Informācijas kriptogrāfijas aizsardzības līdzekļi vai saīsinātā kriptogrāfijas informācijas aizsardzība tiek izmantoti, lai nodrošinātu visaptverošu datu aizsardzību, ko pārraida pa sakaru līnijām. Šim nolūkam ir jāievēro elektronisko parakstu autorizēšana un aizsardzība, komunikācijā iesaistīto pušu autentifikācija, izmantojot TLS un IPSec protokolus, kā arī, ja nepieciešams, paša komunikāciju kanāla aizsardzība.

Krievijā kriptogrāfisko informācijas aizsardzības līdzekļu izmantošana lielākoties ir klasificēta, tāpēc par šo tēmu sabiedrībā ir maz informācijas.

CIPF izmantotās metodes

- Datu autorizācija un to juridiskās nozīmes drošības nodrošināšana pārsūtīšanas vai glabāšanas laikā. Lai to izdarītu, izmantojiet elektroniskā paraksta izveidošanas un tā verifikācijas algoritmus saskaņā ar noteikto RFC 4357 regulu un izmantojiet sertifikātus atbilstoši X.509 standartam.

- Datu privātuma aizsardzība un to integritātes uzraudzība. Tiek izmantota asimetriska šifrēšana un imitācijas aizsardzība, tas ir, anti-datu aizstāšana. Atbilst GOST R 34.12-2015.

- Sistēmas un lietojumprogrammatūras aizsardzība. Izsekojiet neatļautas izmaiņas vai darbības traucējumus.

- Sistēmas vissvarīgāko elementu pārvaldība, stingri ievērojot pieņemtos noteikumus.

- To personu autentificēšana, kuras apmainās ar datiem.

- Savienojuma drošība, izmantojot TLS protokolu.

- IP savienojumu aizsardzība, izmantojot IKE, ESP, AH protokolus.

Metodes ir sīki aprakstītas šādos dokumentos: RFC 4357, RFC 4490, RFC 4491.

CIPF mehānismi informācijas aizsardzībai

- Saglabātas vai pārsūtītas informācijas konfidencialitāti aizsargā šifrēšanas algoritmi.

- Izveidojot savienojumu, identifikācija tiek nodrošināta ar elektroniskā paraksta palīdzību to lietošanas laikā autentifikācijas laikā (saskaņā ar ieteikumu X.509).

- Digitālo dokumentu pārvaldību aizsargā arī elektroniskais paraksts, kā arī aizsardzība pret uzlikšanu vai atkārtošanu, savukārt autentiskuma atslēgas, kuras izmanto elektronisko parakstu pārbaudei, tiek uzraudzītas.

- Informācijas integritāti nodrošina ciparparaksts.

- Asimetrisku šifrēšanas funkciju izmantošana aizsargā datus. Turklāt datu integritātes pārbaudei var izmantot jaucējfunkcijas vai simulācijas algoritmus. Tomēr šīs metodes neatbalsta dokumenta autorību.

- Aizsardzība pret atkārtošanos notiek ar šifrēšanas vai imitācijas aizsardzības elektroniskā paraksta kriptogrāfijas funkcijām. Tajā pašā laikā katrai tīkla sesijai tiek pievienots unikāls identifikators, kas ir pietiekami ilgs, lai izslēgtu tā nejaušu sakritību, un verificēšanu veic saņēmēja puse.

- Aizsardzību pret uzspiešanu, tas ir, no iekļūšanas komunikācijā no ārpuses, nodrošina elektroniskā paraksta līdzekļi.

- Cita aizsardzība - pret grāmatzīmēm, vīrusiem, operētājsistēmas modifikācijām utt. - tiek nodrošināta, izmantojot dažādus kriptogrāfijas rīkus, drošības protokolus, pretvīrusu programmatūru un organizatoriskos pasākumus.

Kā redzat, elektroniskā paraksta algoritmi ir būtiska informācijas kriptogrāfijas aizsardzības sastāvdaļa. Tie tiks apspriesti turpmāk.

Prasības kriptogrāfijas informācijas aizsardzības izmantošanai

CIPF mērķis ir aizsargāt (pārbaudot elektronisko parakstu) atklātos datus dažādās publiskās informācijas sistēmās un nodrošināt to konfidencialitāti (pārbaudīt elektronisko parakstu, imitēt aizsardzību, šifrēšanu, hash verifikāciju) korporatīvajos tīklos.

Lietotāja personas datu aizsardzībai tiek izmantots personīgais kriptogrāfijas informācijas aizsardzības rīks. Tomēr jāuzsver informācija par valsts noslēpumiem. Saskaņā ar likumu kriptogrāfijas informācijas aizsardzību nevar izmantot, lai ar to darbotos.

Svarīgi: pirms kriptogrāfijas informācijas aizsardzības sistēmas instalēšanas pirmais solis ir pārbaudīt pašu kriptogrāfijas informācijas aizsardzības paketi. Šis ir pirmais solis. Parasti instalācijas pakotnes integritāti pārbauda, salīdzinot kontrolsummas, kas saņemtas no ražotāja.

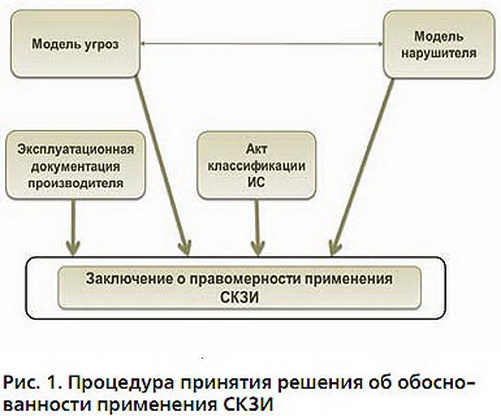

Pēc instalēšanas jums vajadzētu noteikt draudu līmeni, pamatojoties uz kuru jūs varat noteikt lietošanai vajadzīgās kriptogrāfijas informācijas aizsardzības veidus: programmatūru, aparatūru un aparatūras programmatūru. Jāpatur prātā arī tas, ka, organizējot dažas kriptogrāfijas informācijas aizsardzības sistēmas, ir jāņem vērā sistēmas izvietojums.

Aizsardzības nodarbības

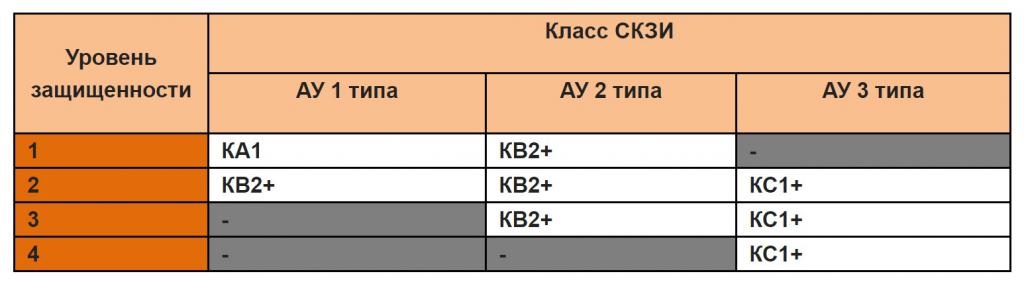

Saskaņā ar Krievijas FSB rīkojumu, kas datēts ar 10.07.14., Ar numuru 378, kurš regulē kriptogrāfijas līdzekļu izmantošanu informācijas un personas datu aizsardzībai, ir definētas sešas klases: KS1, KS2, KS3, KV1, KV2, KA1. Konkrētas sistēmas aizsardzības klase tiek noteikta pēc datu analīzes par iebrucēja modeli, tas ir, no iespējamo sistēmas uzlaušanas metožu novērtējuma. Vienlaikus aizsardzība tiek veidota no programmatūras un aparatūras šifrēšanas informācijas aizsardzības.

ĀS (faktiskie draudi), kā redzams tabulā, ir 3 veidi:

- Pirmā veida draudi ir saistīti ar informācijas sistēmā izmantotās sistēmas programmatūras nedokumentētām iespējām.

- Otrā tipa draudi ir saistīti ar informācijas sistēmā izmantotās lietojumprogrammatūras nedokumentētām iespējām.

- Trešā veida draudus sauc par visiem pārējiem.

Nedokumentētas funkcijas ir programmatūras funkcijas un īpašības, kas nav aprakstītas oficiālajā dokumentācijā vai neatbilst tai. Tas ir, to izmantošana var palielināt informācijas konfidencialitātes vai integritātes pārkāpuma risku.

Skaidrības labad mēs apsveram pārkāpēju modeļus, kuru pārtveršanai nepieciešama viena vai otra klases informācijas kriptogrāfijas aizsardzības klase:

- KC1 - iebrucējs darbojas no ārpuses, bez palīgiem sistēmā.

- KS2 ir iekšējs iebrucējs, bet tam nav piekļuves kriptogrāfijas informācijas aizsardzībai.

- KC3 ir iekšējs iebrucējs, kurš ir kriptogrāfijas informācijas aizsardzības sistēmas lietotājs.

- KV1 ir iebrucējs, kurš piesaista trešo personu resursus, piemēram, kriptogrāfijas informācijas aizsardzības speciālistus.

- KV2 ir iebrucējs, kura darbības pamatā ir institūts vai laboratorija, kas darbojas CIPF izpētes un attīstības jomā.

- KA1 - valstu īpašie dienesti.

Tādējādi KC1 var saukt par aizsardzības pamata klasi. Attiecīgi, jo augstāka ir aizsardzības klase, jo mazāk speciālistu to spēj nodrošināt. Piemēram, Krievijā saskaņā ar 2013. gada datiem bija tikai 6 organizācijas, kurām ir FSB sertifikāts un kuras spēj nodrošināt KA1 klases aizsardzību.

Izmantotie algoritmi

Apsveriet galvenos algoritmus, ko izmanto kriptogrāfijas informācijas aizsardzības rīkos:

- GOST R 34.10-2001 un atjaunināts GOST R 34.10-2012 - algoritmi elektronisko parakstu izveidošanai un pārbaudei.

- GOST R 34.11-94 un jaunākais GOST R 34.11-2012 - algoritmi hash funkciju izveidošanai.

- GOST 28147-89 un jaunāki GOST R 34.12-2015 - šifrēšanas un datu aizsardzības algoritmu ieviešana.

- Papildu kriptogrāfijas algoritmi ir atrodami RFC 4357.

Elektroniskais paraksts

Kriptogrāfijas informācijas aizsardzības līdzekļu izmantošanu nevar iedomāties, neizmantojot elektroniskā paraksta algoritmus, kas gūst arvien lielāku popularitāti.

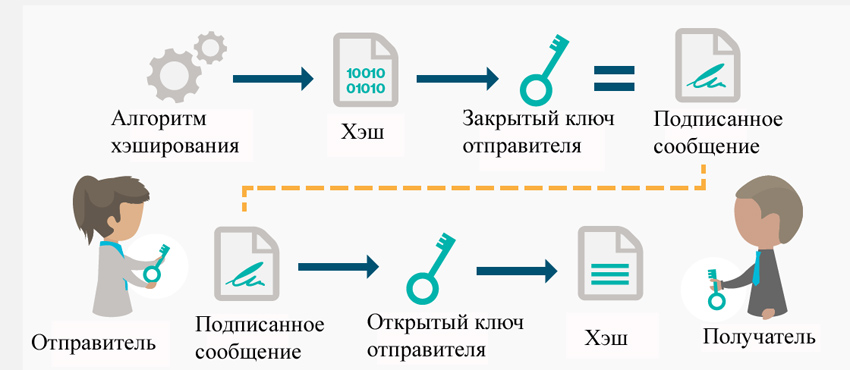

Elektroniskais paraksts ir īpaša dokumenta sastāvdaļa, ko rada kriptogrāfiskas pārvērtības. Tās galvenais uzdevums ir identificēt neatļautas izmaiņas un autorības definīciju.

Elektroniskā paraksta sertifikāts ir atsevišķs dokuments, kas ar publisko atslēgu apliecina tā īpašnieka elektroniskā paraksta autentiskumu un īpašumtiesības. Sertifikāta izsniegšanu veic sertifikācijas iestādes.

Elektroniskā paraksta sertifikāta īpašnieks ir persona, uz kuras vārdu sertifikāts ir reģistrēts.Tas ir saistīts ar divām atslēgām: publisko un privāto. Privātā atslēga ļauj jums izveidot elektronisko parakstu. Publiskā atslēga ir paredzēta paraksta autentifikācijai, pateicoties kriptogrāfijas komunikācijai ar privāto atslēgu.

Elektroniskā paraksta veidi

Saskaņā ar federālo likumu Nr. 63 elektronisko parakstu iedala 3 veidos:

- parasts elektroniskais paraksts;

- nekvalificēts elektroniskais paraksts;

- kvalificēts elektroniskais paraksts.

Vienkāršs ES tiek izveidots, izmantojot paroles, kas uzspiestas datu atvēršanai un apskatīšanai, vai līdzīgus līdzekļus, kas netieši apstiprina īpašnieku.

Nekvalificēts ES tiek izveidots, izmantojot kriptogrāfijas datu pārvērtības, izmantojot privātu atslēgu. Pateicoties tam, jūs varat apstiprināt personu, kas parakstījusi dokumentu, un noteikt faktu, ka dati tiek neatļauti mainīti.

Kvalificēti un nekvalificēti paraksti atšķiras tikai ar to, ka pirmajā gadījumā elektroniskā paraksta sertifikāts ir jāizsniedz sertificētam FSB sertifikācijas centram.

Elektroniskā paraksta izmantošanas joma

Zemāk esošajā tabulā ir aprakstīta EP piemērošanas joma.

Visaktīvākās tehnoloģijas ir elektroniskie dokumenti, kurus izmanto dokumentu apmaiņā. Iekšējā dokumentu plūsmā EP darbojas kā dokumentu apstiprināšana, tas ir, kā personīgais paraksts vai zīmogs. Ārējas darbplūsmas gadījumā kritiska ir elektroniskā paraksta klātbūtne, jo tas ir juridisks apstiprinājums. Ir arī vērts atzīmēt, ka dokumentus, kas parakstīti ar elektronisko parakstu, var uzglabāt bezgalīgi un nezaudē savu juridisko nozīmi tādu faktoru dēļ kā izdzēsti paraksti, bojāts papīrs utt.

Ziņošana pārvaldes iestādēm ir vēl viena joma, kurā pieaug elektronisko dokumentu plūsma. Daudzi uzņēmumi un organizācijas jau ir novērtējušas ērtības strādāt šajā formātā.

Saskaņā ar Krievijas Federācijas likumiem katram pilsonim ir tiesības izmantot elektronisko parakstu, kad viņš izmanto sabiedriskos pakalpojumus (piemēram, parakstot elektronisku pieteikumu iestādēm).

Solīšana tiešsaistē ir vēl viena interesanta joma, kurā aktīvi izmanto elektronisko parakstu. Tas ir fakta apstiprinājums, ka reālā persona piedalās izsolē, un viņa priekšlikumus var uzskatīt par ticamiem. Ir arī svarīgi, lai jebkuram līgumam, kas noslēgts, izmantojot elektroniskos instrumentus, būtu juridisks spēks.

Elektroniskā paraksta algoritmi

- Pilna domēna jaukšana (FDH) un publiskās atslēgas kriptogrāfijas standarti (PKCS). Pēdējais ir vesela virkne standarta algoritmu dažādām situācijām.

- DSA un ECDSA ir standarti elektronisko parakstu radīšanai Amerikas Savienotajās Valstīs.

- GOST R 34.10-2012 - EP izveides standarts Krievijas Federācijā. Šis standarts aizstāja GOST R 34.10-2001, kas oficiāli pārstāja darboties pēc 2017. gada 31. decembra.

- Eirāzijas Savienība izmanto standartus, kas ir pilnīgi līdzīgi krievu standartiem.

- STB 34.101.45-2013 ir Baltkrievijas digitālā elektroniskā paraksta standarts.

- DSTU 4145-2002 - standarts elektronisko parakstu radīšanai Ukrainā un daudzos citos.

Ir arī vērts atzīmēt, ka ES izveidošanas algoritmiem ir dažādi mērķi un mērķi:

- Grupas elektroniskais paraksts.

- Vienreizējs ciparparaksts.

- Uzticams EP.

- Kvalificēts un nekvalificēts paraksts utt.