İletişim hatları üzerinden iletilen verilerin kapsamlı bir şekilde korunmasını sağlamak için, bilgilerin kriptografik olarak korunma yolları veya kısaltılmış biçimde kriptografik bilgi koruma araçları kullanılır. Bunun için elektronik imzaların yetkilendirilmesi ve korunmasının, TLS ve IPSec protokolleri kullanılarak iletişim kuran tarafların kimlik doğrulamasının ve ayrıca gerekirse iletişim kanalının kendisinin korunmasının gözetilmesi gerekmektedir.

Rusya'da, kriptografik bilgi koruma araçlarının kullanımı çoğunlukla sınıflandırılmış durumda olduğundan, bu konuda çok az kamuya açık bilgi bulunmaktadır.

CIPF'de kullanılan yöntemler

- Verilerin yetkilendirilmesi ve iletim veya depolama sırasında yasal önemlerinin güvenliğinin sağlanması. Bunu yapmak için, elektronik imza oluşturmak için algoritmaları uygulayın ve RFC 4357 yönetmeliğine uygun olarak doğrulayın ve sertifikaları X.509 standardına göre kullanın.

- Veri gizliliğini korumak ve bütünlüğünü izlemek. Asimetrik şifreleme ve taklit koruma, yani anti-veri ikamesi kullanılır. GOST R 34.12-2015 ile uyumludur.

- Sistem ve uygulama yazılımının korunması. İzinsiz değişiklikleri veya arızaları takip edin.

- Sistemin en önemli unsurlarının, kabul edilen yönetmeliklere uygun olarak yönetilmesi.

- Veri alışverişi yapan tarafların kimliğinin doğrulanması.

- TLS protokolünü kullanarak bağlantı güvenliği.

- IP bağlantılarını IKE, ESP, AH protokolleri kullanarak koruma.

Yöntemler aşağıdaki belgelerde detaylı olarak tarif edilmiştir: RFC 4357, RFC 4490, RFC 4491.

Bilgi koruma için CIPF mekanizmaları

- Saklanan veya iletilen bilgilerin gizliliği, şifreleme algoritmaları kullanılarak korunur.

- Bir bağlantı kurulurken, kimlik doğrulama sırasında kullanımları sırasında elektronik imza ile kimlik tespiti yapılır (öneri X.509'a göre).

- Dijital belge yönetimi ayrıca, elektronik imzaların doğrulanmasında kullanılan özgünlük anahtarları izlenirken, yükleme veya tekrarlamadan korunma ile birlikte elektronik imza ile de korunmaktadır.

- Bilginin bütünlüğü dijital imza ile sağlanır.

- Asimetrik şifreleme özelliklerini kullanmak verileri korur. Ek olarak, veri bütünlüğünü doğrulamak için karma fonksiyonları veya simülasyon algoritmaları kullanılabilir. Ancak, bu yöntemler bir belgenin yazarlığını desteklemez.

- Tekrarlamaya karşı koruma, şifreleme veya taklit koruma için elektronik imzanın şifreleme işlevleriyle gerçekleşir. Aynı zamanda, her ağ oturumuna, rastlantısal tesadüflerini engelleyecek kadar uzun ve benzersiz bir tanımlayıcı eklenir ve doğrulama alıcı taraf tarafından yapılır.

- Empoze etmekten, yani dışarıdan iletişim içine nüfuz etmekten koruma, elektronik imza araçlarıyla sağlanır.

- Diğer koruma - yer imlerine, virüslere, işletim sisteminin değişikliklerine vb. Karşı - çeşitli şifreleme araçları, güvenlik protokolleri, virüsten koruma yazılımı ve kurumsal önlemler kullanılarak sağlanır.

Gördüğünüz gibi, elektronik imza algoritmaları bilginin kriptografik korumasının temel bir parçasıdır. Aşağıda tartışılacaklar.

Şifreleme bilgi korumasının kullanımı için gereklilikler

CIPF, çeşitli kamu bilgi sistemlerinde açık verilerin korunmasını (elektronik imzanın doğrulanması yoluyla) ve gizliliklerinin sağlanması (elektronik imzanın doğrulanması, korunma, şifreleme, karma doğrulama) kurumsal ağlarda sağlanması amaçlanmaktadır.

Kişisel bir şifreleme bilgi koruma aracı, kullanıcının kişisel verilerini korumak için kullanılır. Bununla birlikte, devlet sırlarıyla ilgili bilgiler vurgulanmalıdır. Yasaya göre, şifreleme bilgisinin korunması onunla çalışmak için kullanılamaz.

Önemli: şifreleme bilgi koruma sistemini kurmadan önce ilk adım, şifreleme bilgi koruma paketinin kendisini kontrol etmektir. Bu ilk adım. Genellikle, yükleme paketinin bütünlüğü, üreticiden alınan sağlama toplamları karşılaştırılarak doğrulanır.

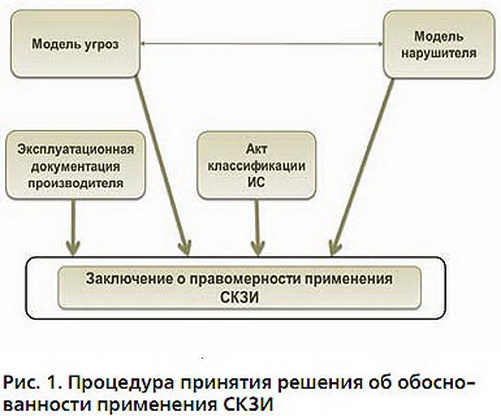

Kurulumdan sonra, kullanım için gerekli şifreleme bilgi koruma türlerini belirleyebileceğiniz tehdit seviyesini belirlemelisiniz: yazılım, donanım ve donanım yazılımı. Bazı şifreleme bilgi koruma sistemleri düzenlenirken sistemin yerleştirilmesinin dikkate alınması gerektiğine de dikkat edilmelidir.

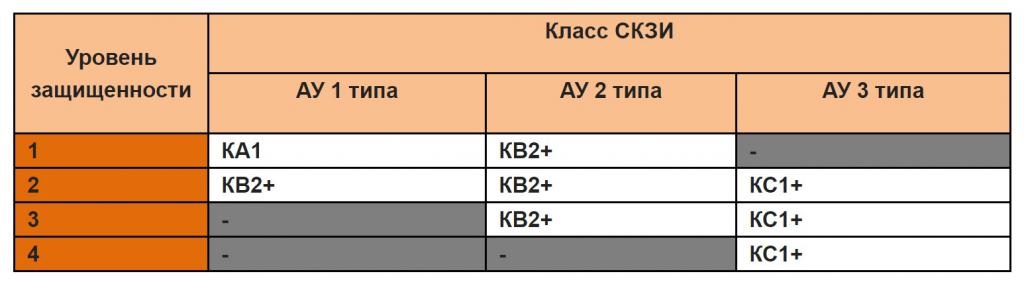

Koruma sınıfları

Bilgi ve kişisel verilerin korunmasına yönelik kriptografik araçların kullanımını düzenleyen 378 numara altında 10.07.14 tarihli FSB'nin Rusya'daki emrine göre, altı sınıf tanımlanmıştır: KS1, KS2, KS3, KV1, KV2, KA1. Belirli bir sistem için koruma sınıfı, davetsiz misafirin modeline ilişkin verilerin analizinden, yani sistemi kırmanın olası yöntemlerinin değerlendirmesinden belirlenir. Aynı zamanda koruma, yazılım ve donanım şifreleme bilgi korumasından oluşur.

AU (gerçek tehditler), tabloda görüldüğü gibi, 3 tip vardır:

- Birinci tip tehditler, bilgi sisteminde kullanılan sistem yazılımındaki belgesiz yeteneklerle ilişkilendirilir.

- İkinci tip tehditler, bilgi sisteminde kullanılan uygulama yazılımındaki belgesiz yeteneklerle ilişkilendirilir.

- Üçüncü türün tehdidine diğerleri denir.

Belgelenmemiş özellikler, resmi belgelerde tanımlanmayan veya buna karşılık gelmeyen yazılımların işlevleri ve özellikleridir. Diğer bir deyişle, bunların kullanımı gizlilik veya bilgilerin bütünlüğünün ihlal edilmesi riskini artırabilir.

Netlik açısından, bir veya başka bir sınıf kriptografik bilgi koruma aracı yolunun gerekli olduğuna kesişen ihlal edenlerin modellerini göz önünde bulunduruyoruz:

- KC1 - davetsiz misafir, sistemden yardım almadan dışarıdan hareket eder.

- KS2 dahili bir davetsiz misafir ancak şifreleme bilgi korumasına erişemiyor.

- KC3, kriptografik bilgi koruma sisteminin kullanıcısı olan dahili bir davetsiz misafir.

- KV1, kriptografik bilgi koruma uzmanları gibi üçüncü taraf kaynaklarını çeken bir davetsiz misafir.

- KV2, eylemlerinin arkasında CIPF'nin çalışılması ve geliştirilmesi alanında çalışan bir enstitü veya laboratuvar olan bir davetsiz misafir.

- KA1 - devletlerin özel hizmetleri.

Böylece, KC1 temel koruma sınıfı olarak adlandırılabilir. Buna göre, koruma sınıfı ne kadar yüksek olursa, o kadar az uzman sağlayabilir. Örneğin, Rusya’da, 2013 verilerine göre, FSB’den sertifika almış ve KA1 sınıfı için koruma sağlayabilen sadece 6 kuruluş vardı.

Kullanılan Algoritmalar

Şifreleme bilgi koruma araçlarında kullanılan ana algoritmaları göz önünde bulundurun:

- GOST R 34.10-2001 ve güncellenmiş GOST R 34.10-2012 - elektronik imza oluşturma ve doğrulama algoritmaları.

- GOST R 34.11-94 ve en son GOST R 34.11-2012 - karma fonksiyonlar oluşturmak için algoritmalar.

- GOST 28147-89 ve daha yeni GOST R 34.12-2015 - şifreleme ve veri koruma algoritmalarının uygulanması.

- Ek şifreleme algoritmaları RFC 4357'de bulunur.

Elektronik imza

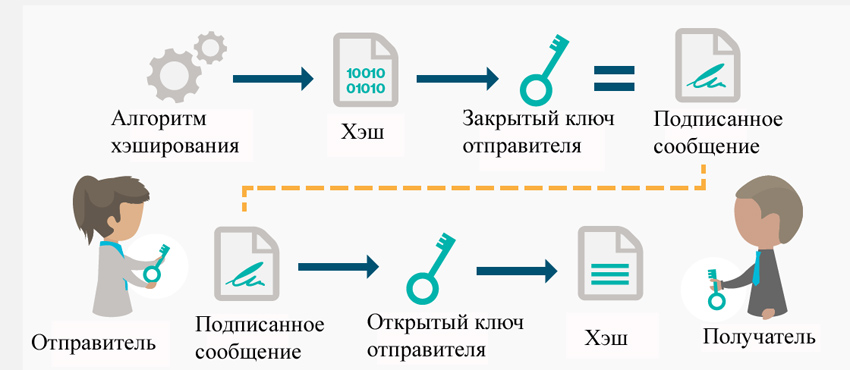

Kriptografik bilgi koruma araçlarının kullanımı, giderek daha popüler hale gelen elektronik imza algoritmaları kullanılmadan hayal edilemez.

Elektronik imza, kriptografik dönüşümlerle oluşturulan bir belgenin özel bir parçasıdır. Başlıca görevi, yetkisiz değişiklikleri ve yazarlığın tanımını belirlemektir.

Elektronik imza sertifikası, bir elektronik imzanın sahibine açık anahtarla gerçekliğini ve sahipliğini kanıtlayan ayrı bir belgedir. Sertifikanın verilmesi, sertifika yetkilileri tarafından yapılır.

Elektronik imza sertifikasının sahibi, sertifikanın adının kayıtlı olduğu kişidir.İki anahtarla ilişkilidir: genel ve özel. Özel anahtar, elektronik bir imza oluşturmanıza olanak sağlar. Genel anahtar, özel anahtarla kriptografik iletişim nedeniyle imza kimlik doğrulaması için tasarlanmıştır.

Elektronik İmza Türleri

63 sayılı Federal Kanun uyarınca, elektronik imza 3 türe ayrılmıştır:

- düzenli elektronik imza;

- niteliksiz elektronik imza;

- nitelikli elektronik imza.

Verilerin açılması ve görüntülenmesine uygulanan şifreler veya sahibini dolaylı olarak onaylayan benzer araçlar kullanılarak basit bir ES oluşturulur.

Özel bir anahtar kullanılarak şifreli veri dönüşümleri kullanılarak vasıfsız bir ES oluşturulur. Bu sayede belgeyi imzalayan kişiyi onaylayabilir ve verilerde yetkisiz değişiklikler yapılması gerçeğini tespit edebilirsiniz.

Nitelikli ve niteliksiz imzalar, yalnızca ilk durumda, elektronik imza için bir sertifikanın FSB sertifikasyon merkezi tarafından verilmiş olması gerektiğinden farklıdır.

Elektronik imzanın kullanım kapsamı

Aşağıdaki tabloda EP'nin uygulama kapsamı açıklanmaktadır.

En aktif teknolojiler, belge değişiminde kullanılan elektronik belgelerdir. İç belge akışında, EP belgelerin onayı, yani kişisel bir imza veya mühür olarak görev yapar. Harici iş akışı durumunda, elektronik imzaların varlığı, yasal onay olduğu için çok önemlidir. Elektronik imzayla imzalanan belgelerin süresiz olarak saklanabildiklerini ve silinen imzalar, hasarlı kağıt vb.

Düzenleyici makamlara raporlama, elektronik belge akışının arttığı bir başka alandır. Birçok şirket ve kuruluş bu formatta çalışmanın kolaylığını çoktan takdir etmiştir.

Rusya Federasyonu yasalarına göre, her vatandaşın kamu hizmetlerini kullanırken (örneğin, yetkililer için elektronik başvuru imzalama) elektronik imza kullanma hakkı vardır.

Çevrimiçi teklif, elektronik imzanın aktif olarak kullanıldığı bir başka ilginç alandır. Gerçek bir kişinin açık artırmaya katıldığı ve tekliflerinin güvenilir olarak kabul edilebileceği gerçeğinin bir kanıtıdır. Elektronik araçlar yardımıyla yapılan sözleşmelerin yasal olarak yürürlüğe girmesi de önemlidir.

Elektronik İmza Algoritmaları

- Tam Etki Alanı Karma (FDH) ve Açık Anahtar Şifreleme Standartları (PKCS). İkincisi, çeşitli durumlar için bir grup standart algoritmadır.

- DSA ve ECDSA, Amerika Birleşik Devletleri'nde elektronik imza oluşturma standartlarıdır.

- GOST R 34.10-2012 - Rusya Federasyonu'nda EP'nin oluşturulması için standart. Bu standart, 31 Aralık 2017 tarihinden sonra resmen çalışmaya son veren GOST R 34.10-2001'in yerini aldı.

- Avrasya Birliği, Ruslara tamamen benzer standartlar kullanıyor.

- STB 34.101.45-2013, dijital elektronik imza için Belarus standardıdır.

- DSTU 4145-2002 - Ukrayna'da ve diğer birçok ülkede elektronik imza oluşturma standardı.

ES oluşturma algoritmalarının farklı amaç ve hedefleri olduğunu da belirtmek gerekir:

- Grup elektronik imzası.

- Bir defalık dijital imza.

- Güvenilir EP.

- Nitelikli ve niteliksiz imza vb.