หมายถึงการป้องกันการเข้ารหัสข้อมูลหรือการป้องกันข้อมูลการเข้ารหัสลับในรูปแบบย่อถูกนำมาใช้เพื่อให้แน่ใจว่าการป้องกันที่ครอบคลุมของข้อมูลที่ส่งผ่านสายการสื่อสาร สำหรับสิ่งนี้จำเป็นต้องสังเกตการอนุญาตและการปกป้องลายเซ็นอิเล็กทรอนิกส์การรับรองความถูกต้องของฝ่ายสื่อสารโดยใช้โปรโตคอล TLS และ IPSec รวมถึงการป้องกันช่องทางการสื่อสารด้วยตนเองหากจำเป็น

ในรัสเซียการใช้วิธีการเข้ารหัสในการป้องกันข้อมูลส่วนใหญ่จัดอยู่ในประเภทดังนั้นจึงมีข้อมูลสาธารณะเพียงเล็กน้อยในหัวข้อนี้

วิธีการที่ใช้ใน CIPF

- การอนุญาตให้ใช้ข้อมูลและสร้างความมั่นใจในความปลอดภัยของความสำคัญทางกฎหมายในระหว่างการส่งหรือการจัดเก็บ เมื่อต้องการทำสิ่งนี้ให้ใช้อัลกอริธึมสำหรับการสร้างลายเซ็นอิเล็กทรอนิกส์และการตรวจสอบตามมาตรฐาน RFC 4357 ที่กำหนดขึ้นและใช้ใบรับรองตามมาตรฐาน X.509

- ปกป้องความเป็นส่วนตัวของข้อมูลและตรวจสอบความถูกต้องของข้อมูล ใช้การเข้ารหัสแบบอสมมาตรและการป้องกันการเลียนแบบซึ่งก็คือการทดแทนการป้องกันข้อมูล สอดคล้องกับ GOST R 34.12-2015

- การป้องกันระบบและซอฟต์แวร์แอปพลิเคชัน ติดตามการเปลี่ยนแปลงที่ไม่ได้รับอนุญาตหรือการทำงานผิดพลาด

- การจัดการองค์ประกอบที่สำคัญที่สุดของระบบอย่างเคร่งครัดตามกฎระเบียบที่นำมาใช้

- การรับรองความถูกต้องของฝ่ายต่างๆที่แลกเปลี่ยนข้อมูล

- ความปลอดภัยในการเชื่อมต่อโดยใช้โปรโตคอล TLS

- การป้องกันการเชื่อมต่อ IP โดยใช้โปรโตคอล IKE, ESP, AH

วิธีการอธิบายไว้ในรายละเอียดในเอกสารต่อไปนี้: RFC 4357, RFC 4490, RFC 4491

กลไก CIPF สำหรับการปกป้องข้อมูล

- ความลับของข้อมูลที่จัดเก็บหรือส่งถูกป้องกันโดยการใช้อัลกอริทึมการเข้ารหัส

- เมื่อสร้างการเชื่อมต่อจะมีการระบุตัวตนโดยใช้ลายเซ็นอิเล็กทรอนิกส์ระหว่างการใช้งานในระหว่างการตรวจสอบความถูกต้อง (ตามคำแนะนำ X.509)

- การจัดการเอกสารดิจิตอลยังได้รับการคุ้มครองโดยลายเซ็นอิเล็กทรอนิกส์พร้อมกับการป้องกันจากการกำหนดหรือการทำซ้ำในขณะที่มีการตรวจสอบคีย์ของแท้ที่ใช้ในการตรวจสอบลายเซ็นอิเล็กทรอนิกส์

- ความสมบูรณ์ของข้อมูลนั้นรับรองโดยลายเซ็นดิจิทัล

- การใช้คุณสมบัติการเข้ารหัสแบบอสมมาตรช่วยปกป้องข้อมูล นอกจากนี้ฟังก์ชันการแฮชหรืออัลกอริทึมการจำลองสามารถใช้เพื่อตรวจสอบความถูกต้องของข้อมูล อย่างไรก็ตามวิธีการเหล่านี้ไม่สนับสนุนการประพันธ์เอกสาร

- การป้องกันการทำซ้ำเกิดขึ้นโดยฟังก์ชันการเข้ารหัสของลายเซ็นอิเล็กทรอนิกส์สำหรับการเข้ารหัสหรือการป้องกันการเลียนแบบ ในเวลาเดียวกันจะมีการเพิ่มตัวระบุที่ไม่ซ้ำกันในแต่ละเซสชันของเครือข่ายนานพอที่จะแยกความบังเอิญโดยบังเอิญและการตรวจสอบจะดำเนินการโดยฝ่ายที่ได้รับ

- การป้องกันจากการจัดเก็บภาษีนั่นคือจากการเจาะเข้าไปในการสื่อสารจากภายนอกให้บริการโดยวิธีการลายเซ็นอิเล็กทรอนิกส์

- การป้องกันอื่น ๆ - ต่อต้านบุ๊กมาร์กไวรัสการดัดแปลงระบบปฏิบัติการและอื่น ๆ - ให้บริการโดยใช้เครื่องมือการเข้ารหัสลับโปรโตคอลการรักษาความปลอดภัยซอฟต์แวร์ต่อต้านไวรัสและมาตรการขององค์กรต่างๆ

อย่างที่คุณเห็นอัลกอริธึมลายเซ็นอิเล็กทรอนิกส์เป็นส่วนพื้นฐานของการป้องกันการเข้ารหัสข้อมูล พวกเขาจะกล่าวถึงด้านล่าง

ข้อกำหนดสำหรับการใช้การป้องกันข้อมูลเข้ารหัสลับ

CIPF มุ่งเป้าไปที่การปกป้อง (โดยการตรวจสอบลายเซ็นอิเล็กทรอนิกส์) เปิดข้อมูลในระบบข้อมูลสาธารณะต่างๆและรับรองความลับของพวกเขา (ตรวจสอบลายเซ็นอิเล็กทรอนิกส์การเลียนแบบการป้องกันการเข้ารหัสการตรวจสอบแฮช) ในเครือข่ายขององค์กร

เครื่องมือป้องกันข้อมูลเข้ารหัสลับส่วนบุคคลใช้เพื่อปกป้องข้อมูลส่วนบุคคลของผู้ใช้ อย่างไรก็ตามควรเน้นข้อมูลเกี่ยวกับความลับของรัฐ ตามกฎหมายแล้วการปกป้องข้อมูลการเข้ารหัสลับไม่สามารถใช้เพื่อทำงานกับมันได้

สำคัญ: ก่อนที่จะติดตั้งระบบป้องกันข้อมูลเข้ารหัสลับขั้นตอนแรกคือตรวจสอบแพ็คเกจป้องกันข้อมูลเข้ารหัสลับนั้นเอง นี่เป็นขั้นตอนแรก โดยทั่วไปความสมบูรณ์ของแพ็คเกจการติดตั้งจะได้รับการตรวจสอบโดยการเปรียบเทียบเช็คซัมที่ได้รับจากผู้ผลิต

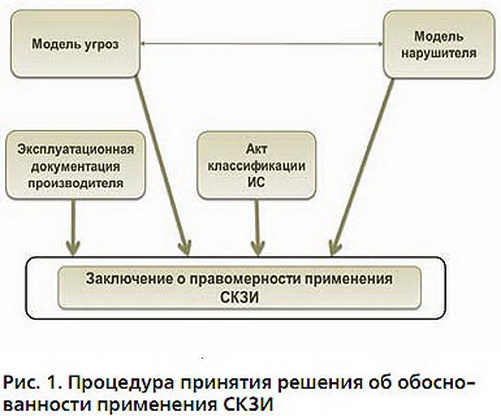

หลังจากการติดตั้งคุณควรกำหนดระดับการคุกคามซึ่งคุณสามารถกำหนดประเภทของการป้องกันข้อมูลการเข้ารหัสลับที่จำเป็นสำหรับการใช้งาน: ซอฟต์แวร์ฮาร์ดแวร์และฮาร์ดแวร์ซอฟต์แวร์ ควรทราบว่าเมื่อมีการจัดระบบการป้องกันข้อมูลการเข้ารหัสลับบางอย่างจำเป็นต้องคำนึงถึงการจัดวางระบบ

คลาสป้องกัน

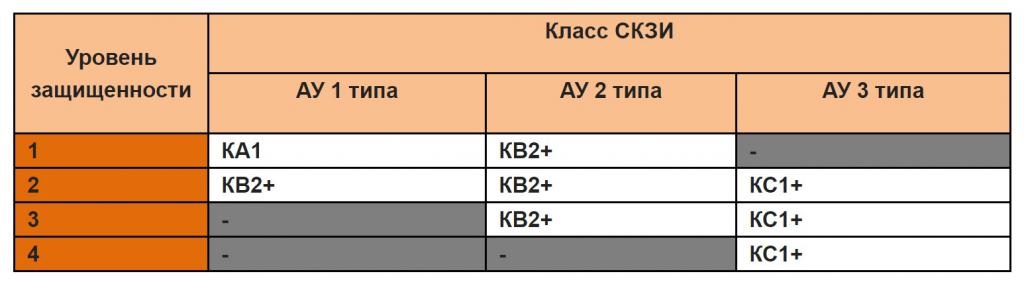

ตามคำสั่งของ FSB ของรัสเซียลงวันที่ 10.07.14 ภายใต้หมายเลข 378 ซึ่งควบคุมการใช้วิธีการเข้ารหัสในการปกป้องข้อมูลและข้อมูลส่วนบุคคลมีการกำหนดหกคลาส: KS1, KS2, KS3, KV1, KV2, KA1 ระดับการป้องกันสำหรับระบบเฉพาะนั้นพิจารณาจากการวิเคราะห์ข้อมูลในแบบจำลองของผู้บุกรุกนั่นคือจากการประเมินวิธีการที่เป็นไปได้ของการทำลายระบบ การป้องกันในเวลาเดียวกันถูกสร้างขึ้นจากการป้องกันข้อมูลการเข้ารหัสลับซอฟต์แวร์และฮาร์ดแวร์

AU (ภัยคุกคามจริง) ดังที่เห็นได้จากตารางมี 3 ประเภท:

- ภัยคุกคามประเภทแรกนั้นเกี่ยวข้องกับความสามารถที่ไม่มีเอกสารในซอฟต์แวร์ระบบที่ใช้ในระบบสารสนเทศ

- ภัยคุกคามประเภทที่สองเกี่ยวข้องกับความสามารถที่ไม่มีเอกสารในแอพพลิเคชั่นซอฟต์แวร์ที่ใช้ในระบบข้อมูล

- ภัยคุกคามประเภทที่สามเรียกว่าประเภทอื่น ๆ ทั้งหมด

คุณสมบัติที่ไม่มีเอกสารคือฟังก์ชันและคุณสมบัติของซอฟต์แวร์ที่ไม่ได้อธิบายไว้ในเอกสารอย่างเป็นทางการหรือไม่สอดคล้องกับมัน นั่นคือการใช้งานของพวกเขาอาจเพิ่มความเสี่ยงของการละเมิดความลับหรือความสมบูรณ์ของข้อมูล

เพื่อความชัดเจนเราจะพิจารณารูปแบบของผู้ฝ่าฝืนเพื่อสกัดกั้นการใช้วิธีการป้องกันการเข้ารหัสข้อมูลหนึ่งหรืออีกชั้นหนึ่ง:

- KC1 - ผู้บุกรุกทำหน้าที่จากภายนอกโดยไม่มีผู้ช่วยเหลือภายในระบบ

- KS2 เป็นผู้บุกรุกภายใน แต่ไม่สามารถเข้าถึงการป้องกันข้อมูลเข้ารหัส

- KC3 เป็นผู้บุกรุกภายในซึ่งเป็นผู้ใช้ระบบป้องกันการเข้ารหัสข้อมูล

- KV1 เป็นผู้บุกรุกที่ดึงดูดทรัพยากรบุคคลที่สามเช่นผู้เชี่ยวชาญด้านการป้องกันข้อมูลการเข้ารหัส

- KV2 เป็นผู้บุกรุกเบื้องหลังการกระทำซึ่งเป็นสถาบันหรือห้องปฏิบัติการที่ทำงานในด้านการศึกษาและพัฒนา CIPF

- KA1 - บริการพิเศษของรัฐ

ดังนั้น KC1 สามารถเรียกว่าระดับพื้นฐานของการป้องกัน ยิ่งระดับการป้องกันสูงเท่าไรผู้เชี่ยวชาญก็ยิ่งสามารถจัดเตรียมได้น้อยเท่านั้น ตัวอย่างเช่นในรัสเซียตามข้อมูลสำหรับปี 2013 มีเพียง 6 องค์กรที่มีใบรับรองจาก FSB และสามารถให้การป้องกันสำหรับชั้น KA1

อัลกอริทึมที่ใช้

พิจารณาอัลกอริทึมหลักที่ใช้ในเครื่องมือปกป้องข้อมูลการเข้ารหัส:

- GOST R 34.10-2001 และ GOST R 34.10-2012 ที่อัปเดตแล้ว - อัลกอริทึมสำหรับการสร้างและตรวจสอบลายเซ็นอิเล็กทรอนิกส์

- GOST R 34.11-94 และ GOST R 34.11-2012 ล่าสุด - อัลกอริธึมสำหรับการสร้างฟังก์ชันแฮช

- GOST 28147-89 และใหม่กว่า GOST R 34.12-2015 - การติดตั้งอัลกอริธึมการเข้ารหัสและการปกป้องข้อมูล

- อัลกอริธึมการเข้ารหัสเพิ่มเติมพบได้ใน RFC 4357

ลายเซ็นอิเล็กทรอนิกส์

การใช้เครื่องมือป้องกันข้อมูลเข้ารหัสนั้นไม่สามารถจินตนาการได้หากไม่ใช้อัลกอริธึมลายเซ็นอิเล็กทรอนิกส์ซึ่งกำลังได้รับความนิยมเพิ่มมากขึ้นเรื่อย ๆ

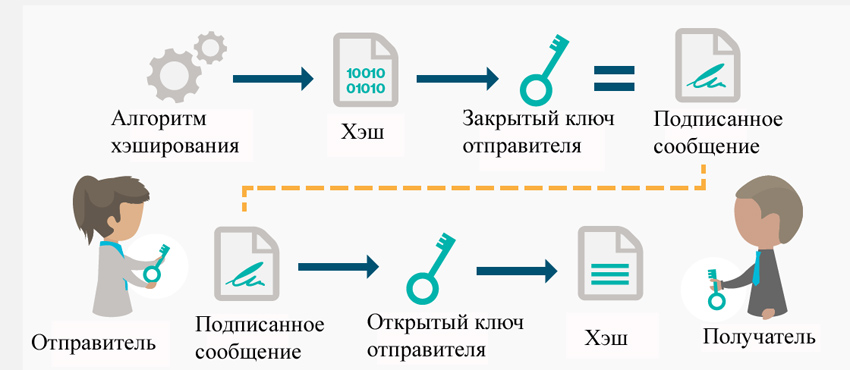

ลายเซ็นอิเล็กทรอนิกส์เป็นส่วนพิเศษของเอกสารที่สร้างขึ้นโดยการแปลงรหัสลับ ภารกิจหลักคือการระบุการเปลี่ยนแปลงที่ไม่ได้รับอนุญาตและคำจำกัดความของการประพันธ์

ใบรับรองลายเซ็นอิเล็กทรอนิกส์เป็นเอกสารแยกต่างหากที่พิสูจน์ความถูกต้องและความเป็นเจ้าของลายเซ็นอิเล็กทรอนิกส์ให้กับเจ้าของด้วยรหัสสาธารณะ การออกใบรับรองดำเนินการโดยหน่วยงานที่ออกใบรับรอง

เจ้าของใบรับรองลายเซ็นอิเล็กทรอนิคส์คือบุคคลที่มีชื่อการลงทะเบียนใบรับรองมันเกี่ยวข้องกับสองปุ่ม: สาธารณะและส่วนตัว รหัสส่วนตัวช่วยให้คุณสร้างลายเซ็นอิเล็กทรอนิกส์ กุญแจสาธารณะมีไว้สำหรับการรับรองความถูกต้องของลายเซ็นเนื่องจากการสื่อสารด้วยรหัสลับกับคีย์ส่วนตัว

ประเภทของลายเซ็นอิเล็กทรอนิกส์

ตามกฎหมายของรัฐบาลกลางหมายเลข 63 ลายเซ็นอิเล็กทรอนิกส์แบ่งออกเป็น 3 ประเภท:

- ลายเซ็นอิเล็กทรอนิกส์ปกติ

- ลายเซ็นอิเล็กทรอนิกส์ที่ไม่มีเงื่อนไข

- ลายเซ็นอิเล็กทรอนิกส์ที่ผ่านการรับรอง

ES อย่างง่ายถูกสร้างขึ้นโดยใช้รหัสผ่านที่กำหนดไว้ในการเปิดและการดูข้อมูลหรือวิธีการที่คล้ายกันที่ยืนยันโดยอ้อมเจ้าของ

ES ที่ไม่มีทักษะถูกสร้างขึ้นโดยใช้การแปลงข้อมูลแบบเข้ารหัสโดยใช้ไพรเวตคีย์ ด้วยสิ่งนี้คุณสามารถยืนยันบุคคลที่ลงนามในเอกสารและสร้างความจริงในการเปลี่ยนแปลงข้อมูลโดยไม่ได้รับอนุญาต

ลายเซ็นที่มีคุณสมบัติและไม่มีเงื่อนไขแตกต่างกันเฉพาะในกรณีแรกนั้นใบรับรองสำหรับลายเซ็นอิเล็กทรอนิกส์ต้องออกโดยศูนย์รับรอง FSB ที่ได้รับการรับรอง

ขอบเขตการใช้งานลายเซ็นอิเล็กทรอนิกส์

ตารางด้านล่างอธิบายขอบเขตการใช้งานของ EP

เทคโนโลยีที่ใช้งานมากที่สุดคือเอกสารอิเล็กทรอนิกส์ที่ใช้ในการแลกเปลี่ยนเอกสาร ในโฟลว์เอกสารภายใน EP ทำหน้าที่อนุมัติเอกสารนั่นคือเป็นลายเซ็นส่วนตัวหรือตราประทับ ในกรณีของเวิร์กโฟลว์ภายนอกการมีลายเซ็นอิเล็กทรอนิกส์เป็นสิ่งสำคัญเนื่องจากเป็นการยืนยันทางกฎหมาย นอกจากนี้ยังเป็นที่น่าสังเกตว่าเอกสารที่ลงนามโดยลายเซ็นอิเล็กทรอนิกส์สามารถจัดเก็บได้อย่างไม่มีกำหนดและไม่สูญเสียนัยสำคัญทางกฎหมายเนื่องจากปัจจัยต่างๆเช่นลายเซ็นที่ถูกลบกระดาษที่เสียหาย ฯลฯ

การรายงานไปยังหน่วยงานกำกับดูแลเป็นอีกพื้นที่หนึ่งที่มีการเติบโตของเอกสารทางอิเล็กทรอนิกส์ บริษัท และองค์กรหลายแห่งได้ชื่นชมความสะดวกสบายในการทำงานในรูปแบบนี้แล้ว

ตามกฎหมายของสหพันธรัฐรัสเซียประชาชนทุกคนมีสิทธิ์ใช้ลายเซ็นอิเล็กทรอนิกส์เมื่อใช้บริการสาธารณะ (ตัวอย่างเช่นการลงนามในใบสมัครอิเล็กทรอนิกส์สำหรับเจ้าหน้าที่)

การเสนอราคาออนไลน์เป็นอีกพื้นที่ที่น่าสนใจที่มีการใช้ลายเซ็นอิเล็กทรอนิกส์ เป็นการยืนยันถึงความจริงที่ว่าบุคคลที่แท้จริงเข้าร่วมในการประมูลและข้อเสนอของเขานั้นน่าเชื่อถือ นอกจากนี้ยังเป็นสิ่งสำคัญที่สัญญาใด ๆ ที่ได้ข้อสรุปด้วยความช่วยเหลือของเครื่องมืออิเล็กทรอนิกส์ใช้บังคับทางกฎหมาย

อัลกอริทึมลายเซ็นอิเล็กทรอนิกส์

- แฮชโดเมนแบบเต็ม (FDH) และมาตรฐานการเข้ารหัสคีย์สาธารณะ (PKCS) หลังเป็นกลุ่มของอัลกอริทึมมาตรฐานสำหรับสถานการณ์ต่าง ๆ

- DSA และ ECDSA เป็นมาตรฐานสำหรับการสร้างลายเซ็นอิเล็กทรอนิกส์ในสหรัฐอเมริกา

- GOST R 34.10-2012 - มาตรฐานสำหรับการสร้าง EP ในสหพันธรัฐรัสเซีย มาตรฐานนี้แทนที่ GOST R 34.10-2001 ซึ่งหยุดทำงานอย่างเป็นทางการหลังจากวันที่ 31 ธันวาคม 2017

- สหภาพเอเชียใช้มาตรฐานที่คล้ายคลึงกับรัสเซียอย่างสมบูรณ์

- STB 34.101.45-2013 เป็นมาตรฐานเบลารุสสำหรับลายเซ็นอิเล็กทรอนิกส์ดิจิตอล

- DSTU 4145-2002 - มาตรฐานสำหรับการสร้างลายเซ็นอิเล็กทรอนิกส์ในยูเครนและอื่น ๆ อีกมากมาย

เป็นที่น่าสังเกตว่าอัลกอริทึมการสร้าง ES นั้นมีวัตถุประสงค์และเป้าหมายที่แตกต่างกัน:

- ลายเซ็นอิเล็กทรอนิกส์ของกลุ่ม

- ลายเซ็นดิจิทัลเพียงครั้งเดียว

- ที่เชื่อถือได้ EP

- ลายเซ็นที่ผ่านการรับรองและไม่มีเงื่อนไข ฯลฯ