Informacijos kriptografinės apsaugos arba sutrumpintos kriptografinės informacijos apsaugos priemonės naudojamos siekiant užtikrinti visišką ryšių linijomis perduodamų duomenų apsaugą. Tam būtina stebėti elektroninių parašų autorizaciją ir apsaugą, bendraujančių šalių autentifikavimą naudojant TLS ir IPSec protokolus, taip pat, jei reikia, paties ryšio kanalo apsaugą.

Rusijoje kriptografinių informacijos apsaugos priemonių naudojimas dažniausiai yra klasifikuojamas, todėl vieša informacija šia tema yra mažai.

CIPF naudojami metodai

- Duomenų autorizavimas ir jų teisinės reikšmės saugos užtikrinimas perduodant ar saugant. Norėdami tai padaryti, pritaikykite elektroninio parašo sukūrimo ir jo patikrinimo algoritmus pagal nustatytą RFC 4357 reglamentą ir naudokite sertifikatus pagal X.509 standartą.

- Apsaugoti duomenų privatumą ir stebėti jų vientisumą. Naudojamas asimetrinis šifravimas ir apsauga nuo imitacijų, tai yra, anti-duomenų pakeitimas. Laikoma GOST R 2015 12 34

- Sistemos ir taikomosios programinės įrangos apsauga. Stebėkite neleistinus pakeitimus ar veikimo sutrikimus.

- Svarbiausių sistemos elementų valdymas griežtai laikantis priimtų reglamentų.

- Šalių, kurios keičiasi duomenimis, autentifikavimas.

- Ryšio sauga naudojant TLS protokolą.

- IP jungčių apsauga naudojant IKE, ESP, AH protokolus.

Metodai išsamiai aprašyti šiuose dokumentuose: RFC 4357, RFC 4490, RFC 4491.

CIPF informacijos apsaugos mechanizmai

- Saugomos ar perduotos informacijos konfidencialumas yra apsaugotas naudojant šifravimo algoritmus.

- Kai užmezgamas ryšys, identifikacija suteikiama elektroniniu parašu jų naudojimo metu autentifikavimo metu (pagal X.509 rekomendaciją).

- Skaitmeninis dokumentų valdymas taip pat yra apsaugotas elektroniniu parašu, taip pat apsauga nuo įvedimo ar pakartojimo, o autentiškumo raktai, naudojami elektroniniams parašams patikrinti, yra stebimi.

- Informacijos vientisumą užtikrina skaitmeninis parašas.

- Asimetrinių šifravimo funkcijų naudojimas apsaugo duomenis. Be to, duomenų vientisumui patikrinti gali būti naudojamos maišos funkcijos arba modeliavimo algoritmai. Tačiau šie metodai nepalaiko dokumento autorystės.

- Apsauga nuo pasikartojimo vykdoma atliekant elektroninio parašo kriptografines funkcijas, skirtas šifravimui ar apsaugai nuo jų. Tuo pačiu metu kiekvienoje tinklo sesijoje pridedamas unikalus identifikatorius, pakankamai ilgas, kad būtų galima pašalinti atsitiktinį jo sutapimą, o patvirtinimą įgyvendina priimanti šalis.

- Apsauga nuo primetimo, tai yra nuo įsiskverbimo į komunikaciją iš išorės, teikiama elektroninio parašo priemonėmis.

- Kita apsauga - nuo žymių, virusų, operacinės sistemos modifikacijų ir kt. - teikiama naudojant įvairias kriptografines priemones, saugumo protokolus, antivirusinę programinę įrangą ir organizacines priemones.

Kaip matote, elektroninio parašo algoritmai yra pagrindinė informacijos kriptografinės apsaugos dalis. Jie bus aptariami toliau.

Kriptografinės informacijos apsaugos naudojimo reikalavimai

CIPF siekiama apsaugoti (tikrinant elektroninį parašą) atvirus duomenis įvairiose viešosios informacijos sistemose ir užtikrinti jų konfidencialumą (patikrinti elektroninį parašą, imituoti apsaugą, šifravimą, maišos tikrinimą) įmonių tinkluose.

Vartotojo asmeniniams duomenims apsaugoti naudojama asmeninė kriptografinės informacijos apsaugos priemonė. Tačiau reikėtų pabrėžti informaciją apie valstybės paslaptis. Pagal įstatymą, kriptografinė informacijos apsauga negali būti naudojama dirbant su ja.

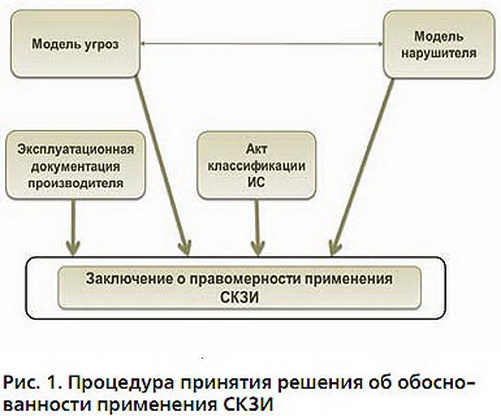

Svarbu: prieš diegdami kriptografinės informacijos apsaugos sistemą, pirmiausia reikia patikrinti patį kriptografinės informacijos apsaugos paketą. Tai yra pirmasis žingsnis. Paprastai diegimo paketo vientisumas patikrinamas palyginus iš gamintojo gautas kontrolines sumas.

Įdiegę turėtumėte nustatyti grėsmės lygį, pagal kurį galite nustatyti šifravimo informacijos, reikalingos naudoti, tipus: programinę, techninę ir aparatinę-programinę įrangą. Taip pat reikėtų nepamiršti, kad organizuojant kai kurias kriptografinės informacijos apsaugos sistemas, būtina atsižvelgti į sistemos išdėstymą.

Apsaugos klasės

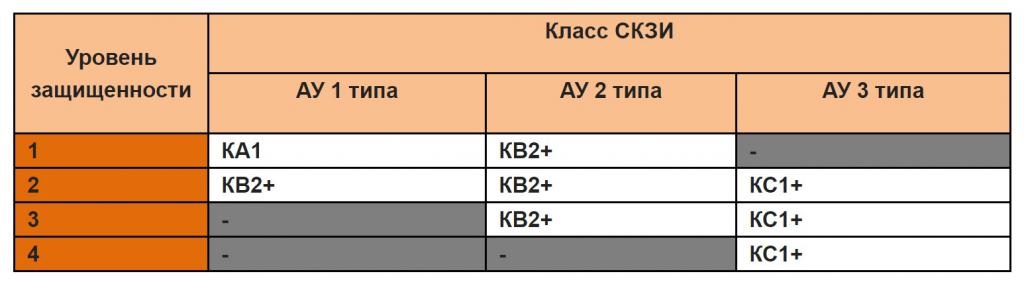

Remiantis Rusijos FSB 2014 m. Liepos 10 d. Įsakymu Nr. 378, reglamentuojančiu informacijos ir asmens duomenų apsaugos kriptografinių priemonių naudojimą, yra apibrėžtos šešios klasės: KS1, KS2, KS3, KV1, KV2, KA1. Tam tikros sistemos apsaugos klasė nustatoma analizuojant duomenis apie įsibrovėlio modelį, tai yra, įvertinant galimus sistemos ardymo metodus. Apsauga tuo pat metu yra sukurta nuo programinės ir aparatinės įrangos kriptografinės informacijos apsaugos.

AS (faktinės grėsmės), kaip matyti iš lentelės, yra 3 tipai:

- Pirmojo tipo grėsmės siejamos su neinformuotomis informacinės sistemos naudojamos programinės įrangos galimybėmis.

- Antrojo tipo grėsmės siejamos su dokumentų neturinčiomis informacinės sistemos naudojamos programinės įrangos galimybėmis.

- Trečiojo tipo grėsme vadinami visi kiti.

Neapibrėžtos funkcijos yra programinės įrangos funkcijos ir savybės, kurios nėra aprašytos oficialiuose dokumentuose arba neatitinka jų. Tai yra, jų naudojimas gali padidinti informacijos konfidencialumo ar vientisumo pažeidimo riziką.

Aiškumo dėlei mes nagrinėjame pažeidėjų modelius, kuriems užfiksuoti reikalinga viena ar kita informacijos kriptografinės apsaugos priemonių klasė:

- KC1 - įsibrovėlis veikia iš išorės, be pagalbininkų sistemos viduje.

- KS2 yra vidinis įsibrovėlis, tačiau neturi galimybės naudotis kriptografinės informacijos apsauga.

- KC3 yra vidinis įsibrovėlis, kuris yra kriptografinės informacijos apsaugos sistemos vartotojas.

- KV1 yra įsibrovėlis, kuris pritraukia trečiųjų šalių išteklius, pavyzdžiui, kriptografinės informacijos apsaugos specialistus.

- KV2 yra įsibrovėlis, kurio veiksmai yra institutas ar laboratorija, dirbantys CIPF studijų ir plėtros srityje.

- KA1 - specialiosios valstybių tarnybos.

Taigi KC1 galima pavadinti pagrindine apsaugos klase. Atitinkamai, kuo aukštesnė apsaugos klasė, tuo mažiau specialistų gali ją suteikti. Pavyzdžiui, Rusijoje, remiantis 2013 m. Duomenimis, buvo tik 6 organizacijos, turinčios FSB sertifikatą ir galinčios suteikti apsaugą KA1 klasei.

Naudoti algoritmai

Apsvarstykite pagrindinius algoritmus, naudojamus kriptografinės informacijos apsaugos priemonėse:

- GOST R 34.10-2001 ir atnaujintas GOST R 34.10-2012 - elektroninių parašų kūrimo ir tikrinimo algoritmai.

- GOST R 34.11-94 ir naujausias GOST R 34.11-2012 - maišos funkcijų kūrimo algoritmai.

- GOST 28147-89 ir naujesni GOST R 34.12-2015 - šifravimo ir duomenų apsaugos algoritmų įgyvendinimas.

- Papildomų kriptografinių algoritmų yra RFC 4357.

Elektroninis parašas

Neįmanoma įsivaizduoti kriptografinės informacijos apsaugos priemonių naudojimo be elektroninio parašo algoritmų, kurie vis labiau populiarėja.

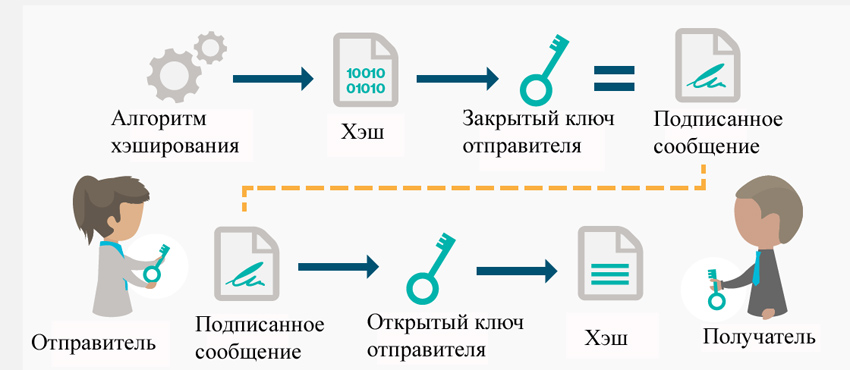

Elektroninis parašas yra ypatinga dokumento dalis, sukurta kriptografinėmis transformacijomis. Pagrindinis jos uždavinys yra nustatyti neleistinus pakeitimus ir apibrėžti autorystę.

Elektroninio parašo sertifikatas yra atskiras dokumentas, įrodantis elektroninio parašo tikrumą ir nuosavybės teises jo savininkui viešuoju raktu. Sertifikatą išduoda sertifikavimo institucijos.

Elektroninio parašo pažymėjimo savininkas yra asmuo, kurio vardu pažymėjimas yra įregistruotas.Jis susietas su dviem klavišais: viešuoju ir privačiuoju. Privatus raktas leidžia jums sukurti elektroninį parašą. Viešasis raktas skirtas parašo autentifikavimui dėl kriptografinio ryšio su privačiu raktu.

Elektroninio parašo rūšys

Pagal federalinį įstatymą Nr. 63, elektroninis parašas skirstomas į 3 tipus:

- įprastas elektroninis parašas;

- nekvalifikuotas elektroninis parašas;

- kvalifikuotas elektroninis parašas.

Paprastas ES yra sukurtas naudojant slaptažodžius, kuriuos reikia atidaryti ir peržiūrėti duomenis, arba panašias priemones, kurios netiesiogiai patvirtina savininką.

Nekvalifikuotas ES sukuriamas naudojant kriptografinių duomenų transformacijas, naudojant asmeninį raktą. Dėl to jūs galite patvirtinti dokumentą pasirašiusį asmenį ir nustatyti neteisėtų duomenų pakeitimo faktą.

Kvalifikuoti ir nekvalifikuoti parašai skiriasi tik tuo, kad pirmuoju atveju elektroninio parašo sertifikatą turi išduoti sertifikuotas FSB sertifikavimo centras.

Elektroninio parašo naudojimo sritis

Žemiau esančioje lentelėje aprašyta EP taikymo sritis.

Aktyviausios technologijos yra elektroniniai dokumentai, naudojami keičiantis dokumentais. Vykdydamas vidaus dokumentų srautą, EP veikia kaip dokumentų patvirtinimas, tai yra kaip asmeninis parašas ar antspaudas. Išorinio darbo proceso metu labai svarbu, kad būtų elektroninis parašas, nes tai yra teisinis patvirtinimas. Taip pat verta paminėti, kad elektroniniu parašu pasirašyti dokumentai gali būti saugomi neribotą laiką ir nepraranda savo teisinės reikšmės dėl tokių veiksnių kaip ištrinti parašai, sugadintas popierius ir kt.

Ataskaitų teikimas reguliavimo institucijoms yra dar viena sritis, kurioje auga elektroninių dokumentų srautas. Daugelis kompanijų ir organizacijų jau įvertino patogumą dirbti tokiu formatu.

Remiantis Rusijos Federacijos įstatymais, kiekvienas pilietis turi teisę naudotis elektroniniu parašu, kai naudojasi viešosiomis paslaugomis (pavyzdžiui, pasirašydamas elektroninę paraišką valdžios institucijoms).

Pasiūlymai internetu yra dar viena įdomi sritis, kurioje aktyviai naudojamas elektroninis parašas. Tai patvirtina faktą, kad aukcione dalyvauja tikras asmuo, ir jo pasiūlymai gali būti laikomi patikimais. Taip pat svarbu, kad bet kuri sutartis, sudaryta naudojantis elektroninėmis priemonėmis, įgytų teisinę galią.

Elektroninio parašo algoritmai

- Visiško domeno maišos (FDH) ir viešojo rakto kriptografijos standartai (PKCS). Pastaroji yra visa grupė standartinių algoritmų, skirtų įvairioms situacijoms.

- DSA ir ECDSA yra elektroninių parašų kūrimo standartai JAV.

- GOST R 34.10-2012 - EP kūrimo Rusijos Federacijoje standartas. Šis standartas pakeitė GOST R 34.10-2001, kuris oficialiai nustojo veikti po 2017 m. Gruodžio 31 d.

- Eurazijos sąjunga naudojasi visiškai panašiais į rusiškus standartus.

- STB 34.101.45-2013 yra Baltarusijos skaitmeninio elektroninio parašo standartas.

- DSTU 4145-2002 - elektroninių parašų kūrimo Ukrainoje ir daugelyje kitų standartas.

Taip pat verta paminėti, kad ES kūrimo algoritmai turi skirtingus tikslus ir uždavinius:

- Grupinis elektroninis parašas.

- Vienkartinis skaitmeninis parašas.

- Patikimas EP.

- Kvalifikuotas ir nekvalifikuotas parašas ir kt.