Midler til kryptografisk beskyttelse af information eller kryptografisk informationsbeskyttelse i forkortet form bruges til at sikre omfattende beskyttelse af data, der transmitteres via kommunikationslinjer. Til dette er det nødvendigt at observere autorisation og beskyttelse af elektroniske signaturer, godkendelse af kommunikerende parter ved hjælp af TLS- og IPSec-protokollerne samt beskyttelse af selve kommunikationskanalen, om nødvendigt.

I Rusland klassificeres brugen af kryptografiske midler til informationsbeskyttelse for det meste, derfor er der kun lidt offentlig information om dette emne.

Metoder anvendt i CIPF

- Datatilladelse og sikring af sikkerheden for deres juridiske betydning under transmission eller opbevaring. For at gøre dette skal du anvende algoritmerne til oprettelse af en elektronisk signatur og dens verifikation i overensstemmelse med den etablerede RFC 4357-regulering og bruge certifikater i henhold til X.509-standarden.

- Beskyttelse af personlige oplysninger og overvågning af dets integritet. Der anvendes asymmetrisk kryptering og imiteringsbeskyttelse, det vil sige anti-datasubstitution. Overholdt GOST R 34.12-2015.

- Beskyttelse af system- og applikationssoftware. Spor uautoriserede ændringer eller funktionsfejl.

- Styring af de vigtigste elementer i systemet i nøje overensstemmelse med de vedtagne regler.

- Godkendelse af parter, der udveksler data.

- Forbindelsessikkerhed ved hjælp af TLS-protokollen.

- Beskyttelse af IP-forbindelser ved hjælp af IKE-, ESP-, AH-protokoller.

Metoderne er beskrevet detaljeret i følgende dokumenter: RFC 4357, RFC 4490, RFC 4491.

CIPF-mekanismer til informationsbeskyttelse

- Fortroligheden af gemte eller transmitterede oplysninger er beskyttet af brugen af krypteringsalgoritmer.

- Når der oprettes en forbindelse, gives identifikation ved hjælp af elektronisk signatur under deres brug under godkendelse (i henhold til anbefaling X.509).

- Digital dokumenthåndtering er også beskyttet af elektronisk signatur sammen med beskyttelse mod pålæg eller gentagelse, mens ægthedsnøgler, der bruges til at verificere elektroniske signaturer, overvåges.

- Integriteten af informationen sikres ved digital signatur.

- Brug af asymmetriske krypteringsfunktioner beskytter data. Derudover kan hashingfunktioner eller simuleringsalgoritmer bruges til at verificere dataintegritet. Disse metoder understøtter dog ikke forfatterskabet af et dokument.

- Beskyttelse mod gentagelse sker ved hjælp af kryptografiske funktioner i en elektronisk signatur til kryptering eller imiteringsbeskyttelse. Samtidig føjes en unik identifikator til hver netværkssession, længe nok til at udelukke dens utilsigtede tilfældighed, og verifikation implementeres af den modtagende part.

- Beskyttelse mod at pålægge, dvs. fra penetration til kommunikation udefra, ydes ved hjælp af elektroniske signaturmidler.

- Anden beskyttelse - mod bogmærker, vira, ændringer af operativsystemet osv. - ydes ved hjælp af forskellige kryptografiske værktøjer, sikkerhedsprotokoller, antivirus-software og organisatoriske foranstaltninger.

Som du kan se, er elektroniske signaturalgoritmer en grundlæggende del af kryptografisk beskyttelse af information. De vil blive diskuteret nedenfor.

Krav til brug af kryptografisk informationsbeskyttelse

CIPF har til formål at beskytte (ved at verificere den elektroniske signatur) åbne data i forskellige offentlige informationssystemer og sikre deres fortrolighed (verificere den elektroniske signatur, imitere beskyttelse, kryptering, hash-verifikation) i virksomhedsnetværk.

Et personlig værktøj til beskyttelse af kryptografisk information bruges til at beskytte brugerens personlige data. Oplysninger om statshemmeligheder bør dog fremhæves. I henhold til loven kan kryptografisk informationsbeskyttelse ikke bruges til at arbejde med den.

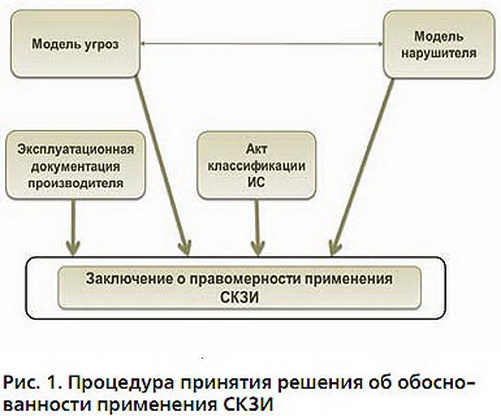

Vigtigt: Før installationen af det kryptografiske informationsbeskyttelsessystem er det første skridt at kontrollere selve krypteringsinformationsbeskyttelsespakken. Dette er det første trin. Typisk verificeres installationspakkens integritet ved at sammenligne kontrolsum, der er modtaget fra producenten.

Efter installationen skal du bestemme trusselsniveauet, på grundlag af hvilket du kan bestemme, hvilke typer kryptografisk informationsbeskyttelse, der er nødvendig til brug: software, hardware og hardwaresoftware. Det skal også huskes, at når man organiserer nogle kryptografiske informationsbeskyttelsessystemer, er det nødvendigt at tage hensyn til placeringen af systemet.

Beskyttelsesklasser

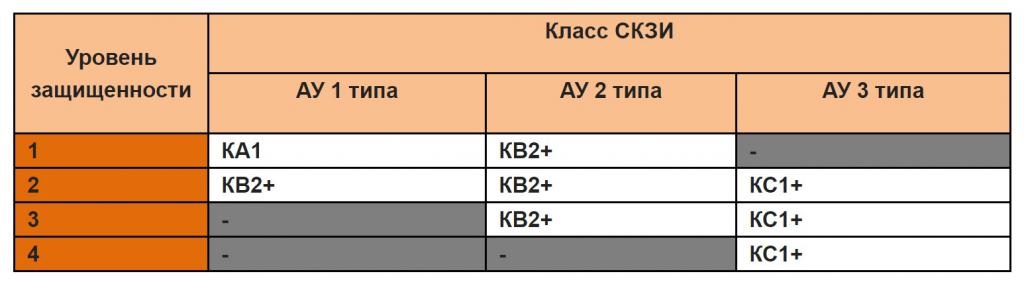

I henhold til ordrer fra FSB fra Rusland dateret 10.07.14 under nummer 378, der regulerer brugen af kryptografiske midler til beskyttelse af oplysninger og personlige data, defineres seks klasser: KS1, KS2, KS3, KV1, KV2, KA1. Beskyttelsesklassen for et bestemt system bestemmes ud fra analysen af data om den indtrængende model, dvs. fra vurderingen af mulige metoder til at bryde systemet. Beskyttelse er samtidig bygget af software og hardware kryptografisk informationsbeskyttelse.

AU (faktiske trusler), som det kan ses af tabellen, er der 3 typer:

- Trusler af den første type er forbundet med udokumenterede funktioner i systemsoftwaren, der bruges i informationssystemet.

- Trusler af den anden type er forbundet med udokumenterede funktioner i applikationssoftwaren, der bruges i informationssystemet.

- Truslen fra den tredje type kaldes alle de andre.

Udokumenterede funktioner er funktioner og egenskaber ved software, der ikke er beskrevet i den officielle dokumentation eller ikke svarer til den. Det vil sige, at deres brug kan øge risikoen for krænkelse af fortrolighed eller integritet af oplysninger.

For klarheds skyld overvejer vi modellerne af krænkere, med henblik på aflytning af hvilken en eller anden klasse af midler til kryptografisk beskyttelse af information er nødvendig:

- KC1 - den indtrængende fungerer udefra uden hjælpere i systemet.

- KS2 er en intern ubuden gæst, men har ikke adgang til beskyttelse mod kryptografisk information.

- KC3 er en intern indtrængende, der er bruger af kryptografisk informationsbeskyttelsessystem.

- KV1 er en ubuden gæst, der tiltrækker tredjepartsressourcer, såsom specialister på kryptografisk informationsbeskyttelse.

- KV2 er en indtrængende, bag hvilke handlinger et institut eller laboratorium arbejder inden for studier og udvikling af CIPF.

- KA1 - specialtjenester i staterne.

KC1 kan således kaldes beskyttelsens grundklasse. Følgelig, jo højere beskyttelsesklasse, desto mindre er specialister i stand til at levere den. I Rusland var der for eksempel ifølge data for 2013 kun 6 organisationer, der har et certifikat fra FSB og er i stand til at yde beskyttelse for KA1-klassen.

Brugte algoritmer

Overvej de vigtigste algoritmer, der bruges i kryptografiske informationsbeskyttelsesværktøjer:

- GOST R 34.10-2001 og opdaterede GOST R 34.10-2012 - algoritmer til oprettelse og verifikation af elektroniske signaturer.

- GOST R 34.11-94 og den nyeste GOST R 34.11-2012 - algoritmer til oprettelse af hashfunktioner.

- GOST 28147-89 og nyere GOST R 34.12-2015 - implementering af krypterings- og databeskyttelsesalgoritmer.

- Yderligere kryptografiske algoritmer findes i RFC 4357.

Elektronisk signatur

Brugen af kryptografiske informationsbeskyttelsesværktøjer kan ikke forestilles uden brug af elektroniske signaturalgoritmer, der vinder mere og mere popularitet.

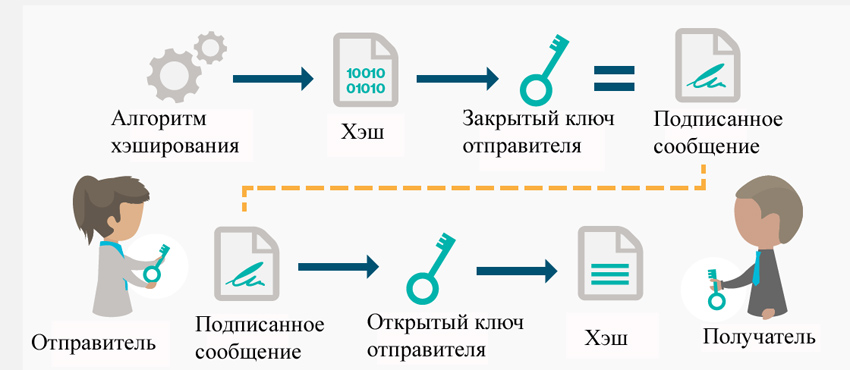

En elektronisk signatur er en særlig del af et dokument oprettet ved kryptografiske transformationer. Dets vigtigste opgave er at identificere uautoriserede ændringer og definitionen af forfatterskab.

Et elektronisk signaturcertifikat er et separat dokument, der beviser ægtheden og ejerskabet af en elektronisk signatur til dens ejer ved offentlig nøgle. Udstedelsen af certifikatet udføres af certificeringsmyndighederne.

Ejeren af et elektronisk signaturcertifikat er den person, hvis navn certifikatet er registreret på.Det er forbundet med to nøgler: offentlig og privat. Den private nøgle giver dig mulighed for at oprette en elektronisk signatur. Den offentlige nøgle er beregnet til signaturgodkendelse på grund af kryptografisk kommunikation med den private nøgle.

Typer af elektronisk signatur

I henhold til føderal lov nr. 63 er en elektronisk signatur opdelt i 3 typer:

- regelmæssig elektronisk signatur;

- ukvalificeret elektronisk signatur;

- kvalificeret elektronisk signatur.

Der oprettes en enkel ES ved hjælp af adgangskoder, der er pålagt åbning og visning af data, eller lignende midler, som indirekte bekræfter ejeren.

En ufaglært ES oprettes ved hjælp af kryptografiske datatransformationer ved hjælp af en privat nøgle. Takket være dette kan du bekræfte den person, der har underskrevet dokumentet, og konstatere, at der foretages uautoriserede ændringer i dataene.

Kvalificerede og ikke-kvalificerede underskrifter adskiller sig kun i det faktum, at der i første tilfælde skal udstedes et certifikat for elektronisk signatur af et certificeret FSB-certificeringscenter.

Anvendelsesområde for elektronisk signatur

Tabellen nedenfor beskriver anvendelsesområdet for EP.

De mest aktive teknologier er elektroniske dokumenter, der bruges til udveksling af dokumenter. I den interne dokumentstrøm fungerer EP som godkendelse af dokumenter, det vil sige som en personlig signatur eller segl. I tilfælde af ekstern arbejdsgang er tilstedeværelsen af elektronisk signatur kritisk, da det er en juridisk bekræftelse. Det er også værd at bemærke, at dokumenter, der er underskrevet ved elektronisk signatur, kan gemmes på ubestemt tid og ikke mister deres juridiske betydning på grund af faktorer som slettede underskrifter, beskadiget papir osv.

Rapportering til regulerende myndigheder er et andet område, hvor elektronisk dokumentstrøm vokser. Mange virksomheder og organisationer har allerede værdsat bekvemmeligheden ved at arbejde i dette format.

I henhold til loven fra Den Russiske Føderation har enhver borger ret til at bruge elektronisk signatur, når de bruger offentlige tjenester (for eksempel at underskrive en elektronisk ansøgning til myndigheder).

Online-budgivning er et andet interessant område, hvor elektronisk signatur aktivt bruges. Det er en bekræftelse af, at en reel person deltager i auktionen, og hans forslag kan betragtes som pålidelige. Det er også vigtigt, at enhver kontrakt indgået ved hjælp af elektroniske instrumenter tager lovlig kraft.

Elektroniske signaturalgoritmer

- Full Domain Hash (FDH) og Public Key Cryptography Standards (PKCS). Sidstnævnte er en hel gruppe af standardalgoritmer til forskellige situationer.

- DSA og ECDSA er standarderne for oprettelse af elektroniske underskrifter i USA.

- GOST R 34.10-2012 - standarden for oprettelse af EP i Den Russiske Føderation. Denne standard erstattede GOST R 34.10-2001, der officielt ophørte med at fungere efter 31. december 2017.

- Den Eurasiske Union bruger standarder, der er helt ens med de russiske.

- STB 34.101.45-2013 er den hviderussiske standard for digital elektronisk signatur.

- DSTU 4145-2002 - standarden for oprettelse af elektroniske underskrifter i Ukraine og mange andre.

Det er også værd at bemærke, at ES-oprettelsesalgoritmer har forskellige formål og mål:

- Gruppens elektroniske underskrift.

- En engangs digital signatur.

- Pålidelig EP.

- Kvalificeret og ukvalificeret underskrift osv.