Phương tiện bảo vệ thông tin bằng mật mã, hoặc bảo vệ thông tin bằng mật mã ở dạng viết tắt, được sử dụng để đảm bảo bảo vệ toàn diện dữ liệu được truyền qua các đường truyền. Đối với điều này, cần phải tuân thủ ủy quyền và bảo vệ chữ ký điện tử, xác thực các bên giao tiếp bằng giao thức TLS và IPSec, cũng như bảo vệ kênh truyền thông, nếu cần thiết.

Ở Nga, việc sử dụng các phương tiện bảo vệ thông tin bằng mật mã là phần lớn được phân loại, do đó, có rất ít thông tin công khai về chủ đề này.

Các phương thức được sử dụng trong CIPF

- Ủy quyền dữ liệu và đảm bảo sự an toàn của ý nghĩa pháp lý của chúng trong quá trình truyền hoặc lưu trữ. Để làm điều này, áp dụng các thuật toán để tạo chữ ký điện tử và xác minh nó theo quy định RFC 4357 đã thiết lập và sử dụng chứng chỉ theo tiêu chuẩn X.509.

- Bảo vệ sự riêng tư dữ liệu và giám sát tính toàn vẹn của nó. Mã hóa bất đối xứng và bảo vệ giả được sử dụng, nghĩa là thay thế chống dữ liệu. Tuân thủ GOST R 34.12-2015.

- Bảo vệ hệ thống và phần mềm ứng dụng. Theo dõi các thay đổi trái phép hoặc trục trặc.

- Quản lý các yếu tố quan trọng nhất của hệ thống theo đúng các quy định được thông qua.

- Xác thực các bên trao đổi dữ liệu.

- Bảo mật kết nối bằng giao thức TLS.

- Bảo vệ các kết nối IP bằng các giao thức IKE, ESP, AH.

Các phương pháp được mô tả chi tiết trong các tài liệu sau: RFC 4357, RFC 4490, RFC 4491.

Cơ chế CIPF để bảo vệ thông tin

- Tính bảo mật của thông tin được lưu trữ hoặc truyền đi được bảo vệ bằng cách sử dụng các thuật toán mã hóa.

- Khi thiết lập kết nối, nhận dạng được cung cấp bằng chữ ký điện tử trong quá trình sử dụng trong khi xác thực (theo khuyến nghị X.509).

- Quản lý tài liệu kỹ thuật số cũng được bảo vệ bằng chữ ký điện tử cùng với bảo vệ khỏi sự áp đặt hoặc lặp lại, trong khi các khóa xác thực được sử dụng để xác minh chữ ký điện tử được theo dõi.

- Tính toàn vẹn của thông tin được đảm bảo bằng chữ ký số.

- Sử dụng các tính năng mã hóa bất đối xứng bảo vệ dữ liệu. Ngoài ra, các hàm băm hoặc thuật toán mô phỏng có thể được sử dụng để xác minh tính toàn vẹn dữ liệu. Tuy nhiên, các phương pháp này không hỗ trợ quyền tác giả của một tài liệu.

- Bảo vệ chống lại sự lặp lại xảy ra bởi các chức năng mã hóa của chữ ký điện tử để bảo vệ mã hóa hoặc giả. Đồng thời, một mã định danh duy nhất được thêm vào mỗi phiên mạng, đủ lâu để loại trừ sự trùng hợp ngẫu nhiên của nó và xác minh được thực hiện bởi bên nhận.

- Bảo vệ khỏi sự áp đặt, nghĩa là, từ sự thâm nhập vào giao tiếp từ bên ngoài, được cung cấp bằng phương tiện chữ ký điện tử.

- Bảo vệ khác - chống lại dấu trang, vi rút, sửa đổi hệ điều hành, v.v. - được cung cấp bằng nhiều công cụ mã hóa, giao thức bảo mật, phần mềm chống vi-rút và các biện pháp tổ chức.

Như bạn có thể thấy, thuật toán chữ ký điện tử là một phần cơ bản của việc bảo vệ thông tin bằng mật mã. Họ sẽ được thảo luận dưới đây.

Yêu cầu đối với việc sử dụng bảo vệ thông tin mật mã

CIPF nhằm bảo vệ (bằng cách xác minh chữ ký điện tử) dữ liệu mở trong các hệ thống thông tin công cộng khác nhau và đảm bảo tính bảo mật của chúng (xác minh chữ ký điện tử, bắt chước bảo vệ, mã hóa, xác minh băm) trong các mạng công ty.

Một công cụ bảo vệ thông tin mật mã cá nhân được sử dụng để bảo vệ dữ liệu cá nhân của người dùng. Tuy nhiên, thông tin liên quan đến bí mật nhà nước nên được nhấn mạnh. Theo luật, bảo vệ thông tin mật mã không thể được sử dụng để làm việc với nó.

Quan trọng: trước khi cài đặt hệ thống bảo vệ thông tin mật mã, bước đầu tiên là kiểm tra chính gói bảo vệ thông tin mật mã. Đây là bước đầu tiên. Thông thường, tính toàn vẹn của gói cài đặt được xác minh bằng cách so sánh tổng kiểm tra nhận được từ nhà sản xuất.

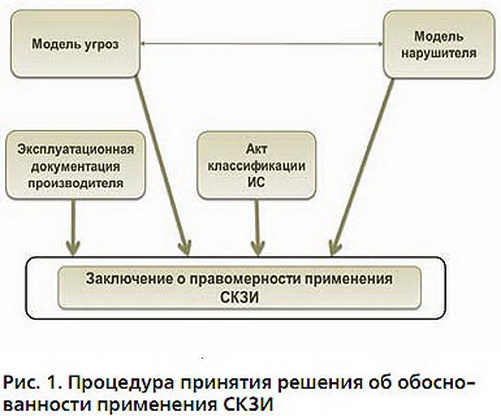

Sau khi cài đặt, bạn nên xác định mức độ đe dọa, trên cơ sở bạn có thể xác định các loại bảo vệ thông tin mật mã cần thiết để sử dụng: phần mềm, phần cứng và phần mềm-phần cứng. Cũng nên lưu ý rằng khi tổ chức một số hệ thống bảo vệ thông tin mật mã cần phải tính đến vị trí của hệ thống.

Lớp bảo vệ

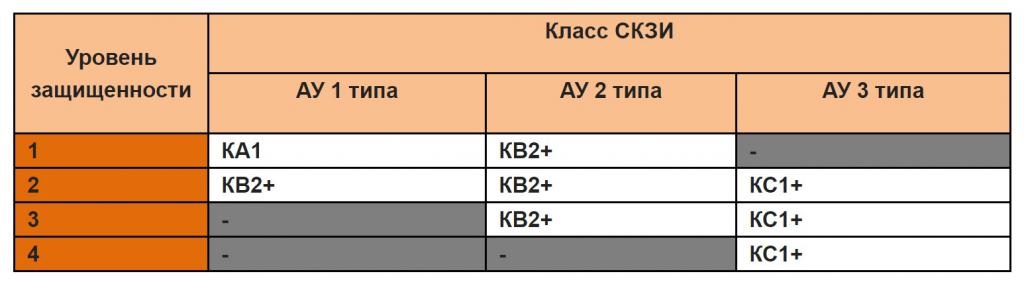

Theo lệnh của FSB của Nga ngày 10/07/14 theo số 378, quy định việc sử dụng các phương tiện mật mã để bảo vệ thông tin và dữ liệu cá nhân, sáu lớp được xác định: KS1, KS2, KS3, KV1, KV2, KA1. Lớp bảo vệ cho một hệ thống cụ thể được xác định từ việc phân tích dữ liệu trên mô hình của kẻ xâm nhập, nghĩa là từ việc đánh giá các phương pháp có thể phá vỡ hệ thống. Bảo vệ đồng thời được xây dựng từ bảo vệ thông tin mật mã phần mềm và phần cứng.

AU (mối đe dọa thực tế), như có thể thấy từ bảng, có 3 loại:

- Các mối đe dọa thuộc loại đầu tiên được liên kết với các khả năng không có giấy tờ trong phần mềm hệ thống được sử dụng trong hệ thống thông tin.

- Các mối đe dọa thuộc loại thứ hai có liên quan đến các khả năng không có giấy tờ trong phần mềm ứng dụng được sử dụng trong hệ thống thông tin.

- Các mối đe dọa của loại thứ ba được gọi là tất cả những người khác.

Các tính năng không có giấy tờ là các chức năng và thuộc tính của phần mềm không được mô tả trong tài liệu chính thức hoặc không tương ứng với nó. Đó là, việc sử dụng chúng có thể làm tăng nguy cơ vi phạm tính bảo mật hoặc tính toàn vẹn của thông tin.

Để rõ ràng, chúng tôi xem xét các mô hình của những người vi phạm, để ngăn chặn một hoặc một loại phương tiện bảo vệ thông tin mật mã khác là cần thiết:

- KC1 - kẻ xâm nhập hoạt động từ bên ngoài, không có người trợ giúp bên trong hệ thống.

- KS2 là một kẻ xâm nhập nội bộ nhưng không có quyền truy cập để bảo vệ thông tin mật mã.

- KC3 là một kẻ xâm nhập nội bộ, là người sử dụng hệ thống bảo vệ thông tin mật mã.

- KV1 là một kẻ xâm nhập thu hút tài nguyên của bên thứ ba, chẳng hạn như các chuyên gia bảo vệ thông tin mật mã.

- KV2 là một kẻ xâm nhập, đằng sau các hành động là một viện hoặc phòng thí nghiệm hoạt động trong lĩnh vực nghiên cứu và phát triển CIPF.

- KA1 - dịch vụ đặc biệt của các tiểu bang.

Do đó, KC1 có thể được gọi là lớp bảo vệ cơ sở. Theo đó, lớp bảo vệ càng cao, càng ít chuyên gia có thể cung cấp nó. Ví dụ, ở Nga, theo dữ liệu năm 2013, chỉ có 6 tổ chức có chứng nhận từ FSB và có thể cung cấp bảo vệ cho lớp KA1.

Các thuật toán được sử dụng

Hãy xem xét các thuật toán chính được sử dụng trong các công cụ bảo vệ thông tin mật mã:

- GOST R 34.10-2001 và cập nhật GOST R 34.10-2012 - thuật toán tạo và xác minh chữ ký điện tử.

- GOST R 34.11-94 và GOST R 34.11-2012 mới nhất - thuật toán để tạo các hàm băm.

- GOST 28147-89 và mới hơn GOST R 34.12-2015 - thực hiện các thuật toán mã hóa và bảo vệ dữ liệu.

- Các thuật toán mã hóa bổ sung được tìm thấy trong RFC 4357.

Chữ ký điện tử

Việc sử dụng các công cụ bảo vệ thông tin mật mã có thể được tưởng tượng mà không cần sử dụng các thuật toán chữ ký điện tử, ngày càng phổ biến hơn.

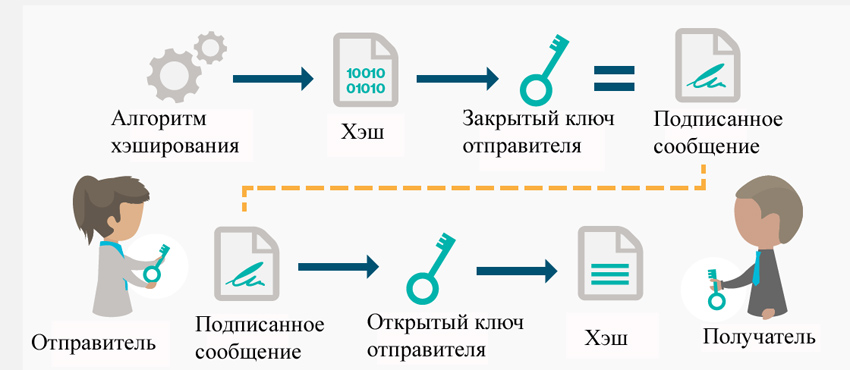

Chữ ký điện tử là một phần đặc biệt của tài liệu được tạo bởi các phép biến đổi mật mã. Nhiệm vụ chính của nó là xác định các thay đổi trái phép và định nghĩa về quyền tác giả.

Giấy chứng nhận chữ ký điện tử là một tài liệu riêng biệt chứng minh tính xác thực và quyền sở hữu chữ ký điện tử cho chủ sở hữu bằng khóa công khai. Việc cấp giấy chứng nhận được thực hiện bởi các cơ quan chứng nhận.

Chủ sở hữu chứng chỉ chữ ký điện tử là người có tên chứng nhận được đăng ký.Nó được liên kết với hai khóa: công khai và riêng tư. Khóa riêng cho phép bạn tạo chữ ký điện tử. Khóa công khai được dùng để xác thực chữ ký do giao tiếp bằng mật mã với khóa riêng.

Các loại chữ ký điện tử

Theo Luật liên bang số 63, chữ ký điện tử được chia thành 3 loại:

- chữ ký điện tử thông thường;

- chữ ký điện tử không đủ tiêu chuẩn;

- chữ ký điện tử đủ điều kiện.

Một ES đơn giản được tạo bằng cách sử dụng mật khẩu áp đặt cho việc mở và xem dữ liệu hoặc tương tự có nghĩa là gián tiếp xác nhận chủ sở hữu.

Một ES không có kỹ năng được tạo ra bằng cách sử dụng các phép biến đổi dữ liệu mật mã bằng khóa riêng. Nhờ vào điều này, bạn có thể xác nhận người đã ký tài liệu và thiết lập thực tế thực hiện các thay đổi trái phép đối với dữ liệu.

Chữ ký đủ tiêu chuẩn và không đủ tiêu chuẩn chỉ khác nhau ở chỗ trong trường hợp đầu tiên, chứng nhận chữ ký điện tử phải được cấp bởi một trung tâm chứng nhận FSB được chứng nhận.

Phạm vi sử dụng chữ ký điện tử

Bảng dưới đây mô tả phạm vi áp dụng của EP.

Các công nghệ tích cực nhất là các tài liệu điện tử được sử dụng trong trao đổi tài liệu. Trong luồng tài liệu nội bộ, EP đóng vai trò là sự phê duyệt các tài liệu, nghĩa là, như một chữ ký cá nhân hoặc con dấu. Trong trường hợp quy trình làm việc bên ngoài, sự hiện diện của chữ ký điện tử là rất quan trọng, vì đó là xác nhận hợp pháp. Cũng cần lưu ý rằng các tài liệu được ký bằng chữ ký điện tử có thể được lưu trữ vô thời hạn và không mất đi ý nghĩa pháp lý của chúng do các yếu tố như chữ ký bị xóa, giấy bị hỏng, v.v.

Báo cáo cho các cơ quan quản lý là một lĩnh vực khác trong đó dòng tài liệu điện tử đang phát triển. Nhiều công ty và tổ chức đã đánh giá cao sự thuận tiện khi làm việc ở định dạng này.

Theo luật của Liên bang Nga, mọi công dân đều có quyền sử dụng chữ ký điện tử khi sử dụng các dịch vụ công cộng (ví dụ: ký một ứng dụng điện tử cho các cơ quan chức năng).

Đặt giá thầu trực tuyến là một lĩnh vực thú vị khác trong đó chữ ký điện tử được sử dụng tích cực. Đó là một xác nhận về thực tế rằng một người thực sự đang tham gia đấu giá và các đề xuất của anh ta có thể được coi là đáng tin cậy. Điều quan trọng nữa là bất kỳ hợp đồng nào được ký kết với sự trợ giúp của các công cụ điện tử đều có hiệu lực pháp lý.

Thuật toán chữ ký điện tử

- Full Domain Hash (FDH) và Tiêu chuẩn mã hóa khóa công khai (PKCS). Cái sau là cả một nhóm các thuật toán tiêu chuẩn cho các tình huống khác nhau.

- DSA và ECDSA là các tiêu chuẩn để tạo chữ ký điện tử tại Hoa Kỳ.

- GOST R 34.10-2012 - tiêu chuẩn cho việc tạo ra EP ở Liên bang Nga. Tiêu chuẩn này đã thay thế GOST R 34.10-2001, chính thức ngừng hoạt động sau ngày 31 tháng 12 năm 2017.

- Liên minh Á-Âu sử dụng các tiêu chuẩn hoàn toàn giống với các tiêu chuẩn của Nga.

- STB 34.101.45-2013 là tiêu chuẩn của Bêlarut cho chữ ký điện tử kỹ thuật số.

- DSTU 4145-2002 - tiêu chuẩn để tạo chữ ký điện tử ở Ukraine và nhiều người khác.

Cũng cần lưu ý rằng các thuật toán tạo ES có các mục đích và mục tiêu khác nhau:

- Chữ ký điện tử nhóm.

- Một chữ ký kỹ thuật số một lần.

- EP đáng tin cậy.

- Chữ ký đủ tiêu chuẩn và không đủ tiêu chuẩn, vv