Ang mga paraan ng proteksyon ng cryptographic ng impormasyon, o proteksyon ng impormasyon sa cryptographic sa pinaikling form, ay ginagamit upang matiyak ang komprehensibong proteksyon ng data na ipinadala sa mga linya ng komunikasyon. Para sa mga ito, kinakailangan na obserbahan ang pahintulot at proteksyon ng mga pirma sa electronic, pagpapatunay ng mga partido sa pakikipag-ugnay gamit ang mga protocol ng TLS at IPSec, pati na rin ang proteksyon ng channel ng komunikasyon mismo, kung kinakailangan.

Sa Russia, ang paggamit ng paraan ng cryptographic ng proteksyon ng impormasyon ay para sa karamihan ng naiuri, samakatuwid, walang kaunting impormasyon sa publiko tungkol sa paksang ito.

Mga pamamaraan na ginamit sa CIPF

- Awtorisasyon ng data at tinitiyak ang kaligtasan ng kanilang ligal na kahalagahan sa panahon ng paghahatid o pag-iimbak. Upang gawin ito, ilapat ang mga algorithm para sa paglikha ng isang electronic na pirma at ang pagpapatunay nito alinsunod sa itinatag na regulasyon ng RFC 4357 at gumamit ng mga sertipiko alinsunod sa pamantayan ng X.509.

- Pagprotekta sa privacy ng data at pagsubaybay sa integridad nito. Asymmetric encryption at imitation protection ay ginagamit, iyon ay, anti-data substitution. Nakasunod sa GOST R 34.12-2015.

- Proteksyon ng system at application software. Subaybayan ang mga hindi awtorisadong pagbabago o hindi pagkakamali.

- Pamamahala ng mga pinakamahalagang elemento ng system nang mahigpit na naaayon sa pinagtibay na mga regulasyon.

- Ang pagpapatunay ng mga partido na nagpapalitan ng data.

- Ang seguridad ng koneksyon gamit ang TLS protocol.

- Proteksyon ng mga koneksyon sa IP gamit ang mga protocol ng IKE, ESP, AH.

Ang mga pamamaraan ay inilarawan nang detalyado sa mga sumusunod na dokumento: RFC 4357, RFC 4490, RFC 4491.

Mga mekanismo ng CIPF para sa pangangalaga ng impormasyon

- Ang pagkapribado ng naka-imbak o ipinadala na impormasyon ay protektado ng paggamit ng mga algorithm ng pag-encrypt.

- Kapag nagtatatag ng isang koneksyon, ang pagkilala ay ibinibigay sa pamamagitan ng elektronikong pirma sa panahon ng paggamit nila sa pagpapatunay (ayon sa rekomendasyon X.509).

- Ang pamamahala ng digital na dokumento ay protektado din ng pirma ng electronic kasama ang proteksyon mula sa pagpapataw o pag-uulit, habang ang mga key ng pagiging tunay na ginamit upang mapatunayan ang mga pirma sa electronic ay sinusubaybayan.

- Ang integridad ng impormasyon ay sinisiguro ng digital na lagda.

- Ang paggamit ng mga tampok na pag-encrypt ng pag-encrypt ay pinoprotektahan ang data. Bilang karagdagan, ang mga function ng hashing o mga algorithm ng simulation ay maaaring magamit upang mapatunayan ang integridad ng data. Gayunpaman, ang mga pamamaraan na ito ay hindi suportado ang may-akda ng isang dokumento.

- Ang proteksyon laban sa pag-uulit ay nangyayari sa pamamagitan ng mga pag-andar ng cryptographic ng isang elektronikong pirma para sa pag-encrypt o proteksyon ng imitasyon. Kasabay nito, ang isang natatanging identifier ay idinagdag sa bawat sesyon ng network, sapat na ang haba upang maibukod ang hindi sinasadya nitong pagkakaisa, at ang pagpapatunay ay ipinatupad ng natatanggap na partido.

- Ang proteksyon mula sa pagpapataw, iyon ay, mula sa pagtagos sa komunikasyon mula sa labas, ay ibinibigay ng mga nangangahulugang elektronikong lagda.

- Ang iba pang proteksyon - laban sa mga bookmark, mga virus, pagbabago ng operating system, atbp - ay ibinibigay gamit ang iba't ibang mga tool sa cryptographic, protocol ng seguridad, anti-virus software at mga hakbang sa organisasyon.

Tulad ng nakikita mo, ang mga electronic na algorithm algorithm ay isang pangunahing bahagi ng proteksyon ng cryptographic ng impormasyon. Tatalakayin sila sa ibaba.

Mga kinakailangan para sa paggamit ng proteksyon ng impormasyon sa cryptographic

Ang CIPF ay naglalayong protektahan (sa pamamagitan ng pagpapatunay ng elektronikong lagda) buksan ang data sa iba't ibang mga sistema ng pampublikong impormasyon at tinitiyak ang kanilang pagiging kompidensiyal (pag-verify sa elektronikong pirma, paggaya ng proteksyon, pag-encrypt, pag-verify ng hash) sa mga network ng korporasyon.

Ang isang personal na tool sa pangangalaga ng impormasyon sa cryptographic ay ginagamit upang maprotektahan ang personal na data ng gumagamit. Gayunpaman, ang impormasyon tungkol sa mga lihim ng estado ay dapat na i-highlight. Ayon sa batas, ang proteksyon ng impormasyon sa cryptographic ay hindi maaaring magamit upang magtrabaho kasama nito.

Mahalaga: bago i-install ang sistema ng proteksyon ng impormasyon ng cryptographic, ang unang hakbang ay suriin ang mismong package ng proteksyon ng impormasyon sa mismong sarili. Ito ang unang hakbang. Karaniwan, ang integridad ng package ng pag-install ay napatunayan sa pamamagitan ng paghahambing ng mga tseke na natanggap mula sa tagagawa.

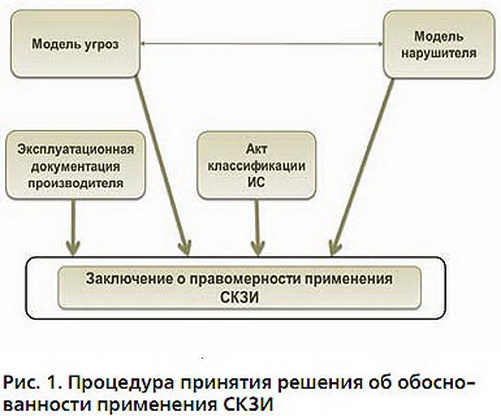

Pagkatapos ng pag-install, dapat mong matukoy ang antas ng pagbabanta, sa batayan kung saan maaari mong matukoy ang mga uri ng proteksyon ng impormasyon sa cryptographic na kinakailangan para magamit: software, hardware, at hardware-software. Dapat ding tandaan na kapag nag-oorganisa ng ilang mga sistema ng proteksyon ng impormasyon sa cryptographic, kinakailangang isaalang-alang ang paglalagay ng system.

Mga klase ng proteksyon

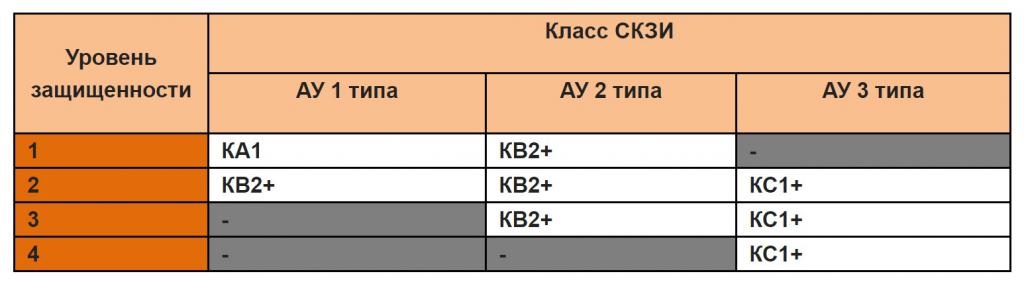

Ayon sa pagkakasunud-sunod ng FSB ng Russia na may petsang 10.07.14 sa ilalim ng bilang na 378, na kinokontrol ang paggamit ng mga paraan ng cryptographic sa pagprotekta ng impormasyon at personal na data, anim na klase ang tinukoy: KS1, KS2, KS3, KV1, KV2, KA1. Ang klase ng proteksyon para sa isang partikular na sistema ay natutukoy mula sa pagsusuri ng data sa modelo ng panghihimasok, iyon ay, mula sa pagtatasa ng mga posibleng pamamaraan ng paglabag sa system. Ang proteksyon nang sabay-sabay ay binuo mula sa proteksyon ng impormasyon sa software ng hardware at hardware.

Ang AU (aktwal na pagbabanta), tulad ng makikita mula sa talahanayan, mayroong 3 uri:

- Ang mga pananakot sa unang uri ay nauugnay sa mga hindi naka-dokumentong kakayahan sa system software na ginamit sa sistema ng impormasyon.

- Ang mga pagbabanta sa pangalawang uri ay nauugnay sa mga hindi naka-dokumentong kakayahan sa application software na ginamit sa sistema ng impormasyon.

- Ang banta ng pangatlong uri ay tinatawag na lahat ng iba pa.

Ang mga tampok na undocumented ay mga pag-andar at katangian ng software na hindi inilarawan sa opisyal na dokumentasyon o hindi nauugnay dito. Iyon ay, ang kanilang paggamit ay maaaring dagdagan ang panganib ng paglabag sa pagiging kumpidensyal o integridad ng impormasyon.

Para sa kalinawan, isinasaalang-alang namin ang mga modelo ng mga lumalabag, para sa interception kung saan ang isa o ibang klase ng paraan ng proteksyon ng cryptographic ng impormasyon ay kinakailangan:

- KC1 - ang panghihimasok ay kumikilos mula sa labas, nang walang mga katulong sa loob ng system.

- Ang KS2 ay isang panloob na intruder ngunit walang access sa proteksyon ng impormasyon sa cryptographic.

- Ang KC3 ay isang panloob na intruder na isang gumagamit ng sistema ng proteksyon ng impormasyon sa cryptographic.

- Ang KV1 ay isang intruder na nakakaakit ng mga mapagkukunan ng third-party, tulad ng mga espesyalista sa proteksyon ng impormasyon sa cryptographic.

- Ang KV2 ay isang intruder, sa likod ng mga aksyon na kung saan ay isang instituto o laboratoryo na nagtatrabaho sa larangan ng pag-aaral at pagbuo ng CIPF.

- KA1 - mga espesyal na serbisyo ng mga estado.

Kaya, ang KC1 ay maaaring tawaging base klase ng proteksyon. Alinsunod dito, mas mataas ang klase ng proteksyon, mas mababa ang mga dalubhasa na magbigay nito. Halimbawa, sa Russia, ayon sa data para sa 2013, mayroon lamang 6 na mga organisasyon na mayroong sertipiko mula sa FSB at nakapagbibigay proteksyon para sa klase ng KA1.

Ginamit ang mga Algorithms

Isaalang-alang ang pangunahing mga algorithm na ginamit sa mga tool sa pangangalaga ng impormasyon sa cryptographic:

- GOST R 34.10-2001 at na-update ang GOST R 34.10-2012 - mga algorithm para sa paglikha at pagpapatunay ng mga pirma sa electronic.

- GOST R 34.11-94 at ang pinakabagong GOST R 34.11-2012 - mga algorithm para sa paglikha ng mga hash function.

- GOST 28147-89 at mas bago GOST R 34.12-2015 - pagpapatupad ng mga encrypt at algorithm ng proteksyon ng data.

- Ang mga karagdagang algorithm ng cryptographic ay matatagpuan sa RFC 4357.

Pirma ng electronic

Ang paggamit ng mga tool sa pangangalaga ng impormasyon sa cryptographic ay hindi maiisip nang walang paggamit ng mga electronic signature algorithm, na nakakakuha ng higit at higit na katanyagan.

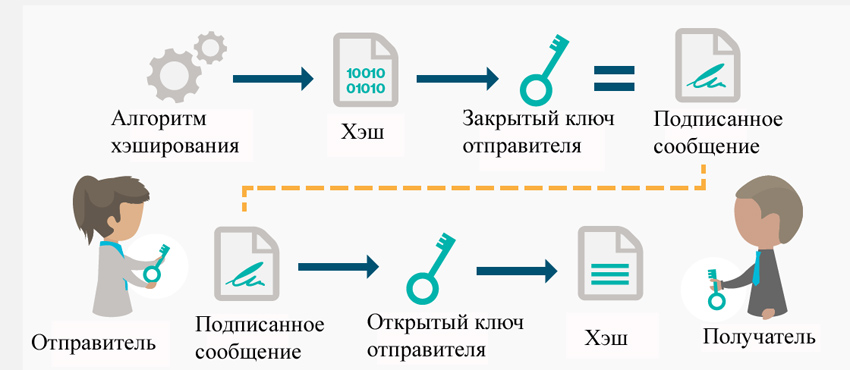

Ang isang elektronikong pirma ay isang espesyal na bahagi ng isang dokumento na nilikha ng mga pagbabagong-anyo ng cryptographic. Ang pangunahing gawain nito ay upang makilala ang hindi awtorisadong pagbabago at ang kahulugan ng manunulat.

Ang isang sertipiko ng pirma ng pirma ay isang hiwalay na dokumento na nagpapatunay sa pagiging tunay at pagmamay-ari ng isang elektronikong pirma sa may-ari nito sa pamamagitan ng pampublikong susi. Ang pagpapalabas ng sertipiko ay isinasagawa ng mga awtoridad sa sertipikasyon.

Ang may-ari ng isang sertipiko ng pirma ng pirma ay ang tao kung saan nakarehistro ang pangalan ng sertipiko.Ito ay nauugnay sa dalawang susi: pampubliko at pribado. Pinapayagan ka ng pribadong key na lumikha ka ng isang elektronikong pirma. Ang pampublikong susi ay inilaan para sa pagpapatunay ng lagda dahil sa komunikasyon sa cryptographic sa pribadong key.

Mga Uri ng Elektronikong Lagda

Ayon sa Federal Law No. 63, ang isang elektronikong pirma ay nahahati sa 3 uri:

- regular na elektronikong pirma;

- hindi kwalipikadong pirma sa elektroniko;

- kwalipikadong elektronikong pirma.

Ang isang simpleng ES ay nilikha gamit ang mga password na ipinataw sa pagbubukas at pagtingin ng data, o katulad na paraan na hindi direktang kumpirmahin ang may-ari.

Ang isang hindi sanay na ES ay nilikha gamit ang mga pagbabagong data ng data ng cryptographic gamit ang isang pribadong key. Salamat sa ito, maaari mong kumpirmahin ang taong nag-sign sa dokumento at itinatag ang katotohanan ng paggawa ng hindi awtorisadong mga pagbabago sa data.

Ang mga kwalipikado at hindi kwalipikadong pirma ay magkakaiba lamang sa katotohanan na sa unang kaso, ang sertipiko para sa elektronikong pirma ay dapat mailabas ng isang sertipikadong sentro ng sertipikasyon ng FSB.

Saklaw ng paggamit ng elektronikong pirma

Ang talahanayan sa ibaba ay naglalarawan ng saklaw ng aplikasyon ng EP.

Ang pinaka-aktibong teknolohiya ay mga elektronikong dokumento na ginagamit sa pagpapalit ng dokumento. Sa daloy ng panloob na dokumento, ang EP ay kumikilos bilang pag-apruba ng mga dokumento, iyon ay, bilang isang personal na lagda o selyo. Sa kaso ng panlabas na daloy ng trabaho, ang pagkakaroon ng elektronikong lagda ay kritikal, dahil ito ay ligal na kumpirmasyon. Kapansin-pansin din na ang mga dokumento na nilagdaan ng elektronikong pirma ay maaaring maiimbak nang walang katiyakan at hindi mawawala ang kanilang ligal na kahalagahan dahil sa mga kadahilanan tulad ng mga tinanggal na lagda, nasira na papel, atbp.

Ang pag-uulat sa mga awtoridad sa regulasyon ay isa pang lugar kung saan lumalaki ang daloy ng elektronikong dokumento. Maraming mga kumpanya at organisasyon ang nagpahalaga sa kaginhawaan ng pagtatrabaho sa format na ito.

Ayon sa batas ng Russian Federation, ang bawat mamamayan ay may karapatang gumamit ng elektronikong pirma kapag gumagamit ng mga serbisyong pampubliko (halimbawa, pag-sign isang electronic application para sa mga awtoridad).

Ang online na pag-bid ay isa pang kawili-wiling lugar kung saan ang elektronikong lagda ay aktibong ginagamit. Ito ay isang kumpirmasyon ng katotohanan na ang isang tunay na tao ay nakikilahok sa auction at ang kanyang mga panukala ay maaaring maituring na maaasahan. Mahalaga rin na ang anumang kontrata na natapos sa tulong ng mga elektronikong instrumento ay nangangailangan ng ligal na puwersa.

Mga Algoritma ng Elektronikong Lagda

- Buong Domain Hash (FDH) at Pamantayang Pamantayang Cryptography ng Public (PKCS). Ang huli ay isang buong pangkat ng mga karaniwang algorithm para sa iba't ibang mga sitwasyon.

- Ang DSA at ECDSA ay ang mga pamantayan para sa paglikha ng mga pirma sa electronic sa Estados Unidos.

- GOST R 34.10-2012 - ang pamantayan para sa paglikha ng EP sa Russian Federation. Ang pamantayang ito ay pinalitan ng GOST R 34.10-2001, na opisyal na tumigil sa pag-andar pagkatapos ng Disyembre 31, 2017.

- Gumagamit ang Eurasian Union ng mga pamantayan na ganap na katulad sa mga Russian.

- Ang STB 34.101.45-2013 ay pamantayang Belarus para sa digital na pirma.

- DSTU 4145-2002 - ang pamantayan para sa paglikha ng mga pirma sa elektroniko sa Ukraine at marami pang iba.

Kapansin-pansin din na ang mga algorithm ng paglikha ng ES ay may iba't ibang mga layunin at layunin:

- Pirmahang pirma ng pangkat.

- Isang isang beses na digital na pirma.

- Ang pinagkakatiwalaang EP.

- Kwalipikado at hindi kwalipikadong pirma, atbp.