Средства криптографске заштите информација или заштите криптографских информација у скраћеном облику користе се за осигуравање свеобухватне заштите података који се преносе путем комуникационих линија. За то је неопходно посматрати ауторизацију и заштиту електронског потписа, аутентификацију комуникације страна користећи протоколе ТЛС и ИПСец, као и заштиту самог канала комуникације, ако је потребно.

У Русији је употреба криптографских средстава за заштиту информација у већем делу класификована, па је мало информација у јавности о овој теми.

Методе које се користе у ЦИПФ-у

- Ауторизација података и осигурање сигурности од њиховог правног значаја током преноса или складиштења. Да бисте то учинили, примените алгоритме за креирање електронског потписа и његову верификацију у складу са утврђеним РФЦ 4357 регулативом и користите сертификате према Кс.509 стандарду.

- Заштита приватности података и надгледање њихове интегритета. Користе се асиметрична енкрипција и имитација, односно супституција података. У складу са ГОСТ Р 34.12-2015.

- Заштита системског и апликативног софтвера. Пратите неовлашћене промене или кварове.

- Управљање најважнијим елементима система у строгом складу са усвојеним прописима.

- Аутентификација страна које размењују податке.

- Сигурност везе помоћу ТЛС протокола.

- Заштита ИП веза помоћу ИКЕ, ЕСП, АХ протокола.

Методе су детаљно описане у следећим документима: РФЦ 4357, РФЦ 4490, РФЦ 4491.

ЦИПФ механизми за заштиту информација

- Поверљивост сачуваних или пренетих информација заштићена је коришћењем алгоритама за шифровање.

- Када се успоставља веза, идентификација се врши електронским потписом током њихове употребе током аутентификације (према препоруци Кс.509).

- Управљање дигиталним документима заштићено је и електронским потписом, заједно са заштитом од наметања или понављања, док се аутентичност кључева користи за верификацију електронског потписа.

- Цјеловитост информација осигурава се дигиталним потписом.

- Употреба карактеристика асиметричног шифрирања штити податке. Поред тога, хасх функције или симулацијски алгоритми могу се користити за верификацију интегритета података. Међутим, ове методе не подржавају ауторство неког документа.

- Заштита од понављања настаје криптографским функцијама електронског потписа за заштиту шифрирања или имитације. Истовремено се јединственом идентификатору додаје у сваку сесију мреже, довољно дуго да се искључи случајна случајност, а верификацију спроводи страна која прима.

- Заштита од наметања, односно од продора у комуникацију споља пружа се средствима електронског потписа.

- Друга заштита - од обележивача, вируса, модификација оперативног система итд. - пружа се коришћењем различитих криптографских алата, безбедносних протокола, антивирусног софтвера и организационих мера.

Као што видите, алгоритми за електронски потпис су основни део криптографске заштите информација. О њима ће бити речи у наставку.

Услови за коришћење криптографске заштите информација

ЦИПФ је усмјерен на заштиту (верификацијом електронског потписа) отворених података у различитим системима јавних информација и осигурање њихове повјерљивости (верификација електронског потписа, имитирање заштите, шифрирања, провјера хасх-а) у корпоративним мрежама.

За заштиту личних података корисника користи се лични алат за заштиту криптографских података. Међутим, треба истакнути информације у вези са државном тајном. Према закону, криптографска заштита информација се не може користити за рад с њом.

Важно: пре инсталирања система заштите криптографских информација, први корак је провера самог пакета заштите криптографских информација. Ово је први корак. Обично се интегритет инсталационог пакета верификује упоређивањем контролних сума добијених од произвођача.

Након инсталације требало би да одредите ниво претње на основу којег можете одредити врсте заштите криптографских информација неопходних за употребу: софтвер, хардвер и хардвер-софтвер. Такође треба имати на уму да је приликом организовања неких криптографских система заштите података потребно узети у обзир и постављање система.

Часови заштите

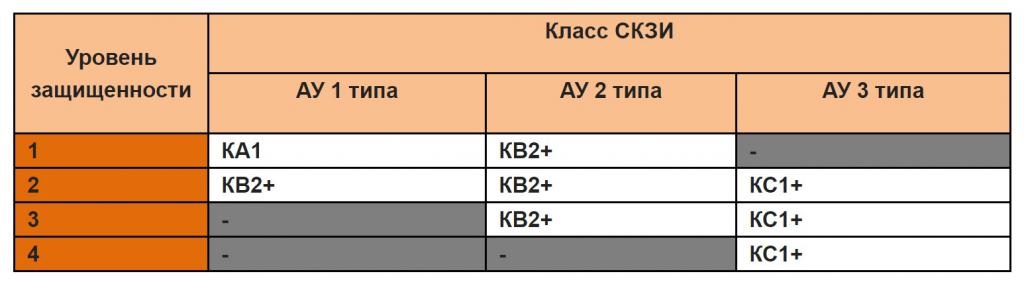

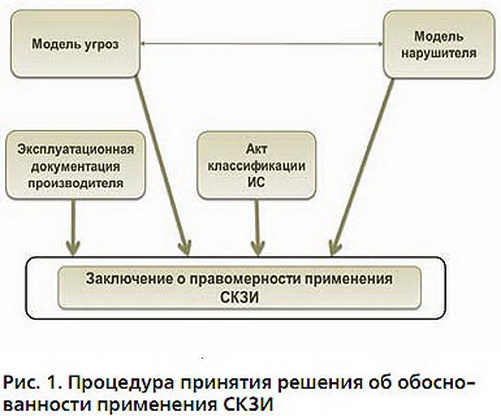

Према наредби ФСБ Русије од 10.07.14 под бројем 378, која регулише употребу криптографских средстава за заштиту информација и личних података, дефинисано је шест класа: КС1, КС2, КС3, КВ1, КВ2, КА1. Класа заштите одређеног система одређује се из анализе података о моделу уљеза, односно из процене могућих метода пробијања система. Заштита је истовремено изграђена од софтверске и хардверске заштите криптографских информација.

АУ (стварне претње), као што се види из табеле, постоје 3 врсте:

- Пријетње првог типа повезане су са недокументираним могућностима у системском софтверу који се користи у информационом систему.

- Пријетње другог типа повезане су са недокументираним могућностима у апликативном софтверу који се користи у информационом систему.

- Претња трећег типа назива се свим осталим.

Недокументиране функције су функције и својства софтвера која нису описана у службеној документацији или јој не одговарају. Односно, њихова употреба може повећати ризик од кршења поверљивости или интегритета информација.

Ради јасноће, сматрамо моделе насилника, за пресретање којих је потребна једна или друга класа средстава криптографске заштите информација:

- КЦ1 - уљез делује споља, без помагала унутар система.

- КС2 је унутрашњи уљез, али нема приступ заштити криптографских информација.

- КЦ3 је унутрашњи уљез који је корисник криптографског система заштите података.

- КВ1 је уљез који привлачи ресурсе других произвођача, попут стручњака за криптографску заштиту информација.

- КВ2 је уљез, иза чијег деловања стоји институт или лабораторија који раде на пољу проучавања и развоја ЦИПФ-а.

- КА1 - специјалне службе држава.

Стога се КЦ1 може назвати основном врстом заштите. Сходно томе, што је виша класа заштите, то мање стручњака може да је обезбеди. На пример, у Русији је према подацима за 2013. годину било само 6 организација које имају сертификат од ФСБ и могу да обезбеде заштиту класе КА1.

Употребљени алгоритми

Размотримо главне алгоритме који се користе у алатима за заштиту криптографских информација:

- ГОСТ Р 34.10-2001 и ажурирани ГОСТ Р 34.10-2012 - алгоритми за креирање и верификацију електронског потписа.

- ГОСТ Р 34.11-94 и најновији ГОСТ Р 34.11-2012 - алгоритми за креирање хасх функција.

- ГОСТ 28147-89 и новији ГОСТ Р 34.12-2015 - примена алгоритама за шифровање и заштиту података.

- Додатни криптографски алгоритми налазе се у РФЦ 4357.

Електронски потпис

Употребу алата за заштиту криптографских информација не можемо замислити без употребе алгоритама електронског потписа, који добијају на све већој популарности.

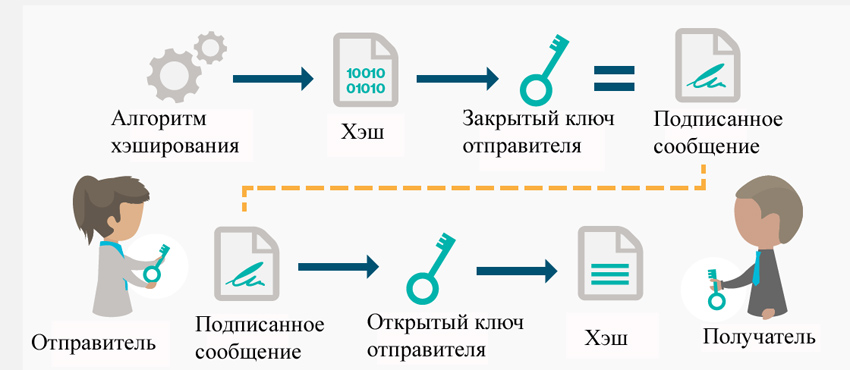

Електронски потпис је посебан део документа креиран криптографским трансформацијама. Његов главни задатак је идентификовање неовлашћених промена и дефинисање ауторства.

Потврда о електронском потпису је посебан документ који јавним кључем доказује аутентичност и власништво електронског потписа свом власнику. Издавање цертификата обављају сертификациони органи.

Власник потврде о електронском потпису је особа на чије име је сертификат регистрован.Повезана је с два кључа: јавним и приватним. Приватни кључ вам омогућава да креирате електронски потпис. Јавни кључ намијењен је провјери аутентичности потписа због криптографске комуникације с приватним кључем.

Врсте електронског потписа

Према савезном закону бр. 63, електронски потпис је подељен у 3 врсте:

- редован електронски потпис;

- неквалификовани електронски потпис;

- квалификовани електронски потпис.

Једноставан ЕС креира се помоћу лозинки наметнутих за отварање и преглед података или сличних средстава која посредно потврђују власника.

Неквалификовани ЕС креира се помоћу криптографских трансформација података приватним кључем. Захваљујући томе можете потврдити особу која је потписала документ и утврдити чињеницу неовлаштених промена података.

Квалификовани и неквалификовани потписи разликују се само у томе што у првом случају потврду за електронски потпис мора издати сертификовани центар за сертификацију ФСБ-а.

Обим коришћења електронског потписа

Табела испод описује обим примјене ЕП-а.

Најактивније технологије су електронски документи који се користе у размени докумената. У унутрашњем току докумената ЕП делује као одобрење докумената, односно као лични потпис или печат. У случају екстерног рада, присуство електронског потписа је критично, јер је правна потврда. Такође је важно напоменути да се документи потписани електронским потписом могу чувати у недоглед и не губе свој правни значај због фактора као што су избрисани потписи, оштећени папир итд.

Извештавање регулаторних органа је још једна област у којој расте проток електронских докумената. Многе компаније и организације већ су цениле погодност рада у овом формату.

Према закону Руске Федерације, сваки грађанин има право да користи електронски потпис када користи јавне услуге (на пример, потписивање електронске пријаве за власти).

Интернет надметање је још једна занимљива област у којој се електронски потпис активно користи. То је потврда чињенице да стварна особа учествује у аукцији и његови предлози се могу сматрати поузданим. Такође је важно да сваки уговор склопљен уз помоћ електронских инструмената ступи на снагу.

Алгоритми електронског потписа

- Стандарди пуњења домена (ФДХ) и стандарди криптографије јавних кључева (ПКЦС). Потоњи је цела група стандардних алгоритама за различите ситуације.

- ДСА и ЕЦДСА су стандарди за креирање електронског потписа у Сједињеним Државама.

- ГОСТ Р 34.10-2012 - стандард за креирање ЕП-а у Руској Федерацији. Овај стандард заменио је ГОСТ Р 34.10-2001, који је званично престао да функционише после 31. децембра 2017.

- Еуроазијска унија користи стандарде који су потпуно слични руским.

- СТБ 34.101.45-2013 је бјелоруски стандард за дигитални електронски потпис.

- ДСТУ 4145-2002 - стандард за креирање електронског потписа у Украјини и многи други.

Такођер је вриједно напоменути да алгоритми за креирање ЕС имају различите сврхе и циљеве:

- Групни електронски потпис.

- Једнократни дигитални потпис.

- Поуздан ЕП.

- Квалификовани и неквалификовани потпис, итд.