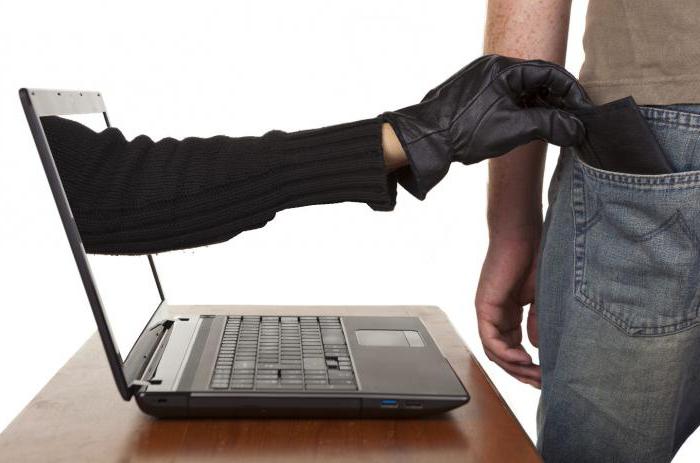

Брзи развој информационе ере ових дана тешко се може барем некако упоредити са надолазећим иновацијама и шоковима у блиској будућности. Међутим, са порастом утицаја и шире преваленције, информације су постале феномен који често захтева сталну заштиту на најпоузданијем нивоу. Данас цибер тероризам, који се у последње време чини нешто митским и неозбиљним, представља стварну претњу, јер наноси огромну штету и губитак и обичним корисницима и корпоративном сектору, а у многим случајевима чак и владама широм света.

И изнад свега, развој било које технологије за заштиту информација захтева потпуно разумевање механизама деловања савремених сајбер претњи. Тек њиховим детаљним проучавањем постаће могуће развити ефикасне методе контроле.

Суштина сигурности у информационој сфери

Информациона сигурност је стање очувања информација, као и заштита права појединаца и друштва. Цела сврха ове заштите је да се осигура поверљивост, интегритет и доступност информација.

- Поверљивост је пружање приступа информацијама искључиво оним особама којима је то било намењено (под условом да било која друга особа има потпуно ограничен приступ тим информацијама).

- Интегритет обезбеђује поузданост и потпуност било које информације, као и начине њихове обраде.

- Приступачност - обезбеђивање несметаног приступа било којим информацијама, као и имовини која је у вези са тим, оним ентитетима који на њих имају право приступа.

Стање информационе сигурности је одређено степеном непостојања ризика од њеног истицања, као и заштитом од неовлаштеног приступа и изложености подацима аутоматизованих информационих система.

Темељи

Најважнији критеријум за утврђивање и примену мера за заштиту информација је његова вредност. И како расте, често се истичу не само опште прихваћени појмови поверљивости, интегритета, приступачности, већ и одређени број додатних критеријума:

- Аутентичност (аутентичност) - идентитет субјекта или ресурса декларисаних параметара, карактеристика, својстава.

- Ниво тајности - низ административних или законодавних мера које се примењују на особе одговорне за цурење или губитак тајних података. Обично штите и све тајне податке у вези са тим.

- Одговорност - способност да се лако прате акције логичких објеката.

- Поузданост - потпуна сагласност са планираним понашањем / резултатом.

Савремене претње информацијама. На шта треба припремити?

Нема сумње да се методе и технологије цибер криминалаца у светском информационом пољу развијају, модификују и побољшавају са завидном регуларношћу. Међутим, већина њих се још увек може дефинисати у три обимне категорије:

1. Злонамерни софтвер - исти они вирусни и тројански програми, мрежни пакети и „црви“ који се више пута користе против многих обичних корисника, као и против читавих држава. Оштећења се могу начинити на потпуно другачијем обиму, али се утицај вирусног софтвера може куцати на следећи начин:

- неовлаштени приступ - уништавање / измјена / изобличење / пријенос информација у злонамјерне сврхе;

- кварови у раду других програма или хардвера;

- неовлашћена употреба рачунарских ресурса у сврхе других људи на штету интереса власника ресурса (подсетимо се, на пример, ожичених рудара криптовалута у пиратским преправкама разних рачунарских програма и игара).

2. Нежељена пошта. Ова дефиниција се обично односи на периодичне билтене рекламног карактера. Међутим, у многим случајевима нежељена пошта је други начин преваре који је осмишљен да прима податке о плаћању корисника (бројеви кредитних картица, корисничко име и лозинка са рачуна електронских платних система итд.).

3. Мрежни напади - представљају непрекидни прекомерни проток захтева за услугама на било којим серверима. Такве нападе прати приметни пад брзине локалних и глобалних мрежа, а ако сервери физички нису у могућности да се у потпуности носе с овим штетним утицајем информација, тада ће катастрофалан резултат бити неуспех.

Тихо, профитабилно, без крви

Поред масовног ширења илегалних информација попут клевете, порнографског материјала, као и подстицања на непријатељство у мрежном простору у разним аспектима (међуетнички, политички, међурелигијски итд.), Окружење кибернетичких криминала првенствено почива на лажним злочинима.

Шеме усмјерене на крађу повјерљивих података су сложене, вишеструке и често познате ограниченом кругу људи (кибернетички криминалци, владине агенције и стручњаци за заштиту информација). Понекад није могуће открити лажне трикове што је брже могуће због њихове сложености, ведрине и једноставно компетентног нивоа извршења. Дакле, били су чести случајеви вештачког подизања цена различитих предмета на интернетским аукцијама, када су и сами продавци, преко заступника, повећавали стопе продаје.

Усред глобалне економске кризе, превара трговање високо ликвидним хартијама од вредности стекла је широку популарност. Суштина је била да су преваранти купили акције неке компаније по повољној цени, ширећи се погрешним информацијама о кукама или преварама о њиховој наводно високој ликвидности.

Уз одговарајући ниво буке овог вештачког узбуђења, преваранти власника акција имају одличне могућности да их продају по високим ценама, мада у стварности ове хартије од вредности могу коштати само ситан денар. То је обично случај са акцијама мало познатих малих предузећа.

Кибер криминали: стварни случајеви цибер напада који су технологије за заштиту информација поставили на колена

Међутим, упркос великим речима и великим догађајима за увођење стално ажурираних дешавања у области информационе безбедности, све није тако глатко. Довољно је присјетити се заиста значајног цибер криминала у свјетској пракси. Таквих шест најистакнутијих злочина пружа много хране за анализу и размишљање не само обичним корисницима, већ и шефовима великог корпоративног сектора, за које је забринутост за сигурност података један од главних приоритета њихових активности.

- Хакирање Пентагона: од шале на часовима информатике до стварног сајбер криминала. 1983. Кевин Митник је 1983. године, тада непознати студент успео да хакује глобалну мрежу АРПАНет (претходник савремене Интернет мреже) са рачунара ТРС-80 преко хакованог рачунара ТРС-80 једног од универзитета у Лос Анђелесу. Међутим, упркос богатом прошлом искуству у области хаковања, овај систем одбране је забележио одбрамбени систем, а ускоро су власти успеле да пронађу кибер-криминалаца и сместе га у поправни центар за младе на шест месеци. И тек средином деведесетих, након стварне четворогодишње затворске казне због својих активности на пољу мобилне телефоније, Кевин се скрасио и већ је помогао властима да ухвате његову врсту.

- Авантуре младог ентузијаста у НАСА систему. 1999. године петнаестогодишњи Јонатхан Јамес постао је "откривач" НАСА-овог сигурносног система. Хакирајући лозинку сервера која је припадала другој владиној агенцији, Јамес је украо низ критичних досијеа америчке Националне свемирске агенције, укључујући изворни код међународне орбиталне станице. Штета коју је нанио процијењена је на 1,7 милијарди долара, али захваљујући својој младости, Јамес је успио избјећи затвор. Током 2008. године, његове акције више нису биле некажњене: власти су га испитивале због масовног хаковања ТЈКС-ове одбране. Сам Јонатхан, негирајући своју умешаност, на крају је пуцао у себе, потпуно изгубивши веру у правду.

- Виндовс је спојила изворе. Један од најзлогласнијих и нерешених сајбер-злочина последњих година је хаковање Мицрософта. То је довело до појаве огромног броја датотека и редака програмског кода за оперативне системе Виндовс 2000 и Виндовс НТ 4, којима јавни приступ није био апсолутно ограничен. Развој ових оперативних система званично је обустављен, тако да је штета нанета искључиво репутацији компаније. Потрага за ФБИ-ом још није дала никакве резултате: нема података о нападачима.

- Смилианетс & Цо у односу на западни корпоративни сектор. У јуну 2013. године америчке власти оптужиле су групу хакера, која се састојала од пет Руса и једног Украјинца, за хаковање безбедносних система електронске размене НАСДАК, великих трговачких ланаца, као и великог броја великих европских и америчких банака. Као резултат напада, хакери су добили податке са 160 милиона картица, а повукли су и средства са 800.000 банковних рачуна. Једини који је стварно осуђен био је Дмитриј Смиљанетс, који је изручен из Норвешке на захтев ФБИ-ја. Иако су америчким властима позната имена осталих чланова цибер групе, момци нису ухваћени.

- Како Стукнет пробија рупу у иранском нуклеарном програму. У јесен 2010. године рачунарски црв Стукнет успео је да успешно изврши цибер напад на ирански нуклеарни програм, делимично га онемогућивши. Иранска заштита од неовлаштеног приступа „еутаназирана“ је копирањем снимака система видео надзора и њиховим даљим поновним померањем током читавог времена хаковања. То је црву дало могућност од самог почетка рада да смањи ефикасност пет центрифуга на ништа. Несумњиво, ово је створило пуно гласина и навода да је вирус био заједнички развој израелских и америчких обавештајних служби. Према мишљењу стручњака из компаније Касперски Лаб, овај црв је био иновативни прототип цибер оружја које би, након своје појаве, могло довести до нове трке у наоружању.

- Лекције анонимног ДДоС напада. Јануар 2012. године, који је обележено затварањем веб странице МегаУплоад, сматра се највећим цибер нападом ове групе анонимних хакера (имена личности су још увек мистерија обавештајних агенција широм света). Овај догађај био је полазна основа за разорни ДДоС напад на веб странице бројних америчких институција (међу којима су и ФБИ, Бела кућа и Министарство правде САД). У априлу 2013. године, иста цибер група покренула је напад на више од стотину израелских локација као одговор на почетак војне операције „Цлоуд Стуб” у појасу Газе. Укупно, аутоматизоване информационе технологије погођене тим нападом претрпеле су штету од око три милијарде долара (према проценама Анонима).

Такође је приметно да је овај попис најразорнијих цибер напада само врх леденог брега на позадини онога што се свакодневно дешава на другој страни монитора у виртуелном простору.

Није сваки напад довео до било каквих резултата (да не спомињемо чак и горе наведена достигнућа). Због тога се хакери никада не заустављају, све више се организују у групе и непрестано настављају са развијањем нових претњи безбедности информација.

Гледање сигурности информација

Неизбројан број програмера светске класе није узалуд јео свој хлеб уз вишемилионска улагања у развој антивируса. Сваки производ који је развијен у борби против најширег распона злонамерног софтвера има своје корпоративне карактеристике и карактеристике.Они у основи одређују конкурентност антивируса у пракси против бројних виртуелних претњи. Нажалост, ни свим запосленима антивирусних компанија није поверено да знају такве информације, међутим, општи принцип деловања софтверских технологија за заштиту података и данас остаје непромењен:

- Реактивно сигурносни приступ. Суштина методе је да се класификују и забране било какве злонамерне активности само ако их неко открије. Ова технологија има један значајан недостатак - први тренуци почетка вируса пре него што га се открије могу проузроковати одређену штету. Најгори случај - злонамјерне активности неће се приметити што је брже могуће са сличном заштитном технологијом. Живи пример за то је црв Стукнет, који је нанио озбиљну штету иранском нуклеарном програму. Откривен је само услед успешне комбинације околности у случају квара у рачунару који је био потпуно повезан са сврхом тог напада.

- Проактиван технологије информационе сигурности. Таква технологија забрањује било какво деловање у рачунарским системима, осим одређеног списка дозвољених. Процес увођења такве заштите захтева пуно пажње и напора, међутим, професионална конфигурација омогућава да се ослободите потребе за сталним ажурирањем. Поред тога, обезбеђен је виши ниво безбедности података - технологија је инхерентно способна да заштити информације чак и од непознатих претњи.

Кибер криминала и казна: Међународне праксе безбедности информација

Наравно, хакери овог свијета могли би се осјећати пуно самоувјереније и смјелије, када би „Закон о заштити информација“ био само празна фраза на државном нивоу.

- УСА: Управо је ова држава издала први рачун за заштиту области информационих технологија (1977). Већ на његовој основи 1984. године развијен је закон о превари и злоупотреби коришћења рачунара. Казна за почињени цибер-злочин - од новчане казне до веома дугог затвора. Пре свега, на то утиче тежина самог злочина, процена причињене штете, као и криминална прошлост починиоца. Данас Конгрес САД намерава да уведе пооштрене измене у овај нормативни акт, у ствари изједначујући сајбер-злочине са стварним.

- Русија: акције хакера на територији Руске Федерације могу укључивати и кривичну, административну или грађанску одговорност. Откривање података ограниченом кругу лица, као и кршење утврђених правила за чување / употребу / ширење личних података повлачи новчану казну у износу од 20 до 300 хиљада рубаља (зависи од износа штете). Кривична одговорност (према члану 273 Кривичног закона Руске Федерације) предвиђена је за стварање / дистрибуцију злонамјерног софтвера и подразумева казну затвора до седам година (у зависности од тежине последица дела) и новчану казну до две стотине хиљада рубаља.

- УК: у овој земљи од 1990. године на снази је Закон о злоупотреби рачунара који предвиђа кривичну одговорност за незаконит приступ било ком програму или подацима помоћу рачунара; приступ рачунару, кроз који се уништавају програми и / или подаци; неовлашћено кретање или копирање информација; као и лаж за илегално поседовање и коришћење података. Британска заштита информација ту не престаје. 2000. године усвојен је Закон о тероризму, који утиче и на подручје сајбер простора. Према његовим речима, терористички акти су неовлашћено мешање и / или ометање било ког електронског система, који предвиђа, у зависности од оштећења, новчану казну или затвор до шест месеци.

- Немачка: заштита података, према немачкој политици, дефинисана је појмом Датен у члану 202 Кривичног закона - подаци се чувају и преносе електронски / магнетно / иначе се директно не визуелно перципирају. Насилници осуђени за незаконито уништавање, измену или корупцију података могу бити суочени са новчаном казном и затворском казном до две године - то зависи искључиво од природе и обима настале штете. Они који нелегално прибаве податке који имају заштиту од неовлашћеног приступа, у корист себе или треће стране, власти кажњавају затвором до три године.

Ио-хо-хо и украдене копије: гусарска пљачка ресурса информација

Прва борба између хакера и корпоративног система који је најближи огромној већини корисника је пиратство. Нелегално копирање и дистрибуција интелектуалног власништва, чија су права заштићена словом закона било које цивилизоване (и не баш тако) земље, резултирају одређеним губицима за ИТ компаније. У неким случајевима говоримо само о ситним губицима, а у другима се троше милијарде америчких долара (Мицросфт потврђује разочаравајуће статистике губитака већ годину дана).

Такве бриге апсолутно нису занимљиве обичним људима, као и многим приватним канцеларијама, јер компјутерско пиратство нуди свима који желе лиценциране копије истог производа, али уз много нижу цену. А у многим случајевима, чак и без захтеване плаћања (колико често је неко од нас наишао плаћено торрент трацкер ?!

Међутим, немојмо заборавити да исти ти хакерски кланови и удружења на Интернету нису свети гласници који су стигли да ослободе обичне људе од зле тираније корпоративног система. Они су исти људи као и сви ми, са специфичним вештинама. И не тако често раде само на ентузијазму, јер већином раде у своју корист. А понекад „гусари“ са неумирљивом жеђом за профитом могу да донесу много више проблема и трошкова крајњем кориснику од ИТ компанија, па их често критикују због својих несавршених технологија заштите информација.

- Чести су случајеви када је инсталација пиратског софтвера резултирала крађом повјерљивих података, хакираном поштом и губитком рачуна на различитим мрежним ресурсима.

- Значајан пад перформанси рачунара. Невероватна количина пиратског садржаја повлачи за собом инсталацију вирусног софтвера који доноси зараду дистрибутеру нелиценцираног производа захваљујући оперативности система и, наравно, удобности самог корисника. Случајеви тајног увођења такозваних „рудара“ у бројне пиратске програме и компјутерске игре - програми који су обогатили виртуалне новчанике крипто-валутног дистрибутера на основу рачунарских ресурса рачунара корисника - не остају незапажени.

- А то је најбољи случај, када се користи пиратски садржај, долази до само смањења перформанси. Најзахвалнији резултат је потпуни неуспех система.

Иако највећи пратиоци са бујицама са познатим именом и јаком репутацијом мало вероватно неће пустити садржај на масу, а да га претходно не провере за перформансе и сигурност за кориснике, ипак, нико од власника пиратских залива никада не преузима одговорност за садржај пратилаца.

У сваком случају, запамтите: пиратски производ никада неће добити техничку подршку од службеног програмера у случају кварова и квара. Ажурирања понекад могу бити и недоступна, а закон о заштити података прети правној одговорности и губитку угледа.

Основе заштите података корисника

Већина корисника у свакодневном животу такођер ће пронаћи неке кључне методе које ће помоћи у осигуравању било каквих података на Интернету.То се пре свега односи на ваше рачуне на разним ресурсима, на друштвеним мрежама, на личним рачунима у системима електронског плаћања итд.

Чак и ако се на тренутак може чинити да су хакери било које пруге апсолутно незанимљиви у подацима о појединим особама, то није сасвим тачно. Уосталом, често им требају подаци не толико стотина, колико хиљада обичних корисника попут вас, и како они могу нелегално одбацити хакирано добро у своје сврхе плаћеника - сигурно ће размишљати, будите сигурни.

Зато се свима који се користе путем Интернета топло препоручује да поштују најједноставнија правила заштите својих података, што ће повећати шансе за његову сигурност и интегритет:

- Обратите пажњу на своје корисничко име и лозинку. Подаци за улазак на страницу представљају приоритетни циљ широког спектра хакера. Овде ће се најбоље разумети аналогија са бравама на вратима: што је механизам сложенији, више времена, искуства и труда ће нападачу бити потребно за успешно хаковање. Стога будите сигурни да су лозинке рачуна регистрованих на различитим веб локацијама јединствене (тј. Да се не понављају). Штавише, сваки од њих треба да се састоји од најмање 8 знакова, укључујући слова и бројеве. Такође је пожељно да се у безбедносним подешавањима на веб локацији активира функција „Дупла аутентификација“, ако их има. Пажљиво придржавање свих ових техника најбоља је заштита података од уљеза!

- Једини који зна важне информације је само ја.. Никада ни под којим условима не дајте никоме кључне информације попут лозинки или различитих ПИН кода (превасходно за банкарске картице). Ни у једној правној структури ове информације не могу бити потребне на било који начин (веб локације складиште корисничке лозинке на сопственим серверима). Једина мисао која би вас требало посјетити са било којим таквим захтјевима је „преваранти који покушавају стећи права приступа“.

- Не занемарујте софтвер за управљање мрежама. Антивирусни софтвер, доказан годинама, одлична је заштита за удобност и сигурност корисника. Правовремено ажурирани антивирусни пакети познатих програмера (Др. Веб, Есет, Касперски) заштитиће ваш рачунар од злонамерног шпијунског софтвера, црва и вируса.

Безбедност Ви-Фи мреже

Често нападачи прибегавају не само директном хаковању рачунара корисника у потрази за драгоценим информацијама, већ такође не презиру користећи бежичне Ви-Фи мреже за обављање својих активности. На пример, за дистрибуцију и пренос екстремистичких или других илегалних материјала. Способност да се некажњено уради нешто слично, скривајући се у ствари од туђе „маске“, често потиче хакере да провале заштиту бежичних приступних тачака корисника. Истовремено ће пре свега од корисника тражити кршење закона.

Сасвим је могуће избећи такав неовлашћени приступ, главна ствар је имати сва права приступа подешавањима вашег рутера (за то морате знати његов ИП и пријавити се лозинком) и предузети неколико једноставних корака:

- Креирајте снажне и јединствене лозинке за ваш рутер и Ви-Фи мрежу. Ово је прва тачка на коју треба обратити пажњу: не дајте рутеру и приступној тачки коју је створио исте лозинке (у супротном идентификација корисника ће изгубити свако значење). Користите у оба случаја различите скупове знакова и бројева, а дуже комбинације значајно ће повећати заштиту од готово било којег начина избора лозинки за Ви-Фи уређаје.

- Сакривање саме приступне тачке такође ће смањити вероватноћу напада на вашу мрежу.

- Спуштањем јачине сигнала рутера на разумне границе (тако да је бежични приступ мрежи искључиво у границама жељене собе), не само да смањујете сметње оближњих Ви-Фи уређаја, већ и радите мање уочљивим за радознале очи.

- Укључите шифровање. Најчешће методе су ВЕП (застарјели и најмање поуздани), ВПА и ВПА2 (модерни и пружају одличну заштиту).

- Не заборавите да ажурирате фирмвер рутера.

Незаштићена бежична мрежа и рутер могу се у било којем тренутку показати многим проблемима власнику, међутим, чак и тако једноставне методе заштите могу у потпуности заштитити корисника од било каквих покушаја кибернетских криминала.