Meios de proteção criptográfica de informações, ou proteção de informações criptográficas de forma abreviada, são usados para garantir proteção abrangente dos dados transmitidos através de linhas de comunicação. Para isso, é necessário observar a autorização e proteção de assinaturas eletrônicas, autenticação de partes em comunicação utilizando os protocolos TLS e IPSec, bem como a proteção do próprio canal de comunicação, se necessário.

Na Rússia, o uso de meios criptográficos de proteção da informação é, na maioria das vezes, classificado, portanto, há pouca informação pública sobre esse tópico.

Métodos utilizados no CIPF

- Autorização de dados e garantia da segurança de seu significado legal durante a transmissão ou armazenamento. Para fazer isso, aplique os algoritmos para criar uma assinatura eletrônica e sua verificação de acordo com a norma RFC 4357 estabelecida e use certificados de acordo com a norma X.509.

- Protegendo a privacidade de dados e monitorando sua integridade. Criptografia assimétrica e proteção de imitação são usadas, isto é, substituição de dados. Cumprido com GOST R 34.12-2015.

- Proteção do sistema e software aplicativo. Acompanhe alterações não autorizadas ou mau funcionamento.

- Gestão dos elementos mais importantes do sistema em estrita conformidade com os regulamentos adotados.

- Autenticação de partes trocando dados.

- Segurança de conexão usando o protocolo TLS.

- Proteção de conexões IP usando protocolos IKE, ESP, AH.

Os métodos são descritos em detalhes nos seguintes documentos: RFC 4357, RFC 4490, RFC 4491.

Mecanismos do CIPF para a proteção da informação

- A confidencialidade das informações armazenadas ou transmitidas é protegida pelo uso de algoritmos de criptografia.

- Ao estabelecer uma conexão, a identificação é fornecida por meio de assinatura eletrônica durante seu uso durante a autenticação (de acordo com a recomendação X.509).

- O gerenciamento de documentos digitais também é protegido por assinatura eletrônica juntamente com proteção contra imposição ou repetição, enquanto chaves de autenticidade usadas para verificar assinaturas eletrônicas são monitoradas.

- A integridade da informação é assegurada pela assinatura digital.

- O uso de recursos de criptografia assimétrica protege os dados. Além disso, funções de hashing ou algoritmos de simulação podem ser usados para verificar a integridade dos dados. No entanto, esses métodos não suportam a autoria de um documento.

- A proteção contra a repetição ocorre pelas funções criptográficas de uma assinatura eletrônica para criptografia ou proteção de imitação. Ao mesmo tempo, um identificador exclusivo é adicionado a cada sessão de rede, o tempo suficiente para excluir sua coincidência acidental, e a verificação é implementada pela parte receptora.

- A proteção da imposição, isto é, da penetração na comunicação a partir do exterior, é fornecida por meios de assinatura eletrônica.

- Outra proteção - contra marcadores, vírus, modificações do sistema operacional, etc. - é fornecida usando várias ferramentas criptográficas, protocolos de segurança, software antivírus e medidas organizacionais.

Como você pode ver, os algoritmos de assinatura eletrônica são uma parte fundamental da proteção criptográfica da informação. Eles serão discutidos abaixo.

Requisitos para o uso de proteção de informação criptográfica

O CIPF visa proteger (verificando a assinatura eletrônica) dados abertos em vários sistemas de informações públicas e garantir sua confidencialidade (verificação da assinatura eletrônica, imitação de proteção, criptografia, verificação de hash) em redes corporativas.

Uma ferramenta pessoal de proteção de informações criptográficas é usada para proteger os dados pessoais do usuário. No entanto, informações sobre segredos de estado devem ser destacadas. De acordo com a lei, a proteção da informação criptográfica não pode ser usada para trabalhar com ela.

Importante: antes de instalar o sistema de proteção de informações criptográficas, o primeiro passo é verificar o próprio pacote de proteção de informações criptográficas. Este é o primeiro passo. Normalmente, a integridade do pacote de instalação é verificada comparando as somas de verificação recebidas do fabricante.

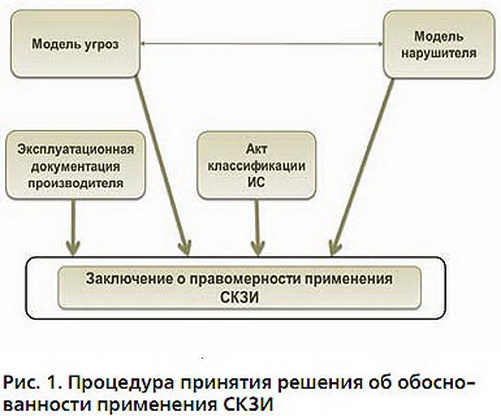

Após a instalação, você deve determinar o nível de ameaça, com base no qual você pode determinar os tipos de proteção de informações criptográficas necessárias para uso: software, hardware e software de hardware. Também deve-se ter em mente que, ao organizar alguns sistemas de proteção de informações criptográficas, é necessário levar em consideração o posicionamento do sistema.

Classes de proteção

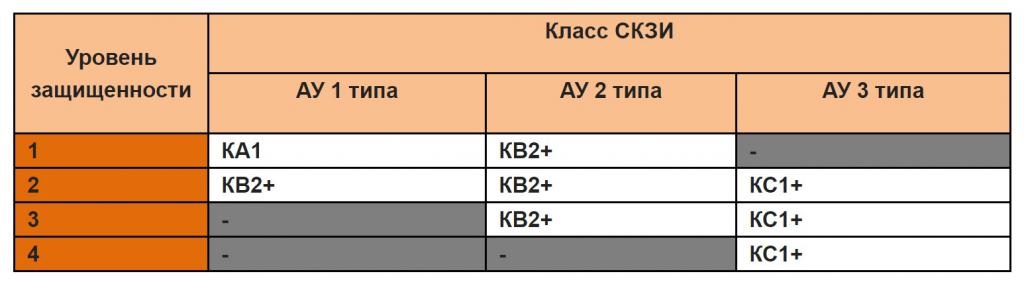

De acordo com a ordem do FSB da Rússia datada de 07.07.14 sob o número 378, que regulamenta o uso de meios criptográficos de proteção de dados pessoais e dados, são definidas seis classes: KS1, KS2, KS3, KV1, KV2, KA1. A classe de proteção para um determinado sistema é determinada a partir da análise de dados sobre o modelo do intruso, ou seja, a partir da avaliação de possíveis métodos de quebra do sistema. A proteção ao mesmo tempo é construída a partir da proteção de informações criptográficas de software e hardware.

AU (ameaças reais), como pode ser visto na tabela, existem 3 tipos:

- As ameaças do primeiro tipo estão associadas a recursos não documentados no software do sistema usado no sistema de informação.

- Ameaças do segundo tipo estão associadas a recursos não documentados no software aplicativo usado no sistema de informações.

- A ameaça do terceiro tipo é chamada de todas as outras.

Recursos não documentados são funções e propriedades de software que não estão descritas na documentação oficial ou não correspondem a ela. Ou seja, seu uso pode aumentar o risco de violação da confidencialidade ou integridade das informações.

Para maior clareza, consideramos os modelos de infratores, para a interceptação dos quais uma ou outra classe de meios de proteção criptográfica da informação é necessária:

- KC1 - o intruso age de fora, sem ajudantes dentro do sistema.

- O KS2 é um intruso interno, mas não tem acesso à proteção de informações criptográficas.

- KC3 é um intruso interno que é um usuário do sistema de proteção de informações criptográficas.

- O KV1 é um intruso que atrai recursos de terceiros, como especialistas em proteção criptográfica de informações.

- O KV2 é um intruso, por trás das ações do qual é um instituto ou laboratório que trabalha no campo do estudo e desenvolvimento do CIPF.

- KA1 - serviços especiais dos estados.

Assim, o KC1 pode ser chamado de classe base de proteção. Assim, quanto maior a classe de proteção, menos especialistas poderão fornecer. Por exemplo, na Rússia, de acordo com dados de 2013, havia apenas seis organizações que tinham um certificado do FSB e podiam fornecer proteção para a classe KA1.

Algoritmos usados

Considere os principais algoritmos usados em ferramentas de proteção de informações criptográficas:

- GOST R 34.10-2001 e GOST R atualizado 34.10-2012 - algoritmos para criação e verificação de assinaturas eletrônicas.

- GOST R 34.11-94 e o mais recente GOST R 34.11-2012 - algoritmos para criar funções hash.

- GOST 28147-89 e mais recente GOST R 34.12-2015 - implementação de algoritmos de criptografia e proteção de dados.

- Algoritmos criptográficos adicionais são encontrados no RFC 4357.

Assinatura eletrônica

O uso de ferramentas de proteção de informações criptográficas não pode ser imaginado sem o uso de algoritmos de assinatura eletrônica, que estão ganhando cada vez mais popularidade.

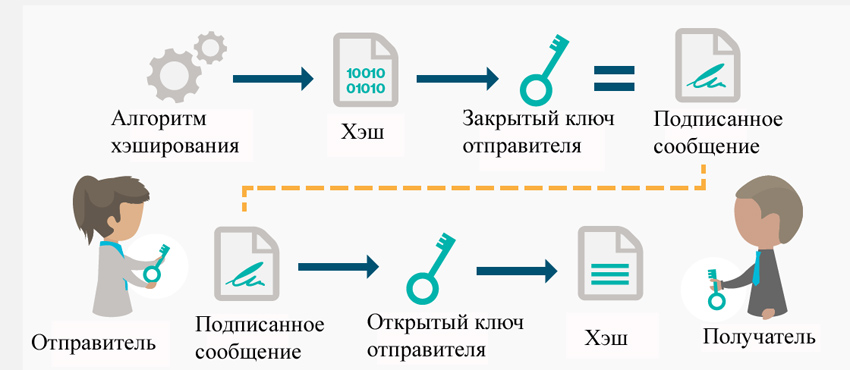

Uma assinatura eletrônica é uma parte especial de um documento criado por transformações criptográficas. Sua principal tarefa é identificar mudanças não autorizadas e a definição de autoria.

Um certificado de assinatura eletrônica é um documento separado que comprova a autenticidade e a propriedade de uma assinatura eletrônica para seu proprietário por chave pública. A emissão do certificado é realizada pelas autoridades de certificação.

O proprietário de um certificado de assinatura eletrônica é a pessoa em cujo nome o certificado está registrado.Está associado a duas chaves: pública e privada. A chave privada permite que você crie uma assinatura eletrônica. A chave pública destina-se à autenticação de assinatura devido à comunicação criptográfica com a chave privada.

Tipos de Assinatura Eletrônica

De acordo com a Lei Federal nº 63, uma assinatura eletrônica é dividida em 3 tipos:

- assinatura eletrônica regular;

- assinatura eletrônica não qualificada;

- assinatura eletrônica qualificada.

Um ES simples é criado usando senhas impostas na abertura e visualização de dados, ou meios similares que indiretamente confirmam o proprietário.

Um ES não qualificado é criado usando transformações de dados criptográficos usando uma chave privada. Graças a isso, você pode confirmar a pessoa que assinou o documento e estabelecer o fato de fazer alterações não autorizadas nos dados.

As assinaturas qualificadas e não qualificadas diferem apenas no fato de que, no primeiro caso, um certificado de assinatura eletrônica deve ser emitido por um centro de certificação certificado pela FSB.

Âmbito de uso da assinatura eletrônica

A tabela abaixo descreve o escopo de aplicação do EP.

As tecnologias mais ativas são documentos eletrônicos usados na troca de documentos. No fluxo interno de documentos, o EP atua como a aprovação de documentos, isto é, como assinatura ou selo pessoal. No caso de fluxo de trabalho externo, a presença de assinatura eletrônica é fundamental, pois é uma confirmação legal. É importante notar também que documentos assinados por assinatura eletrônica podem ser armazenados indefinidamente e não perdem seu significado legal devido a fatores como assinaturas apagadas, papel danificado, etc.

A comunicação às autoridades reguladoras é outra área na qual o fluxo de documentos eletrônicos está crescendo. Muitas empresas e organizações já apreciaram a conveniência de trabalhar neste formato.

De acordo com a lei da Federação Russa, todos os cidadãos têm o direito de usar assinatura eletrônica ao usar serviços públicos (por exemplo, assinando um aplicativo eletrônico para autoridades).

O lance on-line é outra área interessante na qual a assinatura eletrônica é usada ativamente. É uma confirmação do fato de que uma pessoa real está participando do leilão e suas propostas podem ser consideradas confiáveis. Também é importante que qualquer contrato concluído com a ajuda de instrumentos eletrônicos tenha força legal.

Algoritmos de Assinatura Eletrônica

- Hash de Domínio Completo (FDH) e Padrões de Criptografia de Chave Pública (PKCS). Este último é um grupo inteiro de algoritmos padrão para várias situações.

- DSA e ECDSA são os padrões para a criação de assinaturas eletrônicas nos Estados Unidos.

- GOST R 34.10-2012 - o padrão para a criação de EP na Federação Russa. Esta norma substituiu o GOST R 34.10-2001, que oficialmente deixou de funcionar após 31 de dezembro de 2017.

- A União Eurasiana usa padrões que são completamente semelhantes aos russos.

- STB 34.101.45-2013 é o padrão bielorrusso para assinatura eletrônica digital.

- DSTU 4145-2002 - o padrão para a criação de assinaturas eletrônicas na Ucrânia e muitos outros.

É importante notar também que os algoritmos de criação ES têm diferentes propósitos e objetivos:

- Assinatura eletrônica do grupo.

- Uma assinatura digital única.

- EP Confiável.

- Assinatura qualificada e não qualificada, etc.