Cara perlindungan kriptografi maklumat, atau perlindungan maklumat kriptografi dalam bentuk ringkas, digunakan untuk memastikan perlindungan yang komprehensif terhadap data yang dihantar melalui talian komunikasi. Untuk ini, perlu mematuhi kebenaran dan perlindungan tandatangan elektronik, pengesahan pihak berkomunikasi menggunakan protokol TLS dan IPSec, serta perlindungan saluran komunikasi itu sendiri, jika perlu.

Di Rusia, penggunaan perlindungan maklumat kriptografi adalah sebahagian besar diklasifikasikan, oleh itu, terdapat sedikit maklumat umum mengenai topik ini.

Kaedah yang digunakan dalam CIPF

- Kebenaran data dan memastikan keselamatan kepentingan undang-undang mereka semasa penghantaran atau penyimpanan. Untuk melakukan ini, gunakan algoritma untuk membuat tandatangan elektronik dan pengesahannya mengikut peraturan RFC 4357 yang telah ditetapkan dan menggunakan sijil mengikut piawai X.509.

- Melindungi privasi data dan mengawasi integriti. Penyulitan asimetrik dan perlindungan tiruan digunakan, iaitu penggantian anti-data. Mematuhi GOST R 34.12-2015.

- Perlindungan sistem dan perisian aplikasi. Lacak perubahan yang tidak dibenarkan atau kerosakan.

- Pengurusan unsur-unsur yang paling penting dalam sistem dengan ketat mengikut peraturan yang diterima pakai.

- Pengesahan pihak yang menukar data.

- Keselamatan sambungan menggunakan protokol TLS.

- Perlindungan sambungan IP menggunakan protokol IKE, ESP, AH.

Kaedah dijelaskan secara terperinci dalam dokumen berikut: RFC 4357, RFC 4490, RFC 4491.

Mekanisme CIPF untuk perlindungan maklumat

- Kerahsiaan maklumat yang disimpan atau dihantar dilindungi oleh penggunaan algoritma penyulitan.

- Apabila membuat sambungan, pengenalan disediakan melalui tanda tangan elektronik semasa penggunaannya semasa pengesahan (mengikut cadangan X.509).

- Pengurusan dokumen digital juga dilindungi oleh tandatangan elektronik bersama-sama dengan perlindungan daripada pengenaan atau pengulangan, sementara kunci keaslian yang digunakan untuk mengesahkan tandatangan elektronik dipantau.

- Integriti maklumat ini dijamin oleh tandatangan digital.

- Menggunakan ciri penyulitan asimetrik melindungi data Di samping itu, fungsi hashing atau algoritma simulasi boleh digunakan untuk mengesahkan integriti data. Walau bagaimanapun, kaedah ini tidak menyokong pengarang dokumen.

- Perlindungan terhadap pengulangan berlaku oleh fungsi kriptografi tanda tangan elektronik untuk perlindungan enkripsi atau tiruan. Pada masa yang sama, pengecam unik ditambah pada setiap sesi rangkaian, cukup lama untuk mengecualikan kebetulan secara tidak sengaja dan pengesahan dilaksanakan oleh pihak penerima.

- Perlindungan daripada mengenakan, iaitu, dari penetrasi ke komunikasi dari luar, disediakan dengan cara tandatangan elektronik.

- Perlindungan lain - terhadap penanda buku, virus, pengubahsuaian sistem pengendalian, dan lain-lain - disediakan menggunakan pelbagai alat kriptografi, protokol keselamatan, perisian anti-virus dan langkah organisasi.

Seperti yang anda dapat lihat, algoritma tandatangan elektronik adalah bahagian asas perlindungan maklumat kriptografi. Mereka akan dibincangkan di bawah.

Keperluan untuk menggunakan perlindungan maklumat kriptografi

CIPF bertujuan untuk melindungi (dengan mengesahkan tandatangan elektronik) data terbuka dalam pelbagai sistem maklumat awam dan memastikan kerahsiaan mereka (mengesahkan tandatangan elektronik, meniru perlindungan, penyulitan, pengesahan hash) dalam rangkaian korporat.

Alat perlindungan maklumat kriptografi peribadi digunakan untuk melindungi data peribadi pengguna. Bagaimanapun, maklumat mengenai rahsia negara perlu diketengahkan. Menurut undang-undang, perlindungan maklumat kriptografi tidak boleh digunakan untuk bekerja dengannya.

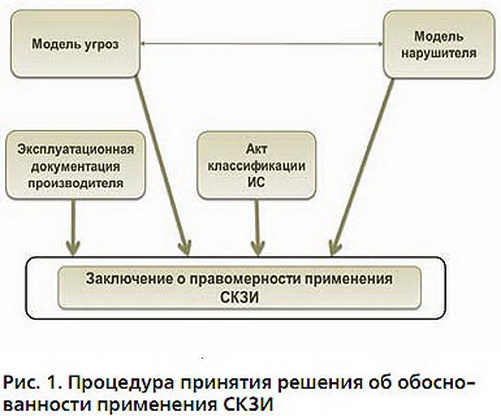

Penting: sebelum memasang sistem perlindungan maklumat kriptografi, langkah pertama ialah menyemak pakej perlindungan maklumat kriptografi itu sendiri. Ini adalah langkah pertama. Biasanya, integriti pakej pemasangan disahkan dengan membandingkan pemeriksaan yang diterima daripada pengeluar.

Selepas pemasangan, anda harus menentukan tahap ancaman, yang mana anda boleh menentukan jenis perlindungan maklumat kriptografi yang diperlukan untuk digunakan: perisian, perkakasan, dan perisian perkakasan. Perlu juga diingat bahawa apabila menganjurkan beberapa sistem perlindungan maklumat kriptografi, perlu mengambil kira penempatan sistem.

Kelas perlindungan

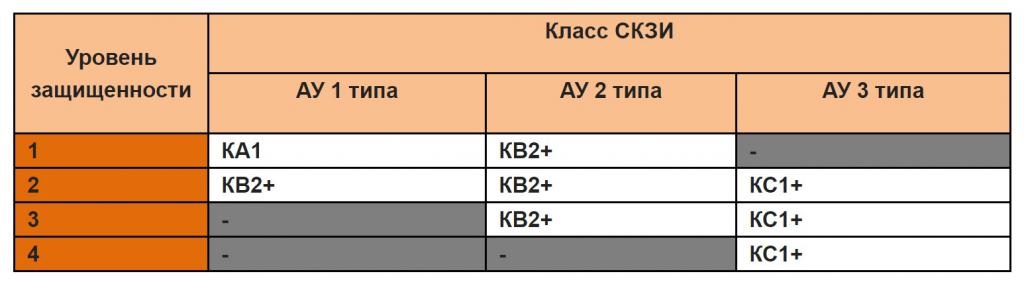

Menurut perintah FSB Rusia bertarikh 10.07.14 di bawah nombor 378, yang mengawal penggunaan cara kriptografi untuk melindungi maklumat dan data peribadi, enam kelas ditakrifkan: KS1, KS2, KS3, KV1, KV2, KA1. Kelas perlindungan untuk sistem tertentu ditentukan dari analisis data pada model penceroboh, iaitu, dari penilaian kemungkinan kaedah untuk memecahkan sistem. Perlindungan pada masa yang sama dibina daripada perlindungan maklumat kriptografi perisian dan perkakasan.

AU (ancaman sebenar), seperti yang dapat dilihat dari jadual, terdapat 3 jenis:

- Ancaman jenis pertama dikaitkan dengan keupayaan tidak didokumentasikan dalam perisian sistem yang digunakan dalam sistem maklumat.

- Ancaman jenis kedua dikaitkan dengan keupayaan tidak dokumentasi dalam perisian aplikasi yang digunakan dalam sistem maklumat.

- Ancaman jenis ketiga dipanggil semua yang lain.

Ciri-ciri tanpa dokumentasi adalah fungsi dan sifat perisian yang tidak diterangkan dalam dokumentasi rasmi atau tidak sesuai dengannya. Iaitu, penggunaan mereka boleh meningkatkan risiko pelanggaran kerahsiaan atau integriti maklumat.

Untuk kejelasan, kami menganggap model pelanggar, untuk pemintasan yang mana satu atau satu lagi cara perlindungan kriptografi maklumat diperlukan:

- KC1 - penceroboh bertindak dari luar, tanpa penolong di dalam sistem.

- KS2 adalah penceroboh dalaman tetapi tidak mempunyai akses kepada perlindungan maklumat kriptografi.

- KC3 adalah penceroboh dalaman yang merupakan pengguna sistem perlindungan maklumat kriptografi.

- KV1 adalah penyusup yang menarik sumber pihak ketiga, seperti pakar perlindungan maklumat kriptografi.

- KV2 adalah penceroboh, di sebalik tindakan yang merupakan institut atau makmal yang bekerja dalam bidang mengkaji dan membangunkan CIPF.

- KA1 - perkhidmatan khas negeri-negeri.

Oleh itu, KC1 boleh dipanggil kelas asas perlindungan. Oleh itu, semakin tinggi kelas perlindungan, kurang pakar dapat menyediakannya. Sebagai contoh, di Rusia, menurut data untuk tahun 2013, terdapat hanya 6 organisasi yang mempunyai sijil dari FSB dan dapat memberikan perlindungan untuk kelas KA1.

Algoritma Digunakan

Pertimbangkan algoritma utama yang digunakan dalam alat perlindungan maklumat kriptografi:

- GOST R 34.10-2001 dan dikemas kini GOST R 34.10-2012 - algoritma untuk membuat dan mengesahkan tandatangan elektronik.

- GOST R 34.11-94 dan algoritma GOST R 34.11-2012 terkini untuk mewujudkan fungsi hash.

- GOST 28147-89 dan GOST R 34.12-2015 yang lebih baru - pelaksanaan algoritma penyulitan dan data perlindungan.

- Algoritma kriptografi tambahan terdapat dalam RFC 4357.

Tandatangan elektronik

Penggunaan alat perlindungan maklumat kriptografi tidak dapat dibayangkan tanpa menggunakan algoritma tandatangan elektronik, yang semakin popular.

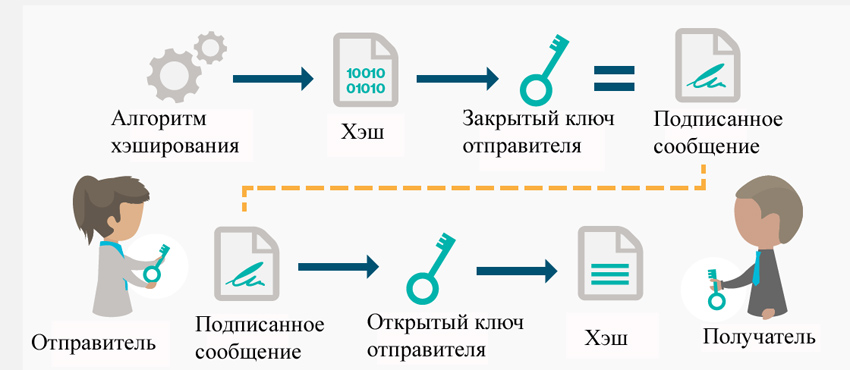

Tandatangan elektronik adalah bahagian khas dokumen yang dibuat oleh transformasi kriptografi. Tugas utamanya ialah untuk mengenal pasti perubahan tanpa kebenaran dan takrif pengarang.

Sijil tandatangan elektronik adalah dokumen berasingan yang membuktikan kesahihan dan pemilikan tandatangan elektronik kepada pemiliknya dengan kunci awam. Penerbitan sijil dijalankan oleh pihak berkuasa pensijilan.

Pemilik sijil tandatangan elektronik adalah orang yang namanya didaftarkan sijil.Ia dikaitkan dengan dua kunci: awam dan swasta. Kunci peribadi membolehkan anda membuat tandatangan elektronik. Kunci awam bertujuan untuk pengesahan tandatangan kerana komunikasi kriptografi dengan kunci peribadi.

Jenis Tandatangan Elektronik

Menurut Undang-undang Persekutuan No. 63, tandatangan elektronik dibahagikan kepada 3 jenis:

- tandatangan elektronik biasa;

- tandatangan elektronik tanpa kelayakan;

- tandatangan elektronik yang berkelayakan.

ES mudah dicipta menggunakan kata laluan yang dikenakan pada pembukaan dan melihat data, atau cara yang sama yang secara tidak langsung mengesahkan pemiliknya.

ES tidak mahir dicipta menggunakan transformasi data kriptografi menggunakan kunci persendirian. Terima kasih kepada ini, anda boleh mengesahkan orang yang menandatangani dokumen itu dan menubuhkan hakikat untuk membuat perubahan yang tidak dibenarkan kepada data.

Tandatangan yang berkelayakan dan tanpa kelayakan berbeza hanya dalam fakta bahawa dalam kes pertama, sijil untuk tandatangan elektronik mesti dikeluarkan oleh pusat pensijilan FSB yang disahkan.

Skop penggunaan tandatangan elektronik

Jadual di bawah menerangkan skop aplikasi EP.

Teknologi yang paling aktif adalah dokumen elektronik yang digunakan dalam pertukaran dokumen. Dalam aliran dokumen dalaman, EP bertindak sebagai kelulusan dokumen, iaitu, sebagai tandatangan peribadi atau meterai. Dalam hal aliran kerja luaran, kehadiran tanda tangan elektronik adalah kritikal, kerana pengesahan undang-undang. Ia juga perlu diperhatikan bahawa dokumen yang ditandatangani oleh tandatangan elektronik dapat disimpan selama-lamanya dan tidak kehilangan kepentingan undang-undang mereka disebabkan oleh faktor-faktor seperti tandatangan yang dihapus, kertas rosak, dll.

Melaporkan kepada pihak berkuasa pengawalseliaan adalah satu lagi bidang di mana aliran dokumen elektronik berkembang. Banyak syarikat dan organisasi telah menghargai kemudahan bekerja dalam format ini.

Menurut undang-undang Persekutuan Rusia, setiap warga negara berhak menggunakan tandatangan elektronik ketika menggunakan layanan publik (misalnya, menandatangani permohonan elektronik untuk pihak berwenang).

Pembidaan dalam talian adalah satu lagi kawasan menarik di mana tandatangan elektronik digunakan secara aktif. Ia adalah pengesahan hakikat bahawa orang sebenar mengambil bahagian dalam lelong dan cadangannya boleh dianggap boleh dipercayai. Ia juga penting bahawa mana-mana kontrak yang diselesaikan dengan bantuan instrumen elektronik mengambil kuasa undang-undang.

Algoritma Tandatangan Elektronik

- Full Domain Hash (FDH) dan Standard Kriptografi Kunci Awam (PKCS). Yang terakhir adalah kumpulan keseluruhan algoritma standard untuk pelbagai situasi.

- DSA dan ECDSA adalah piawaian untuk membuat tandatangan elektronik di Amerika Syarikat.

- GOST R 34.10-2012 - piawaian untuk penciptaan EP di Persekutuan Rusia. Piawaian ini menggantikan GOST R 34.10-2001, yang secara rasmi tidak berfungsi selepas 31 Disember 2017.

- Kesatuan Eurasia menggunakan piawaian yang sama sekali sama dengan orang Rusia.

- STB 34.101.45-2013 adalah standard Belarusia untuk tandatangan elektronik digital.

- DSTU 4145-2002 - piawaian untuk membuat tandatangan elektronik di Ukraine dan banyak lagi.

Ia juga perlu diperhatikan bahawa algoritma penciptaan ES mempunyai tujuan dan matlamat yang berbeza:

- Tandatangan elektronik kumpulan.

- Tandatangan digital satu kali.

- EP dipercayai.

- Tandatangan yang berkelayakan dan tidak berkelayakan, dsb.