Bilgi çağının bu günlerde hızlı gelişimi, en azından bir şekilde yakın gelecekteki yenilikler ve şoklarla karşılaştırılabilir. Bununla birlikte, artan etki ve daha yaygın yaygınlık ile, bilgi, genellikle en güvenilir seviyede sürekli koruma gerektiren bir fenomen haline gelmiştir. Son zamanlarda, efsanevi ve anlamsız bir şey gibi görünen siber terörizm, hem sıradan kullanıcılar hem de şirket sektörüne ve hatta çoğu durumda tüm dünyadaki hükümetlere çok büyük zarar ve zarara neden olduğu için gerçek bir tehdit oluşturuyor.

Her şeyden önce, herhangi bir bilgi koruma teknolojisinin geliştirilmesi, modern siber tehditlerin işleyiş mekanizmalarının tam olarak anlaşılmasını gerektirir. Sadece detaylı çalışmalarıyla etkili kontrol yöntemleri geliştirmek mümkün olacak.

Bilgi Güvenliği Özü

Bilgi güvenliği, bireyin ve toplumun haklarının korunmasının yanı sıra, bilginin korunmasının bir halidir. Bu korumanın amacı, bilgilerin gizliliğini, bütünlüğünü ve kullanılabilirliğini sağlamaktır.

- Gizlilik, yalnızca amaçlandığı kişilere bilgiye erişim sağlanmasıdır (diğer kişilerin bu bilgilere tamamen sınırlı erişimi olması kaydıyla).

- Bütünlük, herhangi bir bilginin güvenilirliğini ve eksiksizliğini ve aynı zamanda işleme yöntemlerini sağlamaktır.

- Erişilebilirlik - gerekli olan her türlü bilgiye ve bununla ilişkili varlıklara, erişim haklarına sahip olan varlıklara engelsiz erişim sağlanması.

Bilgi güvenliği durumu, sızıntısı risklerinin bulunmadığı derecenin yanı sıra yetkisiz erişime karşı koruma ve otomatik bilgi sistemleri verilerine maruz kalma ile belirlenir.

temel temelleri

Bilgiyi korumak için önlemlerin belirlenmesi ve uygulanmasında en önemli kriter değeridir. Büyüdükçe, yalnızca genel kabul görmüş gizlilik, bütünlük, erişilebilirlik kavramları değil, aynı zamanda bazı ek kriterler de vurgulanmaktadır:

- Orijinallik (orijinallik) - bildirilen parametrelerin, özelliklerin, özelliklerin öznesi veya kaynağının kimliği.

- Gizlilik Düzeyi - sınıflandırılmış bilgilerin sızdırılmasından veya kaybolmasından sorumlu kişilere uygulanan bir dizi idari veya yasal önlem. Genellikle onunla ilgili gizli olmayan bilgileri de korurlar.

- Hesap Verebilirlik - mantıksal nesnelerin eylemlerini kesintisiz bir şekilde izleme yeteneği.

- Güvenilirlik - amaçlanan davranış / sonuç ile tam uyum.

Bilgiye modern tehditler. Ne için hazırlanmalı?

Kuşkusuz, dünya bilgi alanındaki siber suçluların yöntem ve teknolojilerinin gıpta edilebilir düzenlilikle geliştirildiğinden, değiştirildiğinden ve iyileştirildiğinden kuşku yoktur. Bununla birlikte, çoğu hala üç hacimli kategoride tanımlanabilir:

1. Kötü amaçlı yazılım - sıradan kullanıcılara karşı ve aynı zamanda tüm devletlere karşı bir kereden fazla kullanılmış olan aynı virüs ve trojan programları, ağ paketleri ve “solucanlar”. Hasar, sırasıyla, tamamen farklı bir ölçekte yapılabilir, ancak virüs yazılımının etkisi aşağıdaki gibi yazılabilir:

- yetkisiz erişim - kötü amaçlı amaçlar için bilgilerin imha edilmesi / değiştirilmesi / bozulması / iletilmesi;

- diğer programların veya donanımın çalışmasındaki arızalar;

- başkalarının paralı amaçları için bilgisayar kaynaklarının yetkisiz kullanımı, kaynak sahibinin çıkarlarına zarar verir (örneğin, çeşitli bilgisayar programları ve oyunların korsan paketlerinde kablolu kripto para birimi madencilerini hatırlayın).

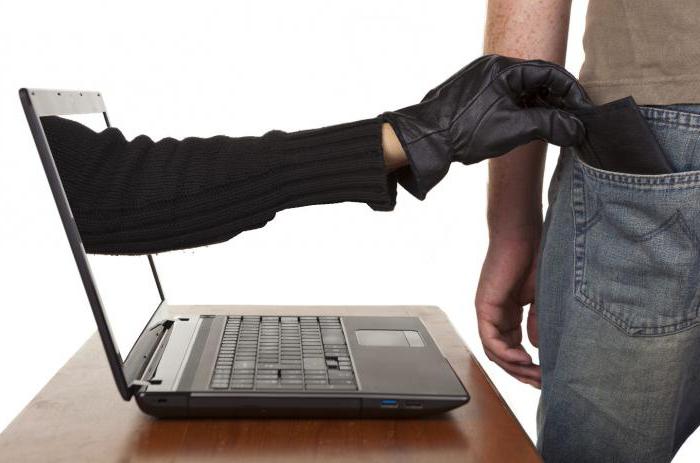

2. Spam. Bu tanım genellikle reklam niteliğindeki periyodik bültenleri ifade eder. Bununla birlikte, çoğu durumda, spam, kullanıcıların ödeme verilerini (kredi kartı numaraları, kullanıcı adı ve elektronik ödeme sistemleri hesaplarından şifre vb.) Almak için tasarlanmış başka bir dolandırıcılık yöntemidir.

3. Ağ saldırıları - herhangi bir sunucuda sürekli bir aşırı servis talebi akışını temsil eder. Bu tür saldırılara yerel ve küresel ağların hızında gözle görülür bir düşüş eşlik ediyor ve eğer sunucular bu zararlı bilgi etkisini tam olarak idare edemiyorlarsa, feci sonuç başarısız olacaktır.

Sessiz, karlı, kansız

İftira, pornografik materyaller gibi yasadışı bilgilerin yaygınlaştırılmasının yanı sıra, ağ alanındaki düşmanlığı çeşitli açılardan (etnik, politik, dinler arası vb.) Düşmanca teşvik etmenin yanı sıra, siber suç ortamı temel olarak hileli suçlara dayanmaktadır.

Gizli verileri çalmayı amaçlayan programlar karmaşık, çok yönlüdür ve genellikle çok sınırlı sayıda insan tarafından bilinir (siber suçlular, devlet kurumları ve bilgi koruma uzmanları). Bazen, hileli hileleri karmaşıklığı, samimiyeti ve sadece yetkin yürütme seviyesi nedeniyle olabildiğince çabuk ortaya çıkarmak her zaman mümkün olmayabilir. Dolayısıyla, online açık artırmalarda çeşitli ürünler için suni olarak artan fiyatlar, vekiller aracılığıyla, satıcılar kendilerini, satış oranlarını arttırdıklarında sıkça rastlandı.

Küresel ekonomik krizin ortasında, son derece likit menkul kıymetler ile aldatmaca ticareti yaygın bir popülerlik kazandı. Sonuç olarak, dolandırıcıların bir şirketin hisselerini çok ucuz bir fiyata satın almaları, kancayla yaymaları ya da iddia edilen yüksek likiditeleriyle ilgili yanlış bilgi almaları gerekiyordu.

Bu yapay heyecanın uygun düzeyde şişmesiyle, hisselerin dolandırıcılık sahipleri bunları yüksek fiyatlardan satma konusunda mükemmel fırsatlara sahip olsa da, gerçekte bu menkul kıymetler yalnızca bir kuruşa mal olabilir. Bu genellikle az bilinen küçük işletmelerin payları için geçerlidir.

Siber suç savaşları: Bilgi koruma teknolojilerini dizlerinin üstüne koyan gerçek siber saldırı vakaları

Bununla birlikte, bilgi güvenliği alanındaki sürekli güncellenen gelişmelerin tanıtımı için büyük laflara ve büyük çapta olaylara rağmen, her şey o kadar da yumuşak değil. Dünya pratiğindeki gerçekten önemli siber suçları hatırlamak yeterlidir. En önde gelen acımasızlıkların bu altı tanesi yalnızca sıradan kullanıcılara değil, aynı zamanda veri güvenliği konusundaki endişelerinin faaliyetlerinin ana önceliklerinden biri olduğu büyük bir şirket sektörünün patronlarına analiz ve yansıtma için çok fazla yiyecek sağlıyor.

- Pentagon'u Hacklemek: Bilgisayar bilimi derslerinde yapılan şakalardan gerçek siber suçlara. 1983 yılında, o zamanlar bilinmeyen bir öğrenci olan Kevin Mitnik, küresel ağ ARPANet'i (modern İnternet ağının öncüsü) bir TRS-80 bilgisayarından Los Angeles üniversitelerinden birinin TRS-80 bilgisayarını kullanarak hacklemeyi başardı. Bununla birlikte, hack alanındaki önceki zengin deneyimine rağmen, bu hack savunma sistemi tarafından kaydedildi ve kısa süre sonra yetkililer siber suçluyu tespit edip onu altı aylığına gençlik için düzeltme merkezine koydular. Ve sadece doksanlı yılların ortalarında, hücresel telefon konusundaki faaliyetleri için gerçek bir dört yıl hapis cezası verdikten sonra, Kevin yerleşti ve yetkililere kendi türlerini yakalamalarında yardımcı oldu.

- NASA sisteminde genç bir tutkunun maceraları. 1999'da onbeş yaşındaki Jonathan James, NASA'nın güvenlik sisteminin "keşfi" oldu. Başka bir devlet kurumuna ait bir sunucu şifresini kıran James, uluslararası orbital istasyonun kaynak kodu da dahil olmak üzere ABD Ulusal Uzay Ajansı'ndan bir dizi kritik dosya çaldı. Verdiği zararın 1,7 milyar dolar olduğu tahmin ediliyor, ancak genç yaşından dolayı James hapisten kaçınmayı başardı. 2008'de, eylemleri artık cezasız kalmadı: yetkililer, onu, TJX'in savunmasını devasa bir şekilde hacklemelerini sorguladı. Katılımını reddeden Jonathan, sonunda, kendisini adayarak adalete olan inancını tamamen yitirdi.

- Windows birleştirilmiş kaynaklar. Son yılların en meşhur ve çözülemeyen siber suçlarından biri Microsoft’a saldırıyor. Bu, halka açık erişimin kesinlikle sınırlı olmadığı Windows 2000 ve Windows NT 4 işletim sistemleri için çok sayıda dosya ve program kodu satırının ortaya çıkmasına neden oldu. Bu işletim sistemlerinin gelişimi resmen sona ermiştir, bu nedenle hasar sadece şirketin itibarı ile sonuçlanmıştır. FBI araması henüz sonuç vermedi: saldırganlar hakkında bilgi yok.

- Smilianets & Co vs. Batı Kurumsal Sektör. Haziran 2013'te, ABD makamları, NASDAQ elektronik değiş tokuşunun güvenlik sistemlerini, belli başlı perakende zincirlerini ve bazı büyük Avrupalı ve Amerikan bankalarını hackleyen beş Rus ve bir Ukraynalıdan oluşan bir grup hacker suçladı. Saldırı sonucunda, hackerlar 160 milyon karttan veri topladı ve ayrıca 800.000 banka hesabından para çekti. Gerçekten mahkum olan tek kişi, FBI'ın talebi üzerine Norveç'ten iade edilen Dmitry Smilyanets'ti. Her ne kadar siber grup üyelerinin geri kalanının isimleri Amerikan makamları tarafından biliniyor olsa da, çocuklar yakalanmadı.

- Stuxnet İran'ın Nükleer Programında Ne Kadar Bir Kaçık Açıyor?. 2010 sonbaharında Stuxnet bilgisayar kurdu, İran’ın nükleer programına siber bir saldırı gerçekleştirerek kısmen devre dışı bıraktı. İran'ın yetkisiz erişime karşı korunması, video gözetim sistemlerinin kayıtlarının kopyalanması ve tüm hack süresi boyunca yeniden kaydırılmasıyla "ötenazi" edildi. Bu, solucana çalışmalarının en başından beş santrifüjün verimliliğini hiçbir şeyden düşürme fırsatı verdi. Kuşkusuz, bu, virüsün İsrail ve Amerikan istihbarat servislerinin ortak bir gelişimi olduğu yönündeki birçok söylenti ve iddiaya yol açtı. Kaspersky Lab'ın uzmanlarına göre, bu kurtçuk ortaya çıktıktan sonra yeni bir silahlanma yarışına yol açabilecek yenilikçi bir siber silah prototipi idi.

- Anonim DDoS Atak Dersleri. MegaUpload web sitesinin kapatılmasıyla işaretlenen Ocak 2012, bu isimsiz bilgisayar korsanlarının en büyük siber saldırısı olarak kabul ediliyor (rakamların isimleri hala dünyadaki istihbarat ajansları için gizemlidir). Bu olay, bir dizi Amerikan kurumunun web sitelerinde yıkıcı bir DDoS saldırısının başlangıç noktasıydı (aralarında FBI, Beyaz Saray ve ABD Adalet Bakanlığı da var). Nisan 2013'te, aynı siber grup, Gazze Şeridi'ndeki Bulut Sütunu askeri operasyonunun başlamasına yanıt olarak yüzlerce İsrailli siteye saldırı başlattı. Toplamda, bu saldırıdan etkilenen otomatik bilgi teknolojileri (Anonim tahminlere göre) yaklaşık 3 milyar dolarlık zarar gördü.

En yıkıcı siber saldırıların bu listesinin, sanal alanda monitörün diğer tarafında günlük olarak yaşananların arka planına karşı buzdağının sadece görünen kısmı olduğu da dikkat çekici.

Her saldırı sonuçlara yol açmaz (yukarıdaki başarılardan bile bahsetmiyoruz). Bu nedenle bilgisayar korsanlarının orada hiç durmaması, gruplar halinde giderek daha düzenli hale gelmesi ve bilgi güvenliği için yeni tehditler geliştirmeye devam etmesi.

Bilgi Güvenliğini İzlemek

Sayısız dünya standartlarında programcı, antivirüs gelişmelerine yapılan milyonlarca dolarlık yatırımlarla ekmeklerini yemeye boşuna değildir. Mümkün olan en geniş zararlı yazılım yelpazesiyle mücadele etmek için geliştirilen her ürünün kendi kurumsal özellikleri ve özellikleri vardır.Antivirüslerin pratikte sayısız sanal tehdide karşı rekabet edebilirliğini temel olarak belirleyen onlardır. Ne yazık ki, tüm antivirüs şirketlerinin çalışanları bile bu tür bilgileri bilmediğinden emanet edilmemektedir, ancak veri koruma yazılımı teknolojilerinin genel çalışma prensibi şu ana kadar değişmeden kalmaktadır:

- jet güvenlik yaklaşımı. Yöntemin özü, yalnızca tespit edildiğinde herhangi bir kötü amaçlı etkinliği sınıflandırmak ve yasaklamaktır. Bu teknolojinin önemli bir dezavantajı vardır - virüsün tespit edilmeden önceki ilk anları bir miktar hasara neden olabilir. En kötü durum senaryosu - Benzer bir koruma teknolojisiyle kötü amaçlı faaliyetler mümkün olduğunca çabuk fark edilmeyecektir. Bunun canlı bir örneği, İran nükleer programına ciddi zarar veren Stuxnet kurdu. Yalnızca, bilgisayardaki bir arıza durumunda, bu saldırının amacı ile tamamen ilgisiz olan durumların başarılı bir şekilde birleşmesi nedeniyle keşfedildi.

- proaktif bilgi güvenliği teknolojileri. Bu teknoloji, izin verilen belirli bir liste dışında bilgisayar sistemlerinde herhangi bir işlemi yasaklar. Bu tür bir korumanın getirilmesi süreci çok fazla dikkat ve çaba gerektirir, ancak profesyonel yapılandırma sürekli güncelleme gereksiniminden kurtulmanızı sağlar. Ek olarak, daha yüksek düzeyde veri güvenliği sağlanır - teknoloji doğal olarak bilinmeyen tehditlerden bile bilgi koruma yeteneğine sahiptir.

Siber Suçlar ve Ceza: Uluslararası Bilgi Güvenliği Uygulamaları

Tabii ki, "Dünyanın Korunması Hakkında Kanun" sadece devlet düzeyinde boş bir cümle olsaydı, bu dünya korsanları daha güvenli ve daha cesur hissedebilirdi.

- Amerika Birleşik Devletleri: Bu bilgi teknolojisi alanını koruyan ilk faturayı veren ülke oldu (1977). Zaten 1984 yılında, bilgisayar kullanan dolandırıcılık ve suiistimal konusunda bir kanun geliştirildi. Taahhütlü siber suç için ceza - para cezasından çok uzun hapis cezasına kadar. Her şeyden önce, bu suçun ciddiyetinden, neden olduğu zararın değerlendirilmesinden ve aynı zamanda suçlunun cezai geçmişinden etkilenir. Bugün ABD Kongresi, siber suçları gerçek olanlarla eşleştirerek bu normatif eylemde daha sert değişiklikler yapmayı planlıyor.

- Rusya: Rusya Federasyonu topraklarında korsanların eylemleri hem cezai, idari veya hukuki sorumluluğu içerebilir. Sınırlı sayıda insan için bilgilerin açıklanması, ayrıca kişisel verilerin depolanması / kullanımı / yayılması için belirlenmiş kuralların ihlal edilmesi, 20 ila 300 bin ruble arasında bir para cezası gerektirir (verilen hasar miktarına bağlıdır). Kötü amaçlı yazılımların yaratılması / dağıtılması için cezai sorumluluk (Rusya Federasyonu Ceza Kanunu'nun 273. maddesi uyarınca) sağlanmıştır ve (eylemin sonuçlarının ciddiyetine bağlı olarak) yedi yıla kadar hapis cezası ve iki yüz bin ruble para cezası gerekir.

- Büyük Britanya: Bu ülkede, 1990’dan bu yana, bir bilgisayarı kullanarak yasa dışı yollardan programlara veya verilere erişme konusunda cezai sorumluluk sağlayan, Bilgisayar Kötüye Kullanımı Yasası yürürlüktedir; programların ve / veya verilerin imha edildiği bir bilgisayara erişim; yetkisiz hareket veya bilgilerin kopyalanması; yanı sıra yasadışı bulundurma ve veri kullanımı için corny. İngiliz bilgi koruması burada bitmiyor. 2000 yılında siber alanı da etkileyen Terörizm Yasası kabul edildi. Ona göre, terör eylemleri, zararına bağlı olarak altı aya kadar para cezası ya da hapis cezası sağlayan herhangi bir elektronik sistemin yetkisiz müdahalesi ve / veya bozulmasıdır.

- Almanya: Alman politikasına göre veri koruması, Ceza Kanununun 202 nci maddesinde belirtilen - elektronik olarak / manyetik olarak depolanan ve iletilen veya aksi halde doğrudan görsel olarak algılanmayan verilerle tanımlanmaktadır. Yasadışı bir şekilde tahrip edilmekten, verilerin değiştirilmesinden veya bozulmasından mahkum olan ihlal edenler, hem para cezasına hem de iki yıla kadar hapis cezasına çarptırılabilir - yalnızca zararın mahiyetine ve derecesine bağlıdır. Yetkisiz erişime karşı koruma sağlayan ve yasa dışı bir şekilde, kendileri için veya bir üçüncü taraf için fayda sağlayacak veriler elde eden veriler, üç yıla kadar hapis cezası ile yetkililer tarafından cezalandırılmaktadır.

Yo-ho-ho ve çalınan kopyalar: bilgi kaynaklarının korsan soyulması

Bilgisayar korsanları ve kullanıcıların büyük çoğunluğuna en yakın olan kurumsal sistem arasındaki mücadelenin cephesi korsanlıktır. Herhangi bir medeni (ve öyle olmayan) ülkenin kanunu ile korunan hakları, fikri mülkiyet haklarının yasa dışı kopyalanması ve dağıtılması, BT şirketleri için belirli kayıplara neden olur. Bazı durumlarda, sadece ufak kayıplardan bahsediyoruz ve diğerlerinde milyarlarca ABD doları harcanıyor (Microsft zaten bir yıldır hayal kırıklığı yaratan istatistiklere işaret ediyor).

Bu endişeler sıradan insanlar ve birçok özel ofis için kesinlikle ilginç değildir, çünkü bilgisayar korsanlığı, aynı ürünün lisanslı kopyalarını isteyen herkese sunar, ancak çok daha düşük bir maliyetle. Ve birçok durumda, herhangi bir ödeme talep etmeden bile (en azından birimizin ne sıklıkta karşılaştığı) ücret torrent izci?!).

Bununla birlikte, İnternet'teki aynı korsan klanların ve derneklerin, kurumsal sistemin kötü tiranlığından özgür, sıradan insanlara gelen kutsal haberciler olmadığını unutmayalım. Özel yeteneklere sahip, hepimizle aynı insanlar. Ve çok sık değil, sadece coşkuyla çalışıyorlar, çünkü çoğu zaman kendi çıkarları için çalışıyorlar. Ve bazen kar için düşünülemez bir susuzluğa sahip "korsanlar" son kullanıcıya BT şirketlerinden çok daha fazla sorun ve maliyet getirebiliyor, bu yüzden çoğu zaman kusurlu bilgi koruma teknolojileri için eleştiriliyorlar.

- Korsan yazılımın kurulumunun gizli verilerin çalınması, posta kırılması ve çeşitli ağ kaynaklarındaki hesapların kaybıyla sonuçlandığı sık durumlar vardır.

- Bilgisayar performansında önemli bir düşüş. İnanılmaz miktarda korsan içerik, sistemin çalışabilirliği ve tabii ki kullanıcının rahatlığı nedeniyle lisanssız bir ürünün dağıtıcısı için gelir getiren virüs yazılımının kurulmasını gerektirir. Gizlice “madenciler” olarak adlandırılan bir dizi korsan program ve bilgisayar oyununa - bir kullanıcının bilgisayarının bilgi işlem kaynaklarına dayanarak bir şifreleme para dağıtımcısının sanal cüzdanlarını zenginleştiren programlar - getirme durumları fark edilmedi.

- Ve bu en iyi durum, korsan içeriği kullanırken performansta yalnızca bir düşüş olması. En konuşlandırılabilir sonuç, sistemin tam bir arızasıdır.

Her ne kadar tanınmış bir adı ve güçlü bir üne sahip olan en büyük torrent izleyicileri, kullanıcıların ilk önce performans ve güvenlik açısından kontrol edilmeden içeriğin kitlelere gitmesine izin vermemekle birlikte, "korsan bölmelerinin" hiçbiri izleyicinin içeriğinin sorumluluğunu almaz.

Her durumda, şunu hatırlamanız gerekir: korsan bir ürün, arızalar ve arızalar durumunda resmi bir geliştiriciden asla teknik destek alamaz. Güncellemeler bazen de kullanılamayabilir ve bilgi koruma yasası yasal sorumluluğu ve itibar kaybını tehdit eder.

Kullanıcı Veri Koruma Temelleri

Günlük yaşamdaki kullanıcıların çoğu, İnternetteki verilerin güvenliğini sağlamaya yardımcı olacak bazı temel yöntemleri de bulacaktır.Bu, öncelikle çeşitli kaynaklar, sosyal ağlar, elektronik ödeme sistemlerinde kişisel hesaplar vb. Hesaplarınız için geçerlidir.

Ve bir an için herhangi bir şeridin hackerlarının bireysel kişilerin verilerine kesinlikle ilgi duymuyor gibi görünse de, bu tamamen doğru değil. Sonuçta, genellikle sizin gibi yüzlerce sıradan kullanıcı kadar çok veriye ihtiyaç duymazlar ve kendi paralı amaçları için hacklenen malları yasa dışı yollarla nasıl elden çıkarabileceklerine - kesinlikle emin olacaklardır.

Bu yüzden interneti kullanan herkese, bilgilerini korumak için en basit kurallara uymaları şiddetle tavsiye edilir; bu, güvenlik ve dürüstlük şansını artıracaktır:

- Kullanıcı adınıza ve şifrenize dikkat edin. Çok çeşitli bilgisayar korsanları için öncelikli hedef olan siteye girilen verilerdir. Kapı kilitleri ile yapılan analoji burada en iyi şekilde anlaşılacaktır: mekanizma ne kadar karmaşıksa, saldırganın başarılı bir saldırı için ne kadar zaman, deneyim ve çaba harcayacağı. Bu nedenle, çeşitli sitelere kayıtlı hesapların şifrelerinin benzersiz olduğundan emin olun (yani, tekrar etmemek). Ayrıca, her biri hem harfler hem de sayılar dahil en az 8 karakterden oluşmalıdır. Ayrıca, sitedeki güvenlik ayarlarında varsa "Çift Kimlik Doğrulama" işlevini etkinleştirmeniz önerilir. Tüm bu tekniklere dikkatle uymak, davetsiz misafirlere karşı en iyi veri korumadır!

- Önemli bilgileri bilen tek kişi sadece ben.. Asla, hiçbir koşulda, kimseye şifreler veya çeşitli PIN kodları (özellikle banka kartları için) gibi önemli bilgileri vermeyin. Hiçbir yasal yapıda bu bilgilere hiçbir şekilde ihtiyaç duyulmaz (siteler, kullanıcı şifrelerini kendi sunucularında saklar). Bu tür taleplerde sizi ziyaret etmesi gereken tek düşünce “erişim haklarını almaya çalışan dolandırıcılardır”.

- Ağ kontrol yazılımını ihmal etmeyin. Yıllar boyunca kanıtlanmış antivirüs yazılımı, kullanıcının rahatı ve güvenliği için mükemmel bir korumadır. Tanınmış geliştiricilerin (Dr. Web, Eset, Kaspersky) zamanında güncellenen virüsten koruma paketleri, bilgisayarınızı kötü amaçlı casus yazılımlardan, solucanlardan ve virüslerden koruyacaktır.

Wi-Fi Ağ Güvenliği

Çoğu zaman, saldırganlar değerli bilgilerin arayışı içinde yalnızca kullanıcıların bilgisayarlarını hacklemeye doğrudan başvurmakla kalmaz, aynı zamanda faaliyetlerini yürütmek için kablosuz Wi-Fi ağlarını kullanmayı da küçümsemezler. Örneğin, aşırılık yanlısı veya diğer yasa dışı malzemeleri dağıtmak ve iletmek için. Cezasızlıkla, aslında bir başkasının “maskesiyle” gizlenerek aslında benzer bir şey yapma yeteneği, korsanları kullanıcının kablosuz erişim noktalarının korunmasını kırmaya zorlar. Aynı zamanda, her şeyden önce kullanıcıdan yasaları ihlal etmesini isteyeceklerdir.

Bu tür yetkisiz erişimden kaçınmak oldukça muhtemeldir, asıl mesele, kendi yönlendiricinizin ayarlarında tüm erişim haklarına sahip olmaktır (bunun için IP adresini bilmeniz ve bir şifre ile giriş yapmanız gerekir) ve birkaç basit adım atmanız gerekir:

- Yönlendiriciniz ve Wi-Fi ağınız için güçlü ve benzersiz şifreler oluşturun. Dikkat etmeniz gereken ilk nokta budur: yönlendiriciye ve oluşturduğu erişim noktasına aynı şifreleri vermeyin (aksi takdirde kullanıcı kimliği tüm anlamlarını kaybeder). Her iki durumda da farklı karakter ve sayı kümelerini kullanın ve daha uzun kombinasyonlar Wi-Fi cihazlar için parola seçme yöntemlerinden neredeyse korunmayı önemli ölçüde artıracaktır.

- Erişim noktasının kendisini gizlemek, ağınıza saldırı olasılığını da azaltacaktır.

- Yönlendiricinin sinyal gücünü makul sınırlara düşürerek (ağa kablosuz erişim yalnızca istenen odanın sınırları içerisinde olacak şekilde), yalnızca yakındaki Wi-Fi cihazlarının parazitlerini azaltmakla kalmaz, aynı zamanda meraklı gözlere daha az dikkat çeker hale getirirsiniz.

- Şifrelemeyi aç. En yaygın yöntemler WEP (eski ve en az güvenilir), WPA ve WPA2'dir (modern ve mükemmel koruma sağlar).

- Router cihaz yazılımını güncellemeyi unutmayın.

Korunmasız bir kablosuz ağ ve yönlendirici, herhangi bir zamanda mal sahibi için çok fazla sorun teşkil edebilir, ancak bu tür basit koruma yöntemleri bile kullanıcıyı siber suçluların girişimlerinden tamamen koruyabilir.