Midler for kryptografisk beskyttelse av informasjon, eller kryptografisk informasjonsbeskyttelse i forkortet form, brukes for å sikre omfattende beskyttelse av data overført over kommunikasjonslinjer. For dette er det nødvendig å observere autorisasjon og beskyttelse av elektroniske signaturer, autentisering av kommuniserende parter ved hjelp av TLS- og IPSec-protokollene, samt beskyttelse av selve kommunikasjonskanalen, om nødvendig.

I Russland er bruken av kryptografiske virkemidler for informasjonsbeskyttelse for det meste klassifisert, derfor er det lite offentlig informasjon om dette emnet.

Metoder brukt i CIPF

- Datatillatelse og sikrer sikkerheten til deres juridiske betydning under overføring eller lagring. For å gjøre dette, bruk algoritmene for å lage en elektronisk signatur og verifisering av den i samsvar med den etablerte RFC 4357-forskriften og bruk sertifikater i henhold til X.509-standarden.

- Beskyttelse av personvern og overvåking av integriteten. Asymmetrisk kryptering og imitasjonsbeskyttelse brukes, det vil si anti-datasubstitusjon. Oppfylt GOST R 34.12-2015.

- Beskyttelse av system- og applikasjonsprogramvare. Spor uautoriserte endringer eller funksjonsfeil.

- Styring av de viktigste elementene i systemet i strengt samsvar med vedtatte forskrifter.

- Autentisering av parter som utveksler data.

- Tilkoblingssikkerhet ved hjelp av TLS-protokollen.

- Beskyttelse av IP-tilkoblinger ved bruk av IKE, ESP, AH protokoller.

Metodene er beskrevet i detalj i følgende dokumenter: RFC 4357, RFC 4490, RFC 4491.

CIPF-mekanismer for informasjonsbeskyttelse

- Konfidensialiteten til lagret eller overført informasjon er beskyttet av krypteringsalgoritmer.

- Når du oppretter en forbindelse, gis identifikasjon ved hjelp av elektronisk signatur under bruk under autentisering (i henhold til anbefaling X.509).

- Digital dokumenthåndtering er også beskyttet av elektronisk signatur sammen med beskyttelse mot pålegg eller repetisjon, mens autentisitetsnøkler som brukes til å verifisere elektroniske signaturer overvåkes.

- Integriteten til informasjonen sikres ved digital signatur.

- Bruk av asymmetriske krypteringsfunksjoner beskytter data. I tillegg kan hashingfunksjoner eller simuleringsalgoritmer brukes til å verifisere dataintegritet. Imidlertid støtter ikke disse metodene forfatterskapet til et dokument.

- Beskyttelse mot repetisjon skjer ved kryptografiske funksjoner i en elektronisk signatur for kryptering eller imitasjonsbeskyttelse. Samtidig legges en unik identifikator til hver nettverksøkt, lenge nok til å utelukke utilsiktet tilfeldighet, og bekreftelse blir implementert av mottakerpartiet.

- Beskyttelse mot å pålegge, det vil si fra penetrering til kommunikasjon utenfra, ytes ved hjelp av elektroniske signaturmidler.

- Annen beskyttelse - mot bokmerker, virus, modifikasjoner av operativsystemet, etc. - gis ved hjelp av forskjellige kryptografiske verktøy, sikkerhetsprotokoller, antivirusprogramvare og organisatoriske tiltak.

Som du kan se, er elektroniske signaturalgoritmer en grunnleggende del av kryptografisk beskyttelse av informasjon. De vil bli diskutert nedenfor.

Krav til bruk av CIPF

CIPF er rettet mot å beskytte (ved å verifisere den elektroniske signaturen) åpne data i forskjellige offentlige informasjonssystemer og sikre deres konfidensialitet (verifisere den elektroniske signaturen, imitere beskyttelse, kryptering, hashverifisering) i bedriftsnettverk.

Et personlig kryptografisk informasjonsbeskyttelsesverktøy brukes til å beskytte brukerens personopplysninger. Informasjon om statshemmeligheter bør imidlertid fremheves. I følge loven kan ikke kryptografisk informasjonsbeskyttelse brukes til å jobbe med den.

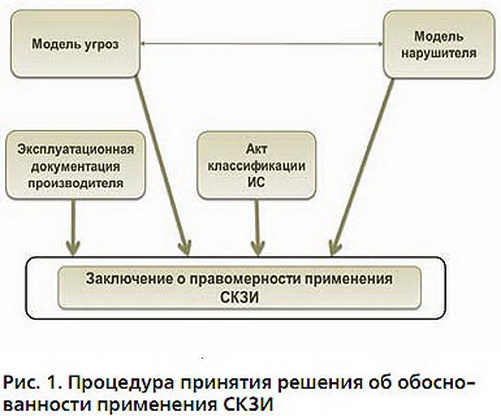

Viktig: Før du installerer kryptografisk informasjonsbeskyttelsessystem, er det første trinnet å sjekke kryptografisk informasjonsbeskyttelsespakke. Dette er det første trinnet. Vanligvis blir integriteten til installasjonspakken bekreftet ved å sammenligne sjekksumene som er mottatt fra produsenten.

Etter installasjonen bør du bestemme trusselnivået, på grunnlag av hvilket du kan bestemme hvilke typer kryptografisk informasjonsbeskyttelse som er nødvendig for bruk: programvare, maskinvare og maskinvareprogramvare. Det må også huskes at når du organiserer noen kryptografiske informasjonsbeskyttelsessystemer, er det nødvendig å ta hensyn til plassering av systemet.

Verneklasser

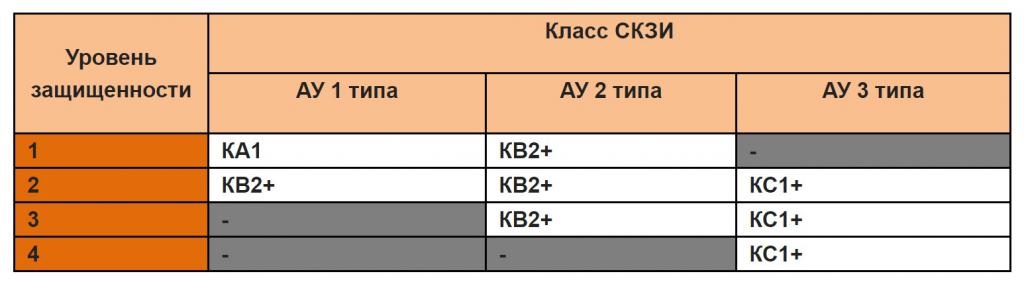

I henhold til ordren fra FSB fra Russland datert 10.07.14 under nummer 378, som regulerer bruken av kryptografiske virkemidler for å beskytte informasjon og personopplysninger, er seks klasser definert: KS1, KS2, KS3, KV1, KV2, KA1. Beskyttelsesklassen for et bestemt system bestemmes ut fra analysen av data om inntrengerens modell, det vil si fra vurderingen av mulige metoder for å hacking systemet. Beskyttelse er samtidig bygd på programvare og maskinvare kryptografisk informasjonsbeskyttelse.

AU (faktiske trusler), som det fremgår av tabellen, er det 3 typer:

- Trusler av den første typen er assosiert med udokumenterte funksjoner i systemprogramvaren som brukes i informasjonssystemet.

- Trusler av den andre typen er assosiert med udokumenterte funksjoner i applikasjonsprogramvaren som brukes i informasjonssystemet.

- Trusselen av den tredje typen kalles alle de andre.

Udokumenterte funksjoner er funksjoner og egenskaper til programvare som ikke er beskrevet i den offisielle dokumentasjonen eller ikke samsvarer med den. Det vil si at bruken av dem kan øke risikoen for brudd på konfidensialitet eller integritet av informasjon.

For klarhet vurderer vi modellene til krenkere, for avskjæring av hvilken en eller annen klasse av metoder for kryptografisk beskyttelse av informasjon er nødvendig:

- KC1 - inntrengeren fungerer utenfra, uten hjelpere i systemet.

- KS2 er en intern inntrenger, men har ikke tilgang til kryptografisk informasjonsbeskyttelse.

- KC3 er en intern inntrenger som er bruker av kryptografisk informasjonsbeskyttelsessystem.

- KV1 er en inntrenger som tiltrekker seg tredjepartsressurser, for eksempel spesialister på kryptografisk informasjonsbeskyttelse.

- KV2 er en inntrenger, bak handlingene som et institutt eller laboratorium jobber innen studier og utvikling av CIPF.

- KA1 - spesialtjenester i statene.

Dermed kan KC1 kalles beskyttelsesklassen. Følgelig, jo høyere beskyttelsesklasse, jo mindre spesialister kan gi den. I Russland var det for eksempel ifølge data for 2013 bare 6 organisasjoner som har et sertifikat fra FSB og som er i stand til å gi beskyttelse for KA1-klassen.

Algoritmer brukt

Tenk på de viktigste algoritmene som brukes i verktøy for kryptografisk informasjonsbeskyttelse:

- GOST R 34.10-2001 og oppdaterte GOST R 34.10-2012 - algoritmer for å lage og verifisere elektroniske signaturer.

- GOST R 34.11-94 og de nyeste GOST R 34.11-2012 - algoritmer for å lage hasjfunksjoner.

- GOST 28147-89 og nyere GOST R 34.12-2015 - implementering av krypterings- og databeskyttelsesalgoritmer.

- Ytterligere kryptografiske algoritmer finnes i RFC 4357.

Elektronisk signatur

Bruken av kryptografiske informasjonsbeskyttelsesverktøy kan ikke tenkes uten bruk av elektroniske signaturalgoritmer, som får stadig mer popularitet.

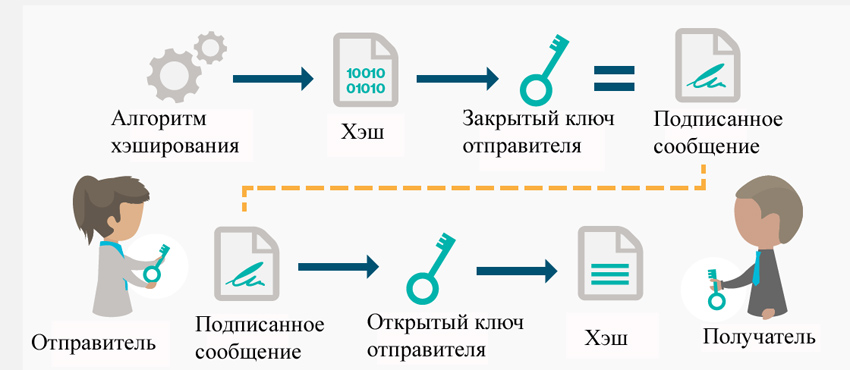

En elektronisk signatur er en spesiell del av et dokument laget av kryptografiske transformasjoner. Hovedoppgaven er å identifisere uautoriserte endringer og definisjonen av forfatterskap.

Et elektronisk signaturbevis er et eget dokument som beviser ektheten og eierskapet til en elektronisk signatur til sin eier med offentlig nøkkel. Utstedelsen av sertifikatet utføres av sertifiseringsmyndigheter.

Eieren av et elektronisk signaturbevis er personen hvis navn sertifikatet er registrert.Det er assosiert med to nøkler: offentlig og privat. Den private nøkkelen lar deg opprette en elektronisk signatur. Den offentlige nøkkelen er ment for signaturgodkjenning på grunn av kryptografisk kommunikasjon med den private nøkkelen.

Typer av elektronisk signatur

I henhold til føderal lov nr. 63 er en elektronisk signatur delt inn i tre typer:

- vanlig elektronisk signatur;

- ukvalifisert elektronisk signatur;

- kvalifisert elektronisk signatur.

Et enkelt ES opprettes ved hjelp av passord pålagt åpning og visning av data, eller lignende betyr indirekte bekreftelse av eieren.

En ufaglært ES opprettes ved hjelp av kryptografiske datatransformasjoner ved hjelp av en privat nøkkel. Takket være dette kan du bekrefte personen som signerte dokumentet og slå fast at det er gjort uautoriserte endringer i dataene.

Kvalifiserte og ukvalifiserte signaturer avviker bare i det faktum at i første tilfelle må et sertifikat for elektronisk signatur utstedes av et sertifisert FSB-sertifiseringssenter.

Bruk av elektronisk signatur

Tabellen nedenfor beskriver anvendelsesområdet for EP.

De mest aktive teknologiene er elektroniske dokumenter som brukes i dokumentutveksling. I den interne dokumentflyten fungerer EP som godkjenning av dokumenter, det vil si som en personlig signatur eller segl. Når det gjelder ekstern arbeidsflyt, er tilstedeværelsen av elektronisk signatur avgjørende, da det er juridisk bekreftelse. Det er også verdt å merke seg at dokumenter signert ved elektronisk signatur kan lagres på ubestemt tid og ikke mister sin juridiske betydning på grunn av faktorer som slettet underskrift, skadet papir osv.

Rapportering til myndigheter er et annet område der elektronisk dokumentflyt vokser. Mange selskaper og organisasjoner har allerede satt pris på bekvemmeligheten av å jobbe i dette formatet.

I henhold til loven fra Den russiske føderasjon har enhver innbygger rett til å bruke elektronisk signatur når de bruker offentlige tjenester (for eksempel å signere en elektronisk søknad for myndigheter).

Nettbudgivning er et annet interessant område der elektronisk signatur brukes aktivt. Det er en bekreftelse på at en ekte person deltar i auksjonen og forslagene hans kan betraktes som pålitelige. Det er også viktig at enhver kontrakt som er inngått ved hjelp av elektroniske instrumenter, tar lovlig kraft.

Elektroniske signaturalgoritmer

- Full Domain Hash (FDH) og Public Key Cryptography Standards (PKCS). Det siste er en hel gruppe standardalgoritmer for forskjellige situasjoner.

- DSA og ECDSA er standardene for å lage elektroniske signaturer i USA.

- GOST R 34.10-2012 - standarden for opprettelse av EP i Russland. Denne standarden erstattet GOST R 34.10-2001, som offisielt sluttet å fungere etter 31. desember 2017.

- Den eurasiske union bruker standarder som er helt like de russiske.

- STB 34.101.45-2013 er den hviterussiske standarden for digital elektronisk signatur.

- DSTU 4145-2002 - standarden for å lage elektroniske signaturer i Ukraina og mange andre.

Det er også verdt å merke seg at ES-opprettingsalgoritmer har forskjellige formål og mål:

- Gruppens elektroniske signatur.

- En engangs digital signatur.

- Tillitsfull EP.

- Kvalifisert og ukvalifisert signatur, etc.