Prostriedky kryptografickej ochrany informácií alebo ochrany kryptografických informácií v skrátenej forme sa používajú na zabezpečenie komplexnej ochrany údajov prenášaných cez komunikačné linky. Z tohto dôvodu je potrebné dodržiavať autorizáciu a ochranu elektronických podpisov, autentifikáciu komunikujúcich strán pomocou protokolov TLS a IPSec, ako aj ochranu samotného komunikačného kanála, ak je to potrebné.

V Rusku je používanie kryptografických prostriedkov na ochranu informácií zväčša klasifikované, preto o tejto téme existuje len málo verejných informácií.

Metódy používané v CIPF

- Autorizácia údajov a zabezpečenie bezpečnosti ich právneho významu počas prenosu alebo skladovania. Na tento účel použite algoritmy na vytvorenie elektronického podpisu a jeho overenie v súlade so zavedeným predpisom RFC 4357 a používajte certifikáty podľa normy X.509.

- Ochrana osobných údajov a monitorovanie ich integrity. Používa sa asymetrická ochrana šifrovania a imitácie, tj substitúcia anti-údajov. Vyhovuje GOST R 34.12-2015.

- Ochrana systémového a aplikačného softvéru. Sledujte neoprávnené zmeny alebo poruchy.

- Riadenie najdôležitejších prvkov systému v prísnom súlade s prijatými predpismi.

- Autentifikácia strán, ktoré si vymieňajú údaje.

- Zabezpečenie pripojenia pomocou protokolu TLS.

- Ochrana spojení IP pomocou protokolov IKE, ESP, AH.

Metódy sú podrobne opísané v nasledujúcich dokumentoch: RFC 4357, RFC 4490, RFC 4491.

Mechanizmy CIPF na ochranu informácií

- Dôvernosť uložených alebo prenášaných informácií je chránená pomocou šifrovacích algoritmov.

- Pri nadviazaní spojenia je identifikácia zabezpečená prostredníctvom elektronického podpisu počas ich používania pri autentifikácii (podľa odporúčania X.509).

- Správa digitálnych dokumentov je tiež chránená elektronickým podpisom spolu s ochranou pred uložením alebo opakovaním, pričom sa sleduje pravosť kľúčov používaných na overenie elektronických podpisov.

- Integrita informácií je zabezpečená digitálnym podpisom.

- Používanie funkcií asymetrického šifrovania chráni údaje. Okrem toho sa na overenie integrity údajov môžu použiť hashovacie funkcie alebo simulačné algoritmy. Tieto metódy však nepodporujú autorstvo dokumentu.

- K ochrane proti opakovaniu dochádza kryptografickými funkciami elektronického podpisu na ochranu šifrovania alebo imitácie. Zároveň sa do každej sieťovej relácie pridáva jedinečný identifikátor, ktorý je dostatočne dlhý na vylúčenie jej náhodnej zhody a prijímajúca strana vykonáva overenie.

- Ochrana pred uložením, tj pred preniknutím zvonka do komunikácie, sa poskytuje prostriedkami elektronického podpisu.

- Ďalšia ochrana - pred záložkami, vírusmi, úpravami operačného systému atď. - sa poskytuje pomocou rôznych kryptografických nástrojov, bezpečnostných protokolov, antivírusového softvéru a organizačných opatrení.

Ako vidíte, algoritmy elektronického podpisu sú základnou súčasťou kryptografickej ochrany informácií. Budú diskutované nižšie.

Požiadavky na použitie kryptografických informácií

CIPF sa zameriava na ochranu (overením elektronického podpisu) otvorených údajov v rôznych verejných informačných systémoch a na zabezpečenie ich dôvernosti (overenie elektronického podpisu, napodobňovanie ochrany, šifrovanie, overovanie hash) v podnikových sieťach.

Na ochranu osobných údajov používateľa sa používa nástroj na ochranu kryptografických informácií. Mali by sa však zdôrazniť informácie o štátnych tajomstvách. Podľa zákona nie je možné s ňou pracovať na ochrane kryptografických informácií.

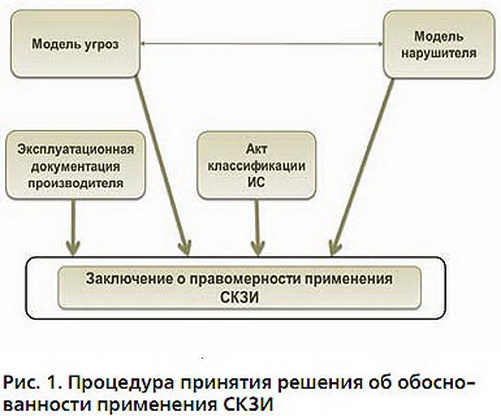

Dôležité: Pred inštaláciou systému ochrany kryptografických informácií je prvým krokom kontrola samotného balíka ochrany kryptografických informácií. Toto je prvý krok. Integrita inštalačného balíka sa zvyčajne overuje porovnaním kontrolných súčtov získaných od výrobcu.

Po inštalácii by ste mali určiť úroveň hrozby, na základe ktorej môžete určiť typy ochrany kryptografických informácií potrebné na použitie: softvér, hardvér a hardvérový softvér. Malo by sa pamätať aj na to, že pri organizovaní niektorých systémov ochrany kryptografických informácií je potrebné zohľadniť umiestnenie systému.

Triedy ochrany

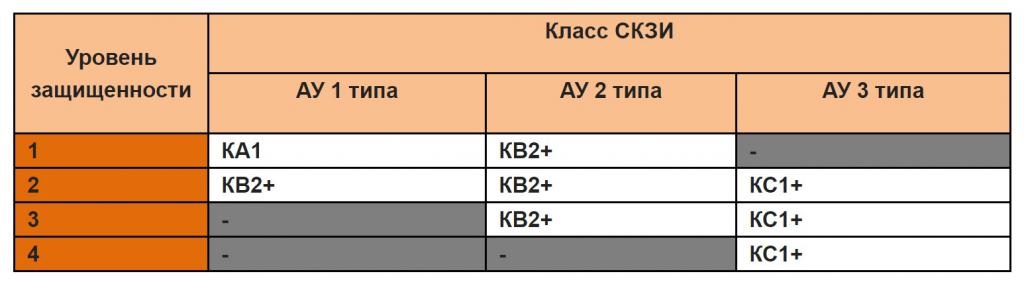

Podľa nariadenia FSB Ruska zo dňa 10.07.14 pod číslom 378, ktoré upravuje použitie kryptografických prostriedkov na ochranu informácií a osobných údajov, je definovaných šesť tried: KS1, KS2, KS3, KV1, KV2, KA1. Trieda ochrany pre konkrétny systém je určená na základe analýzy údajov o modeli votrelca, to znamená z posúdenia možných metód narušenia systému. Súčasná ochrana je postavená na softvérovej a hardwarovej ochrane kryptografických informácií.

AU (skutočné hrozby), ako je zrejmé z tabuľky, existujú 3 typy:

- Hrozby prvého typu sú spojené s nezdokumentovanými schopnosťami systémového softvéru používaného v informačnom systéme.

- Hrozby druhého typu sú spojené s nezdokumentovanými schopnosťami aplikačného softvéru používaného v informačnom systéme.

- Hrozba tretieho typu sa nazýva všetky ostatné.

Nezdokumentované vlastnosti sú funkcie a vlastnosti softvéru, ktoré nie sú opísané v úradnej dokumentácii alebo ich nezodpovedajú. To znamená, že ich použitie môže zvýšiť riziko porušenia dôvernosti alebo integrity informácií.

Kvôli prehľadnosti považujeme modely porušovateľov, pri ktorých odpočúvaní je potrebný jeden alebo iný druh prostriedkov na kryptografickú ochranu informácií:

- KC1 - votrelec pôsobí zvonku, bez pomocníkov vo vnútri systému.

- KS2 je interným votrelcom, nemá však prístup k ochrane kryptografických informácií.

- KC3 je interný narušiteľ, ktorý je používateľom systému ochrany kryptografických informácií.

- KV1 je útočník, ktorý priťahuje zdroje tretích strán, napríklad špecialistov na ochranu kryptografických informácií.

- KV2 je votrelec, za činmi ktorého je inštitút alebo laboratórium pracujúce v oblasti štúdia a rozvoja CIPF.

- KA1 - špeciálne služby štátov.

KC1 teda možno nazvať základnou triedou ochrany. Preto, čím vyššia je ochranná trieda, tým menej špecialistov je schopných poskytnúť. Napríklad v Rusku bolo podľa údajov za rok 2013 iba 6 organizácií, ktoré majú osvedčenie od FSB a sú schopné zabezpečiť ochranu pre triedu KA1.

Použité algoritmy

Zvážte hlavné algoritmy používané v nástrojoch ochrany kryptografických informácií:

- GOST R 34.10-2001 a aktualizované GOST R 34.10-2012 - algoritmy na vytváranie a overovanie elektronických podpisov.

- GOST R 34.11-94 a najnovšie GOST R 34.11-2012 - algoritmy na vytváranie hašovacích funkcií.

- GOST 28147-89 a novšia GOST R 34.12-2015 - implementácia šifrovacích a ochranných algoritmov.

- Ďalšie kryptografické algoritmy sa nachádzajú v dokumente RFC 4357.

Elektronický podpis

Použitie nástrojov na ochranu kryptografických informácií sa nedá predstaviť bez použitia algoritmov elektronického podpisu, ktoré si získavajú čoraz väčšiu popularitu.

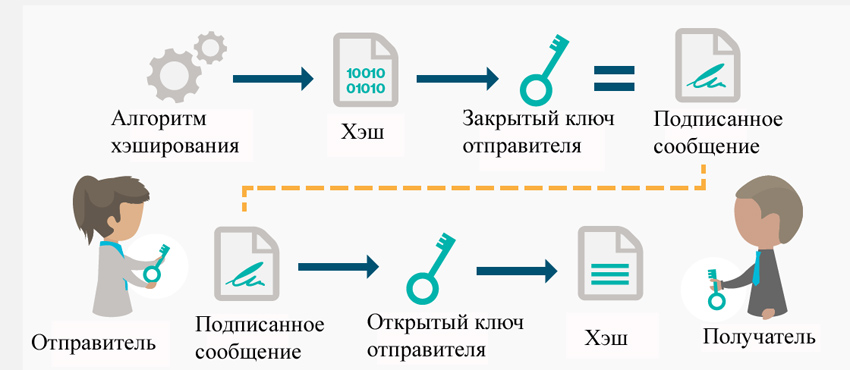

Elektronický podpis je špeciálna časť dokumentu vytvoreného kryptografickými transformáciami. Jeho hlavnou úlohou je identifikovať neoprávnené zmeny a definíciu autorstva.

Osvedčenie o elektronickom podpise je samostatný dokument, ktorý potvrdzuje pravosť a vlastníctvo elektronického podpisu jeho vlastníkovi verejným kľúčom. Vydávanie osvedčenia vykonávajú certifikačné orgány.

Vlastníkom certifikátu elektronického podpisu je osoba, v ktorej mene je certifikát zaregistrovaný.Je spojený s dvoma kľúčmi: verejným a súkromným. Súkromný kľúč vám umožňuje vytvoriť elektronický podpis. Verejný kľúč je určený na autentifikáciu podpisu kvôli kryptografickej komunikácii so súkromným kľúčom.

Druhy elektronického podpisu

Podľa spolkového zákona č. 63 je elektronický podpis rozdelený na 3 typy:

- pravidelný elektronický podpis;

- nekvalifikovaný elektronický podpis;

- kvalifikovaný elektronický podpis.

Vytvorí sa jednoduchý ES pomocou hesiel uložených pri otváraní a prezeraní údajov alebo podobnými prostriedkami, ktoré nepriamo potvrdzujú vlastníka.

Nevyrobená ES sa vytvára pomocou kryptografických transformácií údajov pomocou súkromného kľúča. Vďaka tomu môžete potvrdiť osobu, ktorá dokument podpísala, a zistiť, či došlo k neoprávneným zmenám údajov.

Kvalifikované a nekvalifikované podpisy sa líšia iba v tom, že v prvom prípade musí byť certifikát pre elektronický podpis vydaný certifikovaným certifikačným strediskom FSB.

Rozsah použitia elektronického podpisu

Nasledujúca tabuľka popisuje rozsah uplatňovania EP.

Najaktívnejšími technológiami sú elektronické dokumenty používané pri výmene dokumentov. V rámci interného toku dokumentov vystupuje EP ako schvaľovanie dokumentov, tj ako osobný podpis alebo pečať. V prípade externého pracovného toku je prítomnosť elektronického podpisu kritická, pretože je to právne potvrdenie. Je tiež potrebné poznamenať, že dokumenty podpísané elektronickým podpisom sa dajú uchovávať na neurčito a nestrácajú svoj právny význam v dôsledku faktorov, ako sú vymazané podpisy, poškodený papier atď.

Podávanie správ regulačným orgánom je ďalšou oblasťou, v ktorej rastie tok elektronických dokumentov. Mnoho spoločností a organizácií už ocenilo pohodlie práce v tomto formáte.

Podľa zákona Ruskej federácie má každý občan právo používať elektronický podpis pri využívaní verejných služieb (napríklad pri podpisovaní elektronickej žiadosti pre úrady).

Online ponúkanie cien je ďalšou zaujímavou oblasťou, v ktorej sa elektronický podpis aktívne využíva. Je to potvrdenie skutočnosti, že sa na aukcii zúčastňuje skutočná osoba a jej návrhy možno považovať za spoľahlivé. Je tiež dôležité, aby akákoľvek zmluva uzatvorená pomocou elektronických nástrojov nadobudla právnu účinnosť.

Algoritmy elektronického podpisu

- Full Hash (FDH) a kryptografické štandardy s verejným kľúčom (PKCS). Posledne menovaná je celá skupina štandardných algoritmov pre rôzne situácie.

- DSA a ECDSA sú štandardy na vytváranie elektronických podpisov v USA.

- GOST R 34.10-2012 - štandard pre vytvorenie EP v Ruskej federácii. Táto norma nahradila GOST R 34.10-2001, ktorý oficiálne prestal fungovať po 31. decembri 2017.

- Eurázijská únia používa normy, ktoré sú úplne podobné ruským.

- STB 34.101.45-2013 je bieloruská norma pre digitálny elektronický podpis.

- DSTU 4145-2002 - štandard pre vytváranie elektronických podpisov na Ukrajine a mnohých ďalších.

Je tiež potrebné poznamenať, že algoritmy tvorby ES majú rôzne účely a ciele:

- Skupinový elektronický podpis.

- Jednorazový digitálny podpis.

- Dôveryhodné EP.

- Kvalifikovaný a nekvalifikovaný podpis atď.