Sredstva kriptografske zaštite informacija ili zaštite kriptografskih informacija u skraćenom obliku koriste se za osiguravanje sveobuhvatne zaštite podataka koji se prenose putem komunikacijskih linija. Za to je potrebno promatrati autorizaciju i zaštitu elektroničkog potpisa, provjeru autentičnosti strana koje komuniciraju pomoću protokola TLS i IPSec, kao i zaštitu samog komunikacijskog kanala, ako je potrebno.

U Rusiji je uporaba kriptografskih sredstava za zaštitu informacija uglavnom klasificirana, stoga je malo informacija o ovoj temi u javnosti.

Metode korištene u CIPF-u

- Autorizacija podataka i osiguranje sigurnosti od njihovog pravnog značaja tijekom prijenosa ili pohrane. Da biste to učinili, primijenite algoritme za stvaranje elektroničkog potpisa i njegovu provjeru u skladu s utvrđenim RFC 4357 regulativom i koristite certifikate prema X.509 standardu.

- Zaštita privatnosti podataka i nadzor njihove integriteta. Koristi se asimetrična enkripcija i imitacijska zaštita, odnosno zamjena protiv podataka. U skladu s GOST R 34.12-2015.

- Zaštita sistemskog i aplikacijskog softvera. Pratite neovlaštene promjene ili kvarove.

- Upravljanje najvažnijim elementima sustava u strogom skladu s usvojenim propisima.

- Autentifikacija stranaka koje razmjenjuju podatke.

- Sigurnost veze pomoću TLS protokola.

- Zaštita IP veza pomoću IKE, ESP, AH protokola.

Metode su detaljno opisane u slijedećim dokumentima: RFC 4357, RFC 4490, RFC 4491.

CIPF mehanizmi za zaštitu informacija

- Povjerljivost pohranjenih ili prenesenih informacija zaštićena je korištenjem algoritama za šifriranje.

- Kad se uspostavlja veza, identifikacija se omogućuje elektroničkim potpisom tijekom njihove uporabe tijekom provjere autentičnosti (prema preporuci X.509).

- Upravljanje digitalnim dokumentima zaštićeno je i elektroničkim potpisom, zajedno sa zaštitom od nametanja ili ponavljanja, dok se ključevi autentičnosti za provjeru elektroničkog potpisa prate.

- Cjelovitost podataka osigurava se digitalnim potpisom.

- Korištenje značajki asimetričnog šifriranja štiti podatke. Uz to, hash funkcije ili simulacijski algoritmi mogu se koristiti za provjeru integriteta podataka. Međutim, ove metode ne podržavaju autorstvo nekog dokumenta.

- Zaštita od ponavljanja nastaje kriptografskim funkcijama elektroničkog potpisa radi enkripcije ili imitacijske zaštite. Istovremeno se jedinstvenom identifikatoru dodaje svaka mrežna sesija, dovoljno dugo da se isključi slučajna slučajnost, a provjeru provodi stranka koja prima.

- Zaštita od nametanja, odnosno od prodiranja u komunikaciju izvana, osigurava se elektroničkim potpisom.

- Ostala zaštita - od oznaka, virusa, modifikacija operativnog sustava itd. - pruža se korištenjem različitih kriptografskih alata, sigurnosnih protokola, antivirusnog softvera i organizacijskih mjera.

Kao što vidite, algoritmi za elektronički potpis osnovni su dio kriptografske zaštite informacija. O njima će biti govora u nastavku.

Zahtjevi za uporabu zaštite kriptografskih podataka

CIPF je usmjeren na zaštitu (provjerom elektroničkog potpisa) otvorenih podataka u različitim javnim informacijskim sustavima i osiguranje njihove povjerljivosti (provjera elektroničkog potpisa, oponašanje zaštite, šifriranje, provjera hash-a) u korporativnim mrežama.

Za zaštitu osobnih podataka korisnika koristi se osobni alat za zaštitu kriptografskih podataka. Međutim, treba istaknuti podatke o državnoj tajni. Prema zakonu, kriptografska zaštita podataka ne može se koristiti za rad s njima.

Važno: prije instaliranja sustava zaštite kriptografskih podataka prvi je korak provjera samog paketa zaštite kriptografskih podataka. Ovo je prvi korak. Intenzivnost instalacijskog paketa obično se provjerava usporedbom kontrolnih zbrojeva dobivenih od proizvođača.

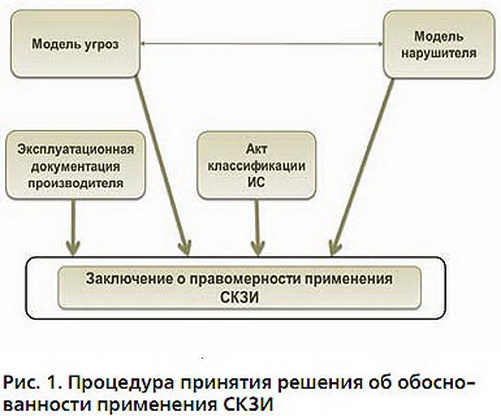

Nakon instalacije trebali biste odrediti razinu prijetnje na temelju koje možete odrediti vrste zaštite kriptografskih informacija potrebnih za upotrebu: softver, hardver i hardver-softver. Također treba imati na umu da je prilikom organiziranja nekih kriptografskih sustava zaštite podataka potrebno uzeti u obzir položaj sustava.

Klase zaštite

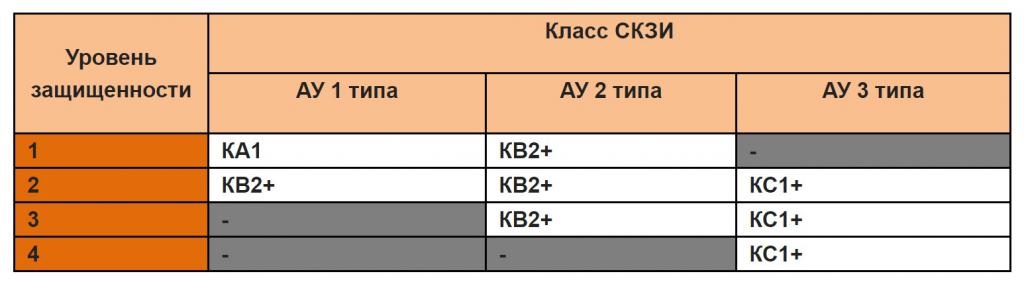

Prema naredbi FSB-a Rusije od 10.07.14 pod brojem 378, koja regulira uporabu kriptografskih sredstava za zaštitu podataka i osobnih podataka, definirano je šest klasa: KS1, KS2, KS3, KV1, KV2, KA1. Klasa zaštite određenog sustava određuje se iz analize podataka o modelu uljeza, odnosno procjene mogućih metoda hakiranja sustava. Zaštita se istovremeno izgrađuje od softverske i hardverske zaštite kriptografskih informacija.

AU (stvarne prijetnje), kao što se može vidjeti iz tablice, postoje 3 vrste:

- Prijetnje prvog tipa povezane su s nedokumentiranim sposobnostima u sistemskom softveru koji se koristi u informacijskom sustavu.

- Prijetnje drugog tipa povezane su s nedokumentiranim sposobnostima u aplikacijskom softveru koji se koristi u informacijskom sustavu.

- Prijetnju trećeg tipa nazivaju svi ostali.

Nedokumentirane značajke su funkcije i svojstva softvera koja nisu opisana u službenoj dokumentaciji ili joj ne odgovaraju. Odnosno, njihova upotreba može povećati rizik od povrede povjerljivosti ili integriteta podataka.

Radi jasnoće, smatramo modele nasilnika, za presretanje kojih je potrebna jedna ili druga klasa sredstava kriptografske zaštite podataka:

- KC1 - uljez djeluje izvana, bez pomagača unutar sustava.

- KS2 je unutarnji uljez, ali nema pristup zaštiti kriptografskih informacija.

- KC3 je unutarnji uljez koji je korisnik kriptografskog sustava zaštite podataka.

- KV1 je uljez koji privlači resurse treće strane, poput stručnjaka za kriptografsku zaštitu podataka.

- KV2 je uljez, iza čijeg djelovanja stoji institut ili laboratorij koji radi na području proučavanja i razvoja CIPF-a.

- KA1 - posebne službe država.

Stoga se KC1 može nazvati osnovnim razredom zaštite. Prema tome, što je viša klasa zaštite, to će je manje stručnjaka moći pružiti. Na primjer, u Rusiji je prema podacima za 2013. postojalo samo 6 organizacija koje imaju certifikat FSB-a i mogu pružiti zaštitu za klasu KA1.

Korišteni algoritmi

Razmotrimo glavne algoritme koji se koriste u alatima za zaštitu kriptografskih informacija:

- GOST R 34.10-2001 i ažurirani GOST R 34.10-2012 - algoritmi za stvaranje i provjeru elektroničkog potpisa.

- GOST R 34.11-94 i najnoviji GOST R 34.11-2012 - algoritmi za stvaranje hash funkcija.

- GOST 28147-89 i noviji GOST R 34.12-2015 - primjena algoritama za enkripciju i zaštitu podataka.

- Dodatni kriptografski algoritmi nalaze se u RFC 4357.

Elektronički potpis

Korištenje alata za zaštitu kriptografskih podataka ne može se zamisliti bez korištenja algoritama elektroničkog potpisa koji dobivaju sve veću popularnost.

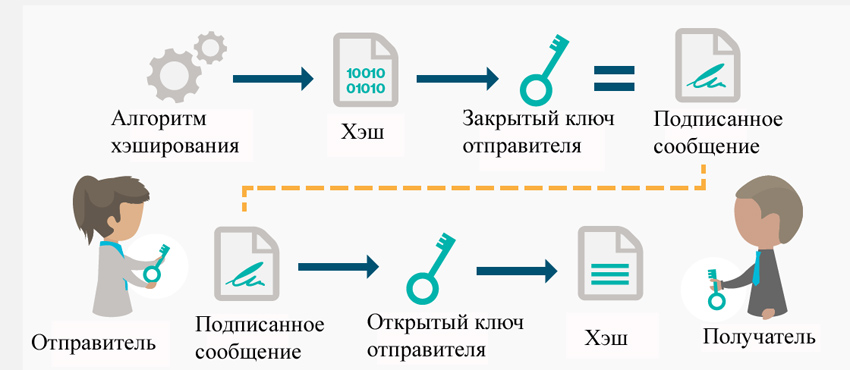

Elektronički potpis poseban je dio dokumenta stvoren kriptografskim transformacijama. Njegova je glavna zadaća identificirati neovlaštene promjene i definirati autorstvo.

Potvrda o elektroničkom potpisu zaseban je dokument koji javnim ključem dokazuje autentičnost i vlasništvo elektroničkog potpisa svom vlasniku. Izdavanje potvrde provode certifikacijska tijela.

Vlasnik potvrde o elektroničkom potpisu je osoba na čije ime je potvrda registrirana.Povezana je s dva ključa: javnim i privatnim. Privatni ključ omogućuje vam stvaranje elektroničkog potpisa. Javni ključ namijenjen je provjeri autentičnosti potpisa zbog kriptografske komunikacije s privatnim ključem.

Vrste elektroničkog potpisa

Prema saveznom zakonu br. 63, elektronički potpis podijeljen je u 3 vrste:

- redoviti elektronički potpis;

- nekvalificirani elektronički potpis;

- kvalificirani elektronički potpis.

Jednostavni ES stvara se lozinkom nametnutim otvaranjem i pregledom podataka ili sličnim sredstvima koja posredno potvrđuju vlasnika.

Nekvalificirani ES stvara se kriptografskim transformacijama podataka privatnim ključem. Zahvaljujući tome možete potvrditi osobu koja je potpisala dokument i utvrditi činjenicu neovlaštenih promjena podataka.

Kvalificirani i nekvalificirani potpisi razlikuju se samo u tome što u prvom slučaju potvrdu za elektronički potpis mora izdati certificirani FSB certifikacijski centar.

Opseg uporabe elektroničkog potpisa

Donja tablica opisuje opseg primjene EP-a.

Najaktivnije tehnologije su elektronički dokumenti koji se koriste u razmjeni dokumenata. U unutarnjem toku dokumenata EP djeluje kao odobravanje dokumenata, odnosno kao osobni potpis ili pečat. U slučaju vanjskog tijeka rada, prisutnost elektroničkog potpisa je presudna, jer je pravna potvrda. Također je vrijedno napomenuti da se dokumenti potpisani elektroničkim potpisom mogu pohraniti u neograničeno vrijeme i ne izgubiti svoj pravni značaj zbog faktora kao što su izbrisani potpisi, oštećeni papir itd.

Izvještavanje regulatornih tijela je još jedno područje u kojem raste protok elektroničkih dokumenata. Mnoge tvrtke i organizacije već su cijenili praktičnost rada u ovom formatu.

Prema zakonu Ruske Federacije, svaki građanin ima pravo na korištenje elektroničkog potpisa prilikom korištenja javnih usluga (na primjer, potpisivanja elektroničke prijave vlastima).

Internetsko licitiranje još je jedno zanimljivo područje u kojem se elektronički potpis aktivno koristi. Potvrda je činjenice da u aukciji sudjeluje stvarna osoba i njegovi se prijedlozi mogu smatrati pouzdanim. Također je važno da svaki ugovor sklopljen uz pomoć elektroničkih instrumenata stupi na snagu.

Algoritmi elektroničkog potpisa

- Standardi punjenja domena (FDH) i standardi kriptografije javnog ključa (PKCS). Potonji je cijela skupina standardnih algoritama za različite situacije.

- DSA i ECDSA standardi su za stvaranje elektroničkog potpisa u Sjedinjenim Državama.

- GOST R 34.10-2012 - standard za stvaranje EP-a u Ruskoj Federaciji. Ovaj je standard zamijenio GOST R 34.10-2001, koji je službeno prestao funkcionirati nakon 31. prosinca 2017.

- Euroazijska unija koristi standarde koji su potpuno slični ruskim.

- STB 34.101.45-2013 bjeloruski je standard za digitalni elektronički potpis.

- DSTU 4145-2002 - standard za stvaranje elektroničkog potpisa u Ukrajini i mnogi drugi.

Također je vrijedno napomenuti da algoritmi za stvaranje ES imaju različite svrhe i ciljeve:

- Grupni elektronički potpis.

- Jednokratni digitalni potpis.

- Pouzdan EP.

- Kvalificirani i nekvalificirani potpis, itd.