Τα μέσα κρυπτογραφικής προστασίας των πληροφοριών ή η κρυπτογραφική προστασία πληροφοριών σε συντομευμένη μορφή χρησιμοποιούνται για την εξασφάλιση συνολικής προστασίας των δεδομένων που μεταδίδονται μέσω γραμμών επικοινωνίας. Για το σκοπό αυτό, είναι απαραίτητο να τηρούνται η εξουσιοδότηση και η προστασία των ηλεκτρονικών υπογραφών, ο έλεγχος ταυτότητας των επικοινωνούντων μερών χρησιμοποιώντας τα πρωτόκολλα TLS και IPSec, καθώς και η προστασία του ίδιου του διαύλου επικοινωνίας, εάν είναι απαραίτητο.

Στη Ρωσία, η χρήση κρυπτογραφικών μέσων προστασίας των πληροφοριών ταξινομείται ως επί το πλείστον, επομένως, υπάρχουν λίγες δημόσιες πληροφορίες για το θέμα αυτό.

Μέθοδοι που χρησιμοποιούνται στο CIPF

- Εξουσιοδότηση δεδομένων και διασφάλιση της ασφάλειας της νομικής τους σημασίας κατά τη μεταφορά ή αποθήκευση. Για να γίνει αυτό, εφαρμόστε τους αλγορίθμους για τη δημιουργία μιας ηλεκτρονικής υπογραφής και την επαλήθευσή της σύμφωνα με τις ισχύουσες ρυθμίσεις και πιστοποιητικά χρήσης RFC 4357 σύμφωνα με το πρότυπο X.509.

- Προστασία της ιδιωτικής ζωής των δεδομένων και παρακολούθηση της ακεραιότητάς τους. Χρησιμοποιείται ασύμμετρη προστασία κρυπτογράφησης και απομίμησης, δηλαδή αντικατάσταση δεδομένων. Συμμορφώνεται με το GOST R 34.12-2015.

- Προστασία λογισμικού συστήματος και εφαρμογών. Παρακολούθηση μη εξουσιοδοτημένων αλλαγών ή δυσλειτουργιών.

- Διαχείριση των σημαντικότερων στοιχείων του συστήματος σε αυστηρή συμφωνία με τους εκδοθέντες κανονισμούς.

- Έλεγχος ταυτότητας των μερών που ανταλλάσσουν δεδομένα.

- Ασφάλεια σύνδεσης χρησιμοποιώντας το πρωτόκολλο TLS.

- Προστασία των συνδέσεων IP με πρωτόκολλα IKE, ESP, AH.

Οι μέθοδοι περιγράφονται λεπτομερώς στα ακόλουθα έγγραφα: RFC 4357, RFC 4490, RFC 4491.

Μηχανισμοί CIPF για την προστασία των πληροφοριών

- Η εμπιστευτικότητα των αποθηκευμένων ή μεταδιδόμενων πληροφοριών προστατεύεται με τη χρήση αλγορίθμων κρυπτογράφησης.

- Κατά τη δημιουργία μιας σύνδεσης, η ταυτότητα παρέχεται μέσω ηλεκτρονικής υπογραφής κατά τη διάρκεια της χρήσης τους κατά τη διάρκεια της πιστοποίησης (σύμφωνα με τη σύσταση X.509).

- Η διαχείριση ψηφιακών εγγράφων προστατεύεται επίσης με ηλεκτρονική υπογραφή, καθώς και προστασία από επιβολή ή επανάληψη, ενώ τα κλειδιά γνησιότητας που χρησιμοποιούνται για την επαλήθευση των ηλεκτρονικών υπογραφών παρακολουθούνται.

- Η ακεραιότητα των πληροφοριών εξασφαλίζεται με ψηφιακή υπογραφή.

- Η χρήση ασύμμετρων χαρακτηριστικών κρυπτογράφησης προστατεύει τα δεδομένα. Επιπλέον, μπορούν να χρησιμοποιηθούν λειτουργίες κατακερματισμού ή αλγόριθμοι προσομοίωσης για την επαλήθευση της ακεραιότητας των δεδομένων. Ωστόσο, αυτές οι μέθοδοι δεν υποστηρίζουν τη συγγραφή ενός εγγράφου.

- Η προστασία από επανάληψη συμβαίνει με τις κρυπτογραφικές λειτουργίες μιας ηλεκτρονικής υπογραφής για προστασία κρυπτογράφησης ή απομίμησης. Παράλληλα, προστίθεται ένα μοναδικό αναγνωριστικό σε κάθε σύνοδο του δικτύου, ώστε να αποκλείεται η τυχαία σύμπτωση, και η επαλήθευση πραγματοποιείται από το μέρος που λαμβάνει.

- Η προστασία από την επιβολή, δηλαδή από τη διείσδυση στην εξωτερική επικοινωνία, παρέχεται με μέσα ηλεκτρονικής υπογραφής.

- Άλλη προστασία - έναντι των σελιδοδεικτών, των ιών, των τροποποιήσεων του λειτουργικού συστήματος κλπ. Παρέχεται με τη χρήση διαφόρων κρυπτογραφικών εργαλείων, πρωτοκόλλων ασφαλείας, λογισμικού κατά των ιών και οργανωτικών μέτρων.

Όπως μπορείτε να δείτε, οι αλγόριθμοι ηλεκτρονικής υπογραφής αποτελούν βασικό μέρος της κρυπτογραφικής προστασίας των πληροφοριών. Θα συζητηθούν παρακάτω.

Απαιτήσεις για τη χρήση κρυπτογραφικής προστασίας πληροφοριών

Το CIPF αποσκοπεί στην προστασία (με την επαλήθευση της ηλεκτρονικής υπογραφής) των ανοιχτών δεδομένων σε διάφορα δημόσια συστήματα πληροφοριών και στην εξασφάλιση της εμπιστευτικότητάς τους (επαλήθευση της ηλεκτρονικής υπογραφής, απομίμηση της προστασίας, κρυπτογράφηση, επαλήθευση κατακερματισμού) στα εταιρικά δίκτυα.

Χρησιμοποιείται ένα προσωπικό εργαλείο κρυπτογραφικής προστασίας πληροφοριών για την προστασία των προσωπικών δεδομένων του χρήστη. Ωστόσο, θα πρέπει να επισημανθούν πληροφορίες σχετικά με τα κρατικά μυστικά. Σύμφωνα με το νόμο, η κρυπτογραφική προστασία πληροφοριών δεν μπορεί να χρησιμοποιηθεί για να λειτουργήσει μαζί της.

Σημαντικό: πριν εγκαταστήσετε το σύστημα προστασίας κρυπτογραφικών πληροφοριών, το πρώτο βήμα είναι να ελέγξετε το ίδιο το πακέτο προστασίας κρυπτογραφικών πληροφοριών. Αυτό είναι το πρώτο βήμα. Τυπικά, επαληθεύεται η ακεραιότητα του πακέτου εγκατάστασης συγκρίνοντας τα αθροίσματα ελέγχου που λαμβάνει ο κατασκευαστής.

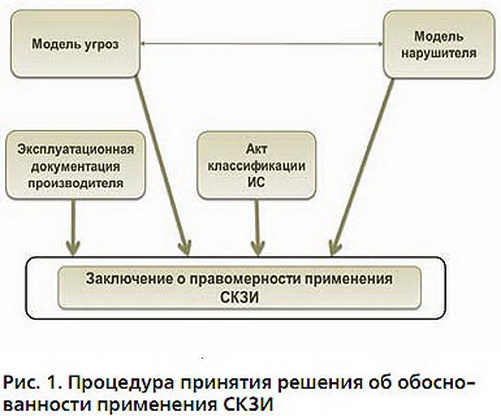

Μετά την εγκατάσταση, θα πρέπει να καθορίσετε το επίπεδο απειλής, βάσει του οποίου μπορείτε να προσδιορίσετε τους τύπους κρυπτογραφικής προστασίας πληροφοριών που απαιτούνται για χρήση: λογισμικό, υλικό και λογισμικό υλικού. Θα πρέπει επίσης να ληφθεί υπόψη ότι κατά την οργάνωση ορισμένων συστημάτων κρυπτογραφικής προστασίας πληροφοριών είναι απαραίτητο να ληφθεί υπόψη η τοποθέτηση του συστήματος.

Κατηγορίες προστασίας

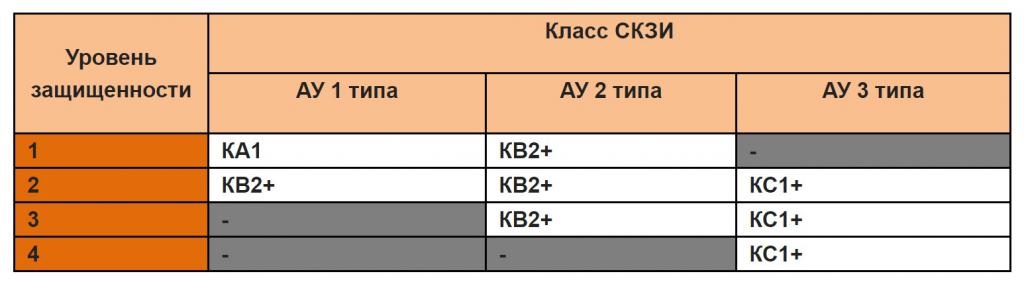

Σύμφωνα με τη διαταγή του FSB της Ρωσίας, με αριθμό 378, η οποία ρυθμίζει τη χρήση κρυπτογραφικών μέσων προστασίας πληροφοριών και προσωπικών δεδομένων, ορίζονται από τις 10.07.14, 6 κατηγορίες: KS1, KS2, KS3, KV1, KV2, KA1. Η τάξη προστασίας για ένα συγκεκριμένο σύστημα προσδιορίζεται από την ανάλυση δεδομένων σχετικά με το μοντέλο του εισβολέα, δηλαδή από την αξιολόγηση πιθανών μεθόδων θραύσης του συστήματος. Η προστασία ταυτόχρονα βασίζεται στην προστασία κρυπτογραφικών πληροφοριών λογισμικού και υλικού.

AU (πραγματικές απειλές), όπως φαίνεται από τον πίνακα, υπάρχουν 3 τύποι:

- Οι απειλές του πρώτου τύπου σχετίζονται με μη καταγεγραμμένες δυνατότητες στο λογισμικό συστήματος που χρησιμοποιείται στο σύστημα πληροφοριών.

- Οι απειλές του δεύτερου τύπου σχετίζονται με μη καταγεγραμμένες δυνατότητες στο λογισμικό εφαρμογών που χρησιμοποιείται στο σύστημα πληροφοριών.

- Η απειλή του τρίτου τύπου ονομάζεται όλες οι άλλες.

Οι μη αναγνωρισμένες λειτουργίες είναι λειτουργίες και ιδιότητες του λογισμικού που δεν περιγράφονται στην επίσημη τεκμηρίωση ή δεν αντιστοιχούν σε αυτές. Δηλαδή, η χρήση τους ενδέχεται να αυξήσει τον κίνδυνο παραβίασης της εμπιστευτικότητας ή της ακεραιότητας των πληροφοριών.

Για λόγους σαφήνειας, εξετάζουμε τα μοντέλα των παραβατών, για την παρακολούθηση των οποίων απαιτείται μία ή η άλλη κατηγορία μέσων κρυπτογραφικής προστασίας των πληροφοριών:

- KC1 - ο εισβολέας ενεργεί από έξω, χωρίς βοηθούς μέσα στο σύστημα.

- Το KS2 είναι εσωτερικός εισβολέας αλλά δεν έχει πρόσβαση σε κρυπτογραφική προστασία πληροφοριών.

- Το KC3 είναι ένας εσωτερικός εισβολέας που είναι χρήστης κρυπτογραφικού συστήματος προστασίας πληροφοριών.

- Το KV1 είναι ένας εισβολέας που προσελκύει τρίτους πόρους, όπως ειδικούς κρυπτογραφικής προστασίας πληροφοριών.

- Το KV2 είναι ένας εισβολέας, πίσω από τις δράσεις του οποίου είναι ένα ινστιτούτο ή εργαστήριο που δουλεύει στον τομέα της μελέτης και της ανάπτυξης του CIPF.

- KA1 - ειδικές υπηρεσίες των κρατών.

Έτσι, το KC1 μπορεί να ονομαστεί η βασική κατηγορία προστασίας. Κατά συνέπεια, όσο μεγαλύτερη είναι η τάξη προστασίας, τόσο λιγότεροι ειδικοί μπορούν να την παράσχουν. Για παράδειγμα, στη Ρωσία, σύμφωνα με στοιχεία για το 2013, υπήρχαν μόνο 6 οργανισμοί που διαθέτουν πιστοποιητικό από τη FSB και είναι σε θέση να παρέχουν προστασία στην τάξη KA1.

Αλγόριθμοι που χρησιμοποιούνται

Εξετάστε τους κύριους αλγόριθμους που χρησιμοποιούνται στα εργαλεία κρυπτογραφικής προστασίας πληροφοριών:

- GOST R 34.10-2001 και ενημερωμένο GOST R 34.10-2012 - αλγόριθμοι για τη δημιουργία και επαλήθευση ηλεκτρονικών υπογραφών.

- GOST R 34.11-94 και οι τελευταίοι GOST R 34.11-2012 - αλγόριθμοι για τη δημιουργία λειτουργιών κατακερματισμού.

- GOST 28147-89 και νεότερη GOST R 34.12-2015 - εφαρμογή αλγορίθμων κρυπτογράφησης και προστασίας δεδομένων.

- Πρόσθετοι αλγόριθμοι κρυπτογράφησης βρίσκονται στο RFC 4357.

Ηλεκτρονική υπογραφή

Η χρήση κρυπτογραφικών εργαλείων προστασίας πληροφοριών δεν μπορεί να φανταστεί χωρίς τη χρήση αλγορίθμων ηλεκτρονικής υπογραφής, οι οποίοι κερδίζουν όλο και περισσότερη δημοτικότητα.

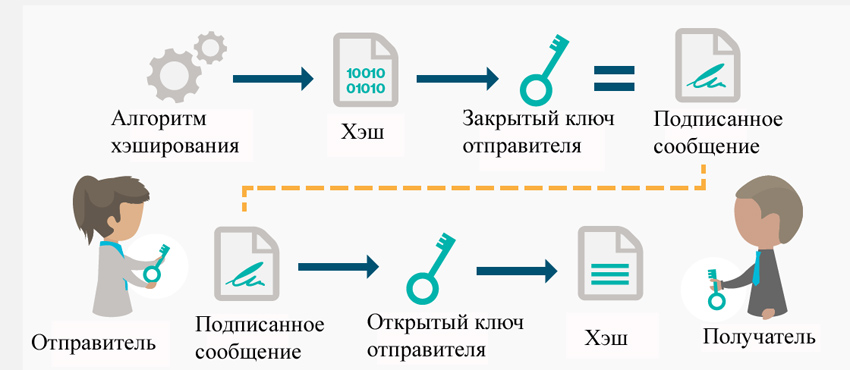

Μια ηλεκτρονική υπογραφή είναι ένα ειδικό μέρος ενός εγγράφου που δημιουργείται από κρυπτογραφικούς μετασχηματισμούς. Κύριο καθήκον του είναι να εντοπίσει τις μη εξουσιοδοτημένες αλλαγές και τον ορισμό της πατρότητας.

Ένα πιστοποιητικό ηλεκτρονικής υπογραφής είναι ένα ξεχωριστό έγγραφο που αποδεικνύει την αυθεντικότητα και την ιδιοκτησία μιας ηλεκτρονικής υπογραφής στον κάτοχό του με δημόσιο κλειδί. Η έκδοση του πιστοποιητικού εκτελείται από τις αρχές πιστοποίησης.

Ο κάτοχος πιστοποιητικού ηλεκτρονικής υπογραφής είναι το πρόσωπο στο όνομα του οποίου έχει καταχωριστεί το πιστοποιητικό.Συνδέεται με δύο κλειδιά: δημόσια και ιδιωτικά. Το ιδιωτικό κλειδί σας επιτρέπει να δημιουργήσετε μια ηλεκτρονική υπογραφή. Το δημόσιο κλειδί προορίζεται για πιστοποίηση υπογραφής λόγω κρυπτογραφικής επικοινωνίας με το ιδιωτικό κλειδί.

Είδη ηλεκτρονικής υπογραφής

Σύμφωνα με τον ομοσπονδιακό νόμο αριθ. 63, η ηλεκτρονική υπογραφή χωρίζεται σε 3 τύπους:

- τακτική ηλεκτρονική υπογραφή ·

- ηλεκτρονική υπογραφή χωρίς επιφύλαξη ·

- εγκεκριμένη ηλεκτρονική υπογραφή.

Δημιουργείται ένα απλό ES που χρησιμοποιεί κωδικούς πρόσβασης που επιβάλλονται στο άνοιγμα και την προβολή δεδομένων ή παρόμοια μέσα που επιβεβαιώνουν έμμεσα τον κάτοχο.

Ένα ανειδίκευτο ES δημιουργείται χρησιμοποιώντας κρυπτογραφικούς μετασχηματισμούς δεδομένων χρησιμοποιώντας ένα ιδιωτικό κλειδί. Χάρη σε αυτό, μπορείτε να επιβεβαιώσετε το πρόσωπο που υπέγραψε το έγγραφο και να διαπιστώσετε ότι κάνετε μη εξουσιοδοτημένες αλλαγές στα δεδομένα.

Οι υπογεγραμμένες και μη εξουσιοδοτημένες υπογραφές διαφέρουν μόνο στο γεγονός ότι στην πρώτη περίπτωση, ένα πιστοποιητικό ηλεκτρονικής υπογραφής πρέπει να εκδίδεται από πιστοποιημένο κέντρο πιστοποίησης FSB.

Πεδίο εφαρμογής της ηλεκτρονικής υπογραφής

Ο παρακάτω πίνακας περιγράφει το πεδίο εφαρμογής του ΕΚ.

Οι πιο ενεργές τεχνολογίες είναι τα ηλεκτρονικά έγγραφα που χρησιμοποιούνται στην ανταλλαγή εγγράφων. Στην εσωτερική ροή εγγράφων, το ΕΚ λειτουργεί ως έγκριση εγγράφων, δηλαδή ως προσωπική υπογραφή ή σφραγίδα. Στην περίπτωση της εξωτερικής ροής εργασίας, η παρουσία ηλεκτρονικής υπογραφής είναι κρίσιμη, καθώς αποτελεί νομική επιβεβαίωση. Αξίζει επίσης να σημειωθεί ότι τα έγγραφα που υπογράφονται με ηλεκτρονική υπογραφή μπορούν να αποθηκεύονται επ 'αόριστον και να μην χάνουν τη νομική τους σημασία εξαιτίας παραγόντων όπως οι σβησμένες υπογραφές, το κατεστραμμένο χαρτί κ.λπ.

Η αναφορά στις ρυθμιστικές αρχές είναι ένας άλλος τομέας στον οποίο αυξάνεται η ροή ηλεκτρονικών εγγράφων. Πολλές εταιρείες και οργανώσεις έχουν ήδη εκτιμήσει την ευκολία εργασίας σε αυτή τη μορφή.

Σύμφωνα με το δίκαιο της Ρωσικής Ομοσπονδίας, κάθε πολίτης έχει το δικαίωμα να χρησιμοποιεί ηλεκτρονική υπογραφή όταν χρησιμοποιεί δημόσιες υπηρεσίες (για παράδειγμα, υπογράφει ηλεκτρονική αίτηση για αρχές).

Η ηλεκτρονική υποβολή προσφορών είναι ένας άλλος τομέας ενδιαφέροντος στον οποίο χρησιμοποιείται ενεργά η ηλεκτρονική υπογραφή. Αποτελεί επιβεβαίωση του γεγονότος ότι ένα πραγματικό πρόσωπο συμμετέχει στη δημοπρασία και οι προτάσεις του μπορούν να θεωρηθούν αξιόπιστες. Είναι επίσης σημαντικό κάθε σύμβαση που συνάπτεται με τη βοήθεια ηλεκτρονικών μέσων να έχει νομική ισχύ.

Αλγόριθμοι ηλεκτρονικής υπογραφής

- Κώδικας κρυπτογραφίας πλήρους τομέα (FDH) και πρότυπα κρυπτογραφίας δημόσιου κλειδιού (PKCS). Το τελευταίο είναι μια ολόκληρη ομάδα πρότυπων αλγορίθμων για διάφορες καταστάσεις.

- Το DSA και το ECDSA είναι τα πρότυπα για τη δημιουργία ηλεκτρονικών υπογραφών στις Ηνωμένες Πολιτείες.

- GOST R 34.10-2012 - το πρότυπο για τη δημιουργία του ΕΚ στη Ρωσική Ομοσπονδία. Το πρότυπο αυτό αντικατέστησε το GOST R 34.10-2001, το οποίο έπαψε να λειτουργεί μετά τις 31 Δεκεμβρίου 2017.

- Η Ευρασιατική Ένωση χρησιμοποιεί πρότυπα που είναι εντελώς παρόμοια με τα ρωσικά.

- Το STB 34.101.45-2013 είναι το Λευκορωσικό πρότυπο ψηφιακής ηλεκτρονικής υπογραφής.

- DSTU 4145-2002 - το πρότυπο για τη δημιουργία ηλεκτρονικών υπογραφών στην Ουκρανία και πολλά άλλα.

Αξίζει επίσης να σημειωθεί ότι οι αλγόριθμοι δημιουργίας ES έχουν διαφορετικούς σκοπούς και στόχους:

- Ηλεκτρονική υπογραφή ομάδας.

- Μία εφάπαξ ψηφιακή υπογραφή.

- Αξιόπιστο ΕΡ.

- Υπογεγραμμένη και χωρίς επιφύλαξη υπογραφή κ.λπ.