Els mitjans de protecció criptogràfica de la informació o la protecció d'informació criptogràfica de forma abreujada s'utilitzen per garantir una protecció integral de les dades transmeses a través de les línies de comunicació. Per a això, cal observar l’autorització i la protecció de signatures electròniques, l’autenticació de les parts comunicants mitjançant els protocols TLS i IPSec, així com la protecció del propi canal de comunicació, si cal.

A Rússia, l’ús de mitjans criptogràfics de protecció de la informació es classifica en la major part, per tant, hi ha poca informació pública sobre aquest tema.

Mètodes utilitzats en CIPF

- Autorització de dades i garantint la seguretat de la seva importància legal durant la transmissió o emmagatzematge. Per fer-ho, apliqueu els algoritmes per crear una signatura electrònica i la seva verificació d’acord amb el reglament RFC 4357 establert i utilitzeu els certificats segons l’estàndard X.509.

- Protecció de la privadesa de les dades i supervisió de la seva integritat. S'utilitza el xifrat asimètric i la protecció d'imitació, és a dir, la substitució anti-dades. Compleix amb GOST R 34.12-2015.

- Protecció de programari de sistemes i aplicacions. Feu un seguiment dels canvis o desperfectes no autoritzats.

- Gestió dels elements més importants del sistema d'acord amb la normativa adoptada.

- Autenticació de parts que intercanvien dades.

- Seguretat de connexió mitjançant el protocol TLS.

- Protecció de connexions IP mitjançant protocols IKE, ESP, AH.

Els mètodes es descriuen detalladament en els documents següents: RFC 4357, RFC 4490, RFC 4491.

Mecanismes CIPF per a la protecció de la informació

- La confidencialitat de la informació emmagatzemada o transmesa està protegida mitjançant l’ús d’algoritmes de xifrat.

- En establir una connexió, es proporciona la identificació mitjançant signatura electrònica durant el seu ús durant l'autenticació (segons la recomanació X.509).

- La gestió de documents digitals també està protegida per signatura electrònica juntament amb la protecció contra la imposició o la repetició, alhora que es monitoritzen les claus d’autenticitat utilitzades per verificar signatures electròniques.

- La integritat de la informació es garanteix mitjançant signatura digital.

- L'ús de funcions de xifrat asimètric protegeix les dades. A més, es poden utilitzar funcions de molèstia o algorismes de simulació per verificar la integritat de les dades. Tanmateix, aquests mètodes no admeten l’autoria d’un document.

- La protecció contra la repetició es produeix mitjançant les funcions criptogràfiques d’una signatura electrònica per a protecció de xifrat o d’imitació. Al mateix temps, s’afegeix un identificador únic a cada sessió de xarxa, el temps suficient per excloure la seva coincidència accidental i la part receptora l’implementa la verificació.

- La protecció d’imposar-se, és a dir, de la penetració a la comunicació des de l’exterior, es proporciona mitjançant mitjans de signatura electrònica.

- Una altra protecció (contra marcadors, virus, modificacions del sistema operatiu, etc.) es proporciona mitjançant diverses eines criptogràfiques, protocols de seguretat, programari antivirus i mesures organitzatives.

Com podeu veure, els algoritmes de signatura electrònica són una part fonamental de la protecció criptogràfica de la informació. A continuació, es parlaran.

Requisits per a l'ús de la protecció d'informació criptogràfica

El CIPF té com a objectiu protegir (mitjançant la verificació de la signatura electrònica) les dades obertes en diversos sistemes d'informació pública i assegurar-ne la confidencialitat (verificació de la signatura electrònica, imitació de protecció, xifratge, verificació de hash) a les xarxes corporatives.

Una eina personal de protecció d'informació criptogràfica s'utilitza per protegir les dades personals de l'usuari. Tanmateix, cal destacar la informació sobre secrets d’estat. Segons la llei, no es pot utilitzar la protecció d'informació criptogràfica per treballar-hi.

Important: abans d’instal·lar el sistema de protecció de la informació criptogràfica, el primer pas és revisar el mateix paquet de protecció d’informació criptogràfica. Aquest és el primer pas. Típicament, la integritat del paquet d’instal·lació es verifica comparant els xecs rebuts del fabricant.

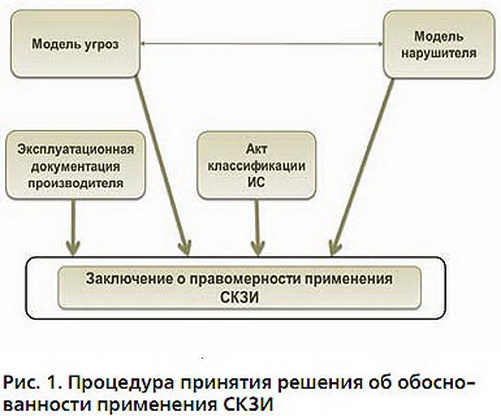

Després de la instal·lació, haureu de determinar el nivell d'amenaça, a partir del qual podeu determinar els tipus de protecció d'informació criptogràfica necessària per al seu ús: programari, maquinari i programari de maquinari. També s’ha de tenir en compte que a l’hora d’organitzar alguns sistemes de protecció de la informació criptogràfiques cal tenir en compte la ubicació del sistema.

Classes de protecció

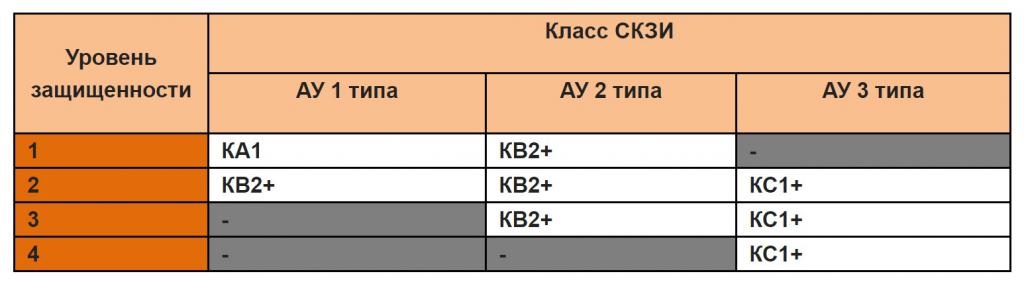

Segons l’ordre del FSB de Rússia de 10.07.14 amb el número 378, que regula l’ús de mitjans criptogràfics per protegir la informació i les dades personals, es defineixen sis classes: KS1, KS2, KS3, KV1, KV2, KA1. La classe de protecció per a un sistema determinat es determina a partir de l’anàlisi de dades sobre el model de l’intrús, és a dir, de l’avaluació de possibles mètodes de ruptura del sistema. La protecció al mateix temps es basa en la protecció d'informació criptogràfica del programari i del maquinari.

AU (amenaces reals), com es pot veure a la taula, hi ha tres tipus:

- Les amenaces del primer tipus s’associen a capacitats no documentades del programari del sistema utilitzat en el sistema d’informació.

- Les amenaces del segon tipus s’associen a capacitats no documentades del programari d’aplicació utilitzat al sistema d’informació.

- L’amenaça del tercer tipus s’anomena tots els altres.

Les funcions no documentades són funcions i propietats del programari que no es descriuen a la documentació oficial o no hi corresponen. És a dir, el seu ús pot augmentar el risc de violació de la confidencialitat o de la integritat de la informació.

Per a la seva claredat, considerem els models dels infractors, per a la intercepció dels quals es necessita una o una altra classe de mitjans de protecció criptogràfica de la informació:

- KC1: l’intrús actua des de fora, sense ajudants dins del sistema.

- KS2 és un intrús intern, però no té accés a la protecció d'informació criptogràfica.

- KC3 és un intrús intern que és usuari del sistema de protecció de la informació criptogràfica.

- KV1 és un intrús que atrau recursos de tercers, com ara especialistes en protecció de la informació criptogràfica.

- KV2 és un intrús, darrere de les accions del qual es troba un institut o laboratori que treballa en el camp de l'estudi i desenvolupament del CIPF.

- KA1: serveis especials dels estats.

Així, KC1 pot ser anomenat classe de protecció base. Per tant, com més gran sigui la classe de protecció, menys especialistes poden proporcionar-la. Per exemple, a Rússia, segons dades del 2013, només hi havia 6 organitzacions que disposen d’un certificat de la FSB i poden proporcionar protecció per a la classe KA1.

Algorismes utilitzats

Considereu els principals algorismes utilitzats en les eines de protecció de la informació criptogràfiques:

- GOST R 34.10-2001 i GOST R 34.10-2012 actualitzats - algoritmes per crear i verificar signatures electròniques.

- GOST R 34.11-94 i l'últim GOST R 34.11-2012 - algoritmes per crear funcions hash.

- GOST 28147-89 i més recent GOST R 34.12-2015: implementació d’algoritmes de xifratge i protecció de dades.

- Alguns algoritmes criptogràfics es troben a RFC 4357.

Signatura electrònica

No es pot imaginar l’ús d’eines criptogràfiques de protecció de la informació sense l’ús d’algoritmes de signatura electrònica, que cada vegada guanyen més popularitat.

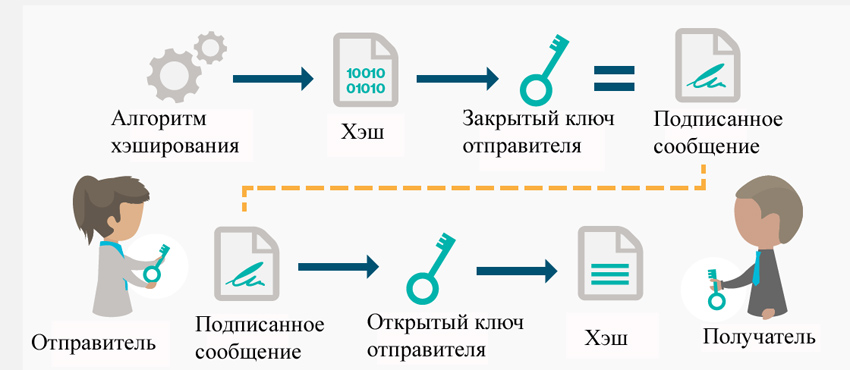

Una signatura electrònica és una part especial d’un document creat per transformacions criptogràfiques. La seva tasca principal és identificar canvis no autoritzats i la definició de l’autoria.

Un certificat de signatura electrònica és un document independent que demostra l’autenticitat i la propietat d’una signatura electrònica al seu propietari per clau pública. L’emissió del certificat és a càrrec de les autoritats de certificació.

El titular d’un certificat de signatura electrònica és la persona en nom del qual està registrat el certificat.S'associa a dues claus: pública i privada. La clau privada us permet crear una signatura electrònica. La clau pública està destinada a l’autenticació de signatura a causa de la comunicació criptogràfica amb la clau privada.

Tipus de signatura electrònica

Segons la Llei Federal núm. 63, una signatura electrònica està dividida en tres tipus:

- signatura electrònica regular;

- signatura electrònica no qualificada;

- signatura electrònica qualificada

Es crea un ES senzill mitjançant contrasenyes imposades a l’obertura i visualització de dades, o mitjans similars que confirmen indirectament el propietari.

Es crea un ES no qualificat mitjançant transformacions de dades criptogràfiques mitjançant una clau privada. Gràcies a això, podeu confirmar la persona que va signar el document i establir el fet de fer canvis no autoritzats a les dades.

Les signatures qualificades i no qualificades difereixen només en el cas que en el primer cas, el certificat de signatura electrònica ha de ser emès per un centre certificat de certificació FSB.

Àmbit d’ús de la signatura electrònica

La taula següent descriu l’àmbit d’aplicació del EP.

Les tecnologies més actives són els documents electrònics utilitzats en l’intercanvi de documents. Al flux de documents intern, EP actua com a aprovació de documents, és a dir, com a signatura o segell personal. En el cas de flux de treball extern, la presència de signatura electrònica és essencial, ja que es tracta de confirmació legal. També convé remarcar que els documents signats amb signatura electrònica es poden emmagatzemar indefinidament i no perden la seva importància legal a causa de factors com esborrar signatures, paper danyat, etc.

Informar a les autoritats reguladores és un altre àmbit en què el flux de documents electrònics està creixent. Moltes empreses i organitzacions ja han apreciat la comoditat de treballar en aquest format.

Segons la llei de la Federació Russa, tots els ciutadans tenen dret a utilitzar signatura electrònica quan utilitzin serveis públics (per exemple, signant una sol·licitud electrònica per a autoritats).

L’oferta en línia és un altre àmbit interessant en què s’utilitza activament la signatura electrònica. És una confirmació del fet que una persona real està participant a la subhasta i les seves propostes es poden considerar fiables. També és important que qualsevol contracte celebrat amb l'ajuda d'instruments electrònics tingui força legal.

Algorismes de signatura electrònica

- Full Domain Hash (FDH) i estàndards de criptografia en clau pública (PKCS). Aquest últim és un conjunt de algoritmes estàndard per a diverses situacions.

- DSA i ECDSA són els estàndards per crear signatures electròniques als Estats Units.

- GOST R 34.10-2012: l'estàndard per a la creació d'EP a la Federació Russa. Aquesta norma va substituir GOST R 34.10-2001, que oficialment va deixar de funcionar després del 31 de desembre de 2017.

- La Unió Euràsia utilitza normes totalment similars a les russes.

- L'STB 34.101.45-2013 és l'estàndard bielorús de signatura electrònica digital.

- DSTU 4145-2002: l’estàndard per a la creació de signatures electròniques a Ucraïna i moltes altres.

També convé assenyalar que els algorismes de creació d’ES tenen diferents propòsits i objectius:

- Signatura electrònica del grup.

- Una signatura digital única.

- EP de confiança.

- Signatura qualificada i sense qualificar, etc.